MFA: le condizioni perché sia efficace

Perché alcuni cyber attacchi riescono a violare l’MFA e come rafforzare questo importante presidio di difesa informatica.

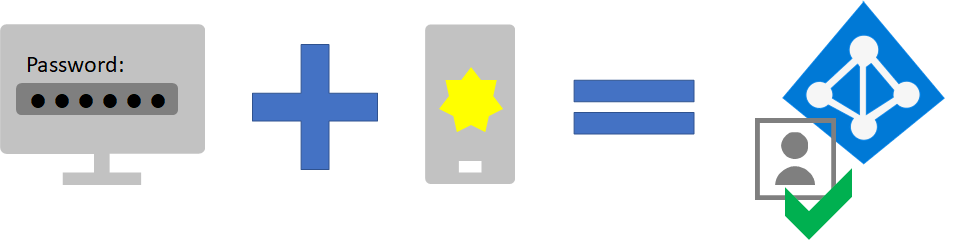

È ormai chiaro che la difesa aziendale passa per la difesa dell’identità di ciascun dipendente, per questo tutte le aziende di ogni dimensione e settore sono incentivate ad attivare l’autenticazione a più fattori (MFA). Tuttavia, leggiamo sempre più spesso di notizie che riportano la violazione dell’MFA: perché accade? E soprattutto, significa che l’MFA non è sicura come si pensava? Sono domande a cui risponde Marco Rottigni, Technical Director di SentinelOne, in una riflessione che ha condiviso con la stampa.

In sintesi, la risposta è che l’MFA è sicura quando viene usata nell’ambito di una strategia di cybersecurity più ampia che include strumenti di sicurezza basati sull'identità (IAM e PAM) e che opereranno in sinergia con solide piattaforme di cybersecurity come l'Extended Detection and Response (XDR). È la combinazione di entrambi a ridurre la superficie di attacco complessiva delle identità, in quanto limita l'esposizione dell'azienda agli attacchi, monitorando costantemente i segnali di vettori comuni e nuovi basati sulle identità.

MFA fallibile

Da sola, l’MFA è fallibile. Come spiega Rottigni, la criticità degli strumenti MFA è che ogni azione è legata al livello di attenzione alla cybersecurity dimostrata dall’utente. Ecco perché gli attaccanti sfruttano tattiche di social engineering e malware, inondando l'app di autenticazione e il dispositivo dell'utente con richieste di conferma fino a quando questi non cederà sulla spinta delle pressanti notifiche.

Marco Rottigni, Technical Director di SentinelOne

Marco Rottigni, Technical Director di SentinelOne

Una seconda criticità è costituita dalle funzionalità di sicurezza mal implementare nei sistemi MFA, che possono aprire la strada ad opportunità di attacco. In particolare, ecco alcuni de casi in cui l'MFA può essere violato, in particolare quando si utilizza solo un codice 2FA: manipolazione della risposta da "falso" a "vero", modifica dello status code per eludere il codice 2FA, controllo della presenza del codice 2FA nella risposta. Ancora, ci sono i casi di analisi dei file JavaScript per i dati 2FA, di riutilizzo dei codici 2FA e di forzatura del codice 2FA. Non sono da trascurare nemmeno la disabilitazione del 2FA cambiando le credenziali di accesso e il bypass del 2FA con un codice di accesso non valido.

All’atto pratico gli attacchi MFA si declinano principalmente in tre tecniche:

- Attacker-In-the-Middle (AiTM) - Gli attacchi AiTM si svolgono tra due host di comunicazione mentre un attaccante manomette lo scambio di dati. Entrambi gli host credono di comunicare con l'altro ma, in realtà, l'attaccante terzo ha intercettato i messaggi e controlla l'intero scambio. Gli attaccanti ottengono dati personali sensibili come dettagli di account, login e altro ancora tramite questa tipologia di attacchi.

- Attacchi di SIM-swapping - Gli attaccanti si fingono prima vittime e chiedono al provider di telecomunicazioni di cambiare la carta SIM esistente con una controllata da loro stessi. Una volta sostituita la SIM, tutte le chiamate e i messaggi della vittima vengono ricevuti dall’attaccante, compresi gli eventuali codici MFA forniti dal sistema MFA basato su SMS.

- Attacchi "Pass-the-Cookie" - In questo caso, viene rubato un cookie di autenticazione o di sessione che viene memorizzato da un web browser quando si accede a una risorsa basata sul web. Il cookie rubato viene poi utilizzato in una nuova sessione web per ingannare il browser sulla presenza dello stesso utente, evitando quindi che l'utente debba dimostrare ancora la propria identità nella nuova sessione. Gli attacchi "pass-the-cookie" sfruttano il fatto che i cookie salvati dalle applicazioni non scadono, almeno fino a quando l'utente si disconnette dal servizio.

MFA affidabile

Appurato che MFA da sola non è la soluzione definitiva per fermare i cyberattacchi basati sulle identità, l'MFA rimane un componente importante di una efficace strategia di difesa: le aziende che non implementano l'MFA lasciano spalancata la porta d'ingresso. Quello che bisogna fare è implementare ulteriori livelli di protezione per potenziare la tecnologia MFA.

Per esempio è possibile aggiungere più informazioni e contesto ai login degli utenti. Anziché limitarsi a richiedere un semplice "accetta" o "nega" per l'autenticazione, è possibile aggiungere dettagli come l'ID globale, la posizione e il nome del dispositivo. In secondo luogo, si possono legare le soluzioni MFA a URL, host e dispositivi specifici per impedire l'accesso diretto alla risorsa in caso di attacco AiTM. Terzo, è consigliabile assicurarsi che la soluzione MFA richieda un rigoroso processo di reset e ripristino e che i cookie di sessione, i token di sicurezza e i valori di seed siano impostati per scadere in meno di 24 ore.

Inoltre, è necessario inserire le soluzioni per la gestione dell'identità e degli accessi (IAM) e la gestione degli accessi privilegiati (PAM) basate su MFA in un contesto più ampio che includa una piattaforma XDR capace di limitare complessivamente l'esposizione dell'azienda agli attacchi, monitorando costantemente i segnali di attacchi. È infine da sottolineare che quanto detto riguarda tutte le realtà aziendali, incluse le PMI, che al momento risultano quelle più sguarnite di una protezione adeguata delle identità per i propri dipendenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab