Browser-in-the-Middle buca anche l’autenticazione a due fattori

Check Point riporta l’attenzione su un tipo di attacco individuato tempo fa ma mai contrastato efficacemente, che consente il furto di dati sensibili e credenziali.

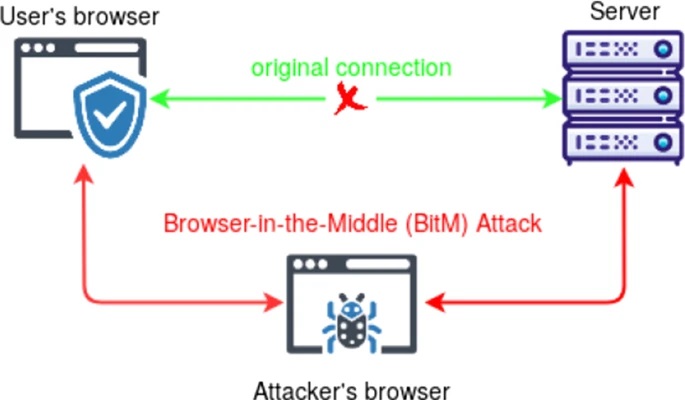

Gli attacchi Browser-in-the-Middle (BitM), che potrebbero essere visti come l’evoluzione del Man-in-the-Middle (MitM), sono una nuova tecnica preoccupante che potrebbe mettere a rischio anche l’autenticazione a due fattori. Check Point Software Technologies ha lanciato l’allarme descrivendo questa minaccia come “preoccupante” e “potenzialmente devastante”

David Gubiani, Regional Director SE EMEA Southern di Check Point Software Technologies, spiega che questa metodologia di attacco offre agli attaccanti un ampio ventaglio di azioni da usare contro una vittima. La sua caratteristica principale è che non serve installare un malware sui dispositivi degli utenti per accedere agli account sensibili.

Come si scatena questo tipo di attacco? Il più delle volte tramite le classiche e rodate tecniche di phishing. Tuttavia, non mancano i casi di smishing e di accoppiamento con il temibile Man-in-the-Browser (MitB), una variante dell'attacco man-in-the-middle.

L’allerta di Check Point fa capo a una ricerca italiana in cui BinM viene presentato come una tecnica di attacco scalabile e relativamente facile da implementare. L’attacco andato a buon fine consente il monitoraggio in tempo reale del comportamento delle vittime durante la navigazione web e la manomissione dei dati scambiati.

Viene condotto interponendo un browser dannoso e trasparente tra il browser legittimo della vittima e il server web a cui quest’ultima sta accedendo per ottenere un servizio (ad esempio un servizio bancario, un social network, ecc.). Con questo “trucco” l'aggressore da remoto è in grado di intercettare, registrare e manipolare qualsiasi scambio di dati tra la vittima e il fornitore di servizi.

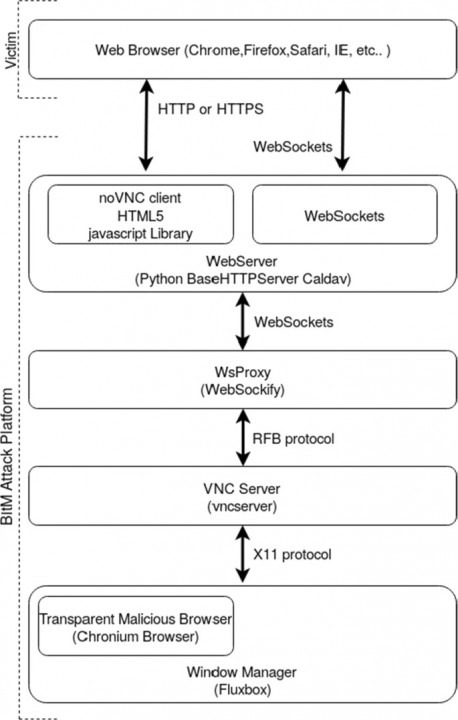

Per fare che questo possa accadere basta che l’utente acceda al server dannoso che ospita il browser web impostato dall'aggressore, cosa che si ottiene come detto più che altro mediante email fraudolente che includono un link contraffatto che punta al server dannoso su cui risiedono, oltre al browser web trasparente, una serie di programmi fra cui proxy web, sniffer, keylogger, componenti aggiuntivi, eccetera, che consentono l’attuazione degli obiettivi dell’attaccante.

La ricerca include tutti i dettagli tecnici relativi all’architettura e all’implementazione della piattaforma BitM. Quello che interessa sottolineare è che con questa tecnica è possibile anche bucare i servizi protetti dall’autenticazione a più fattori, che è ad oggi uno dei sistemi di protezione più sicuri che gli utenti hanno a disposizione per proteggere i propri account.

Per ottenere questo risultato è necessario l’impiego congiunto di due metodi di autenticazione individuali, sfruttando per esempio, un ID, una password, una OTP o un codice ricevuto via mail o SMS, o via app. Check Point sottolinea che la preoccupazione è dovuta al fatto che al momento sembra non esistere una soluzione.

I principali produttori di browser (Mozilla, Microsoft, Google e Apple) sono a conoscenza della minaccia, ma l’attacco BitM parrebbe ancora funzionare. L’unico consiglio valido per gli utenti è di prestare molta attenzione ai mittenti degli SMS e delle email e di controllarne la veridicità. Il link malevolo, infatti, non è dannoso di per sé, quindi non viene rivelato dai classici filtri antimalware.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab