Ransomware, la nuova era del malware si evolve ancora

Negli ultimi due anni i cyber criminali hanno cambiato le tattiche degli attacchi di ransomware, ora più pericolosi che mai. Ecco le cinque maggiori minacce.

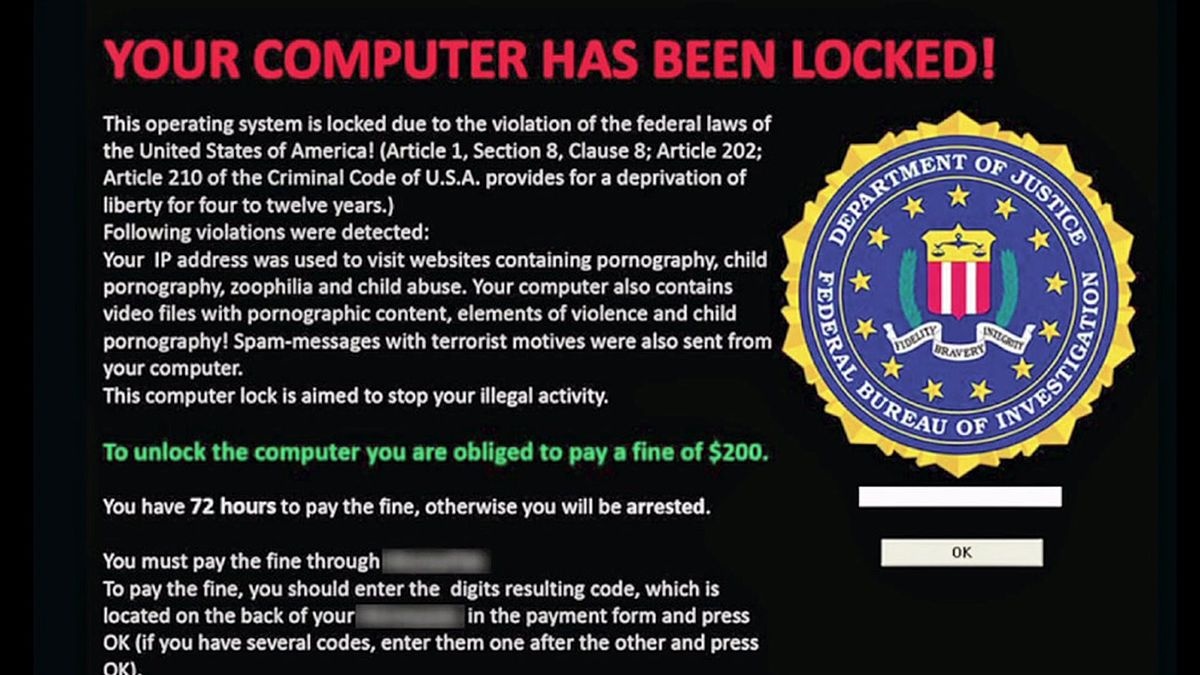

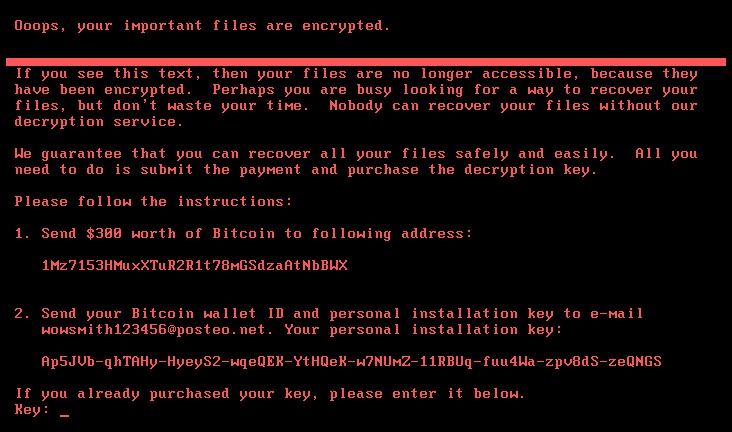

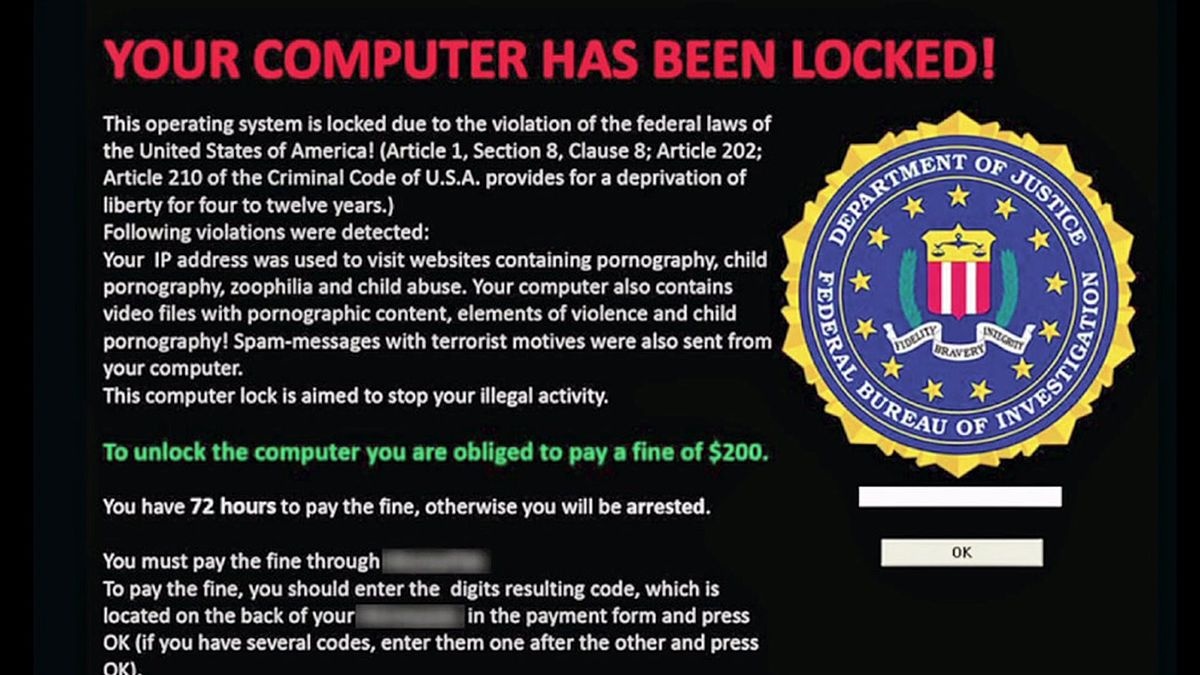

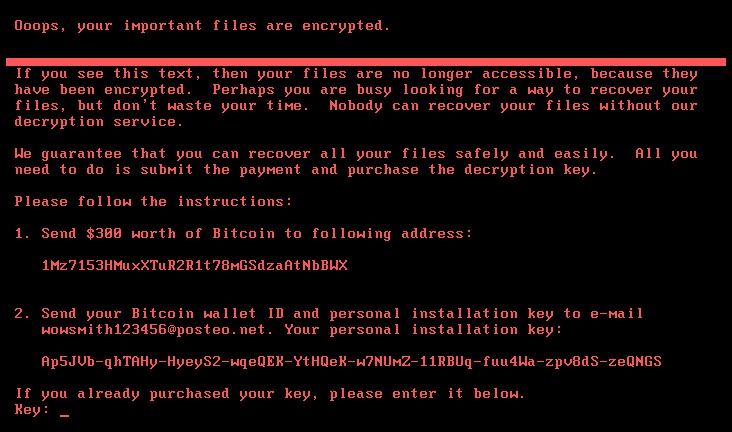

Ransomware è un nome che suscita timore. Chi crede che sia un nuovo strumento di attacco si sbaglia, perché i malware con richiesta di riscatto esistono da anni. Il primo a usare la crittografia fu Archiveus, a metà degli anni 2000. Ora la tendenza si è evoluta e i cyber criminali usano le criptovalute per incassare riscatti, in virtù dell'anonimato che garantiscono.

Nel 2018 gli attacchi di ransomware sembravano in calo, ma negli ultimi due anni si è registrata una recrudescenza. Mounir Hahad, capo dei Juniper Threat Labs di Juniper Networks, vede due grandi driver dietro questa tendenza. Il primo ha a che fare con la caduta del prezzo delle criptovalute. Molti cryptojacker usavano i computer delle vittime per estrarre la valuta Monero. La caduta dei prezzi di Monero ha costretto a infettare con ransomware gli stessi computer che la producevano per compensare i mancati guadagni illeciti.

Il secondo driver è tristemente noto. È la tendenza a concentrare pochi attacchi mirati contro server che contengono dati mission-critical. Infettare un computer a caso non è garanzia di guadagno, al proprietario potrebbe importare poco dei dati. Se s'infetta un server che sovrintende ad attività quotidiane, il pagamento del riscatto è più probabile e le cifre in gioco elevate.

Il secondo driver è tristemente noto. È la tendenza a concentrare pochi attacchi mirati contro server che contengono dati mission-critical. Infettare un computer a caso non è garanzia di guadagno, al proprietario potrebbe importare poco dei dati. Se s'infetta un server che sovrintende ad attività quotidiane, il pagamento del riscatto è più probabile e le cifre in gioco elevate.

Questi tipi di attacchi sono più complessi. Richiedono maggiore raffinatezza, più competenze per infiltrarsi in sistemi meglio protetti e tattiche di raggiro non scontate.

Detto questo, i peggiori ransomware della nuova era si possono raggruppare in cinque famiglie, che si distinguono per obiettivi e metodi di attacco. Eccoli.

SamSam

I primi attacchi con SamSam risalgono alla fine del 2015, ma sono aumentati nel tempo e hanno mietuto vittime di alto profilo. Fra queste ricordiamo il Dipartimento dei trasporti del Colorado, la città di Atlanta e numerose strutture sanitarie. La stragrande maggioranza degli attacchi perpetrati con SamSam ha preso di mira istituzioni negli Stati Uniti.

SamSam è l'esempio perfetto di quanto sia importante l'abilità organizzativa dei cyber criminali. SamSam non cerca una specifica vulnerabilità, come fanno altre varianti di ransomware. Funziona come un ransomware-as-a-service, i cui controller esaminano gli obiettivi preselezionati per individuare i punti deboli. Ad esempio, falle in IIS (Internet Information Services) e nei server FTP (File Transfer Protocol) e RDP (Remote Desktop Protocol di Windows Server).

Una volta all'interno del sistema, i criminali informatici modificano i propri privilegi per garantire che la crittografia dei file sia particolarmente dannosa.

La peculiarità di Ryuk è che può disabilitare il Ripristino della configurazione di sistema di Windows sui computer infetti. Questo rende più difficile recuperare i dati crittografati senza pagare un riscatto. Peraltro, le richieste di riscatto avanzate dai cyber criminali sono particolarmente elevate.

Gli esperti di sicurezza reputano che il codice sorgente di Ryuk sia parzialmente derivato da Hermes, un prodotto del gruppo nord coreano Lazarus. Questo non significa che la Corea del Nord sia dietro agli attacchi. McAfee ritiene che l'attaccante originario, che ha acquistato il codice dai nord coreani, sia di origine russa. Ryuk infatti non viene eseguito su computer la cui lingua è impostata su russo, bielorusso o ucraino.

Sembra essere associato alla backdoor more_eggs. PureLocker viene installato su macchine che sono già state infettate e che gli aggressori conoscono. Controlla il contenuto dei sistemi infetti e crittografa solo i file importanti.

IBM e Intezer hanno compreso che la maggior parte dei contagi si è verificata su server di produzione aziendale. PureLocker è uno strumento molto costoso, accessibile solo alle organizzazioni criminali più facoltose.

Zeppelin è apparso sulla scena a novembre 2019 e i suoi obiettivi sono stati scelti con cura. Le vittime erano principalmente industrie sanitarie e tecnologiche in Nord America ed Europa. Gli esperti di sicurezza ritengono che l'evoluzione da Vega a Zeppelin sia frutto di un codice base rimaneggiato da un nuovo e più ambizioso cyber criminale, probabilmente russo.

Il numero di infezioni non è così elevato, ma secondo alcuni quelle viste finora erano solo le prove generali.

Fra i metodi di propagazione c'è lo sfruttamento di falle nei server Oracle WebLogic o Pulse Connect Secure VPN. Sodinokibi è stato responsabile dell'attacco al servizio inglese Travelex.

Sodinokibi è particolarmente insidioso perché non solo crittografa i dati ma, se la vittima non paga il riscatto, li pubblica online o li rivende sul dark web. Quest'ultimo passaggio porta l'approccio ransomware a un livello superiore nel modello di business.

Nel 2018 gli attacchi di ransomware sembravano in calo, ma negli ultimi due anni si è registrata una recrudescenza. Mounir Hahad, capo dei Juniper Threat Labs di Juniper Networks, vede due grandi driver dietro questa tendenza. Il primo ha a che fare con la caduta del prezzo delle criptovalute. Molti cryptojacker usavano i computer delle vittime per estrarre la valuta Monero. La caduta dei prezzi di Monero ha costretto a infettare con ransomware gli stessi computer che la producevano per compensare i mancati guadagni illeciti.

Il secondo driver è tristemente noto. È la tendenza a concentrare pochi attacchi mirati contro server che contengono dati mission-critical. Infettare un computer a caso non è garanzia di guadagno, al proprietario potrebbe importare poco dei dati. Se s'infetta un server che sovrintende ad attività quotidiane, il pagamento del riscatto è più probabile e le cifre in gioco elevate.

Il secondo driver è tristemente noto. È la tendenza a concentrare pochi attacchi mirati contro server che contengono dati mission-critical. Infettare un computer a caso non è garanzia di guadagno, al proprietario potrebbe importare poco dei dati. Se s'infetta un server che sovrintende ad attività quotidiane, il pagamento del riscatto è più probabile e le cifre in gioco elevate.Questi tipi di attacchi sono più complessi. Richiedono maggiore raffinatezza, più competenze per infiltrarsi in sistemi meglio protetti e tattiche di raggiro non scontate.

Detto questo, i peggiori ransomware della nuova era si possono raggruppare in cinque famiglie, che si distinguono per obiettivi e metodi di attacco. Eccoli.

SamSam

I primi attacchi con SamSam risalgono alla fine del 2015, ma sono aumentati nel tempo e hanno mietuto vittime di alto profilo. Fra queste ricordiamo il Dipartimento dei trasporti del Colorado, la città di Atlanta e numerose strutture sanitarie. La stragrande maggioranza degli attacchi perpetrati con SamSam ha preso di mira istituzioni negli Stati Uniti.SamSam è l'esempio perfetto di quanto sia importante l'abilità organizzativa dei cyber criminali. SamSam non cerca una specifica vulnerabilità, come fanno altre varianti di ransomware. Funziona come un ransomware-as-a-service, i cui controller esaminano gli obiettivi preselezionati per individuare i punti deboli. Ad esempio, falle in IIS (Internet Information Services) e nei server FTP (File Transfer Protocol) e RDP (Remote Desktop Protocol di Windows Server).

Una volta all'interno del sistema, i criminali informatici modificano i propri privilegi per garantire che la crittografia dei file sia particolarmente dannosa.

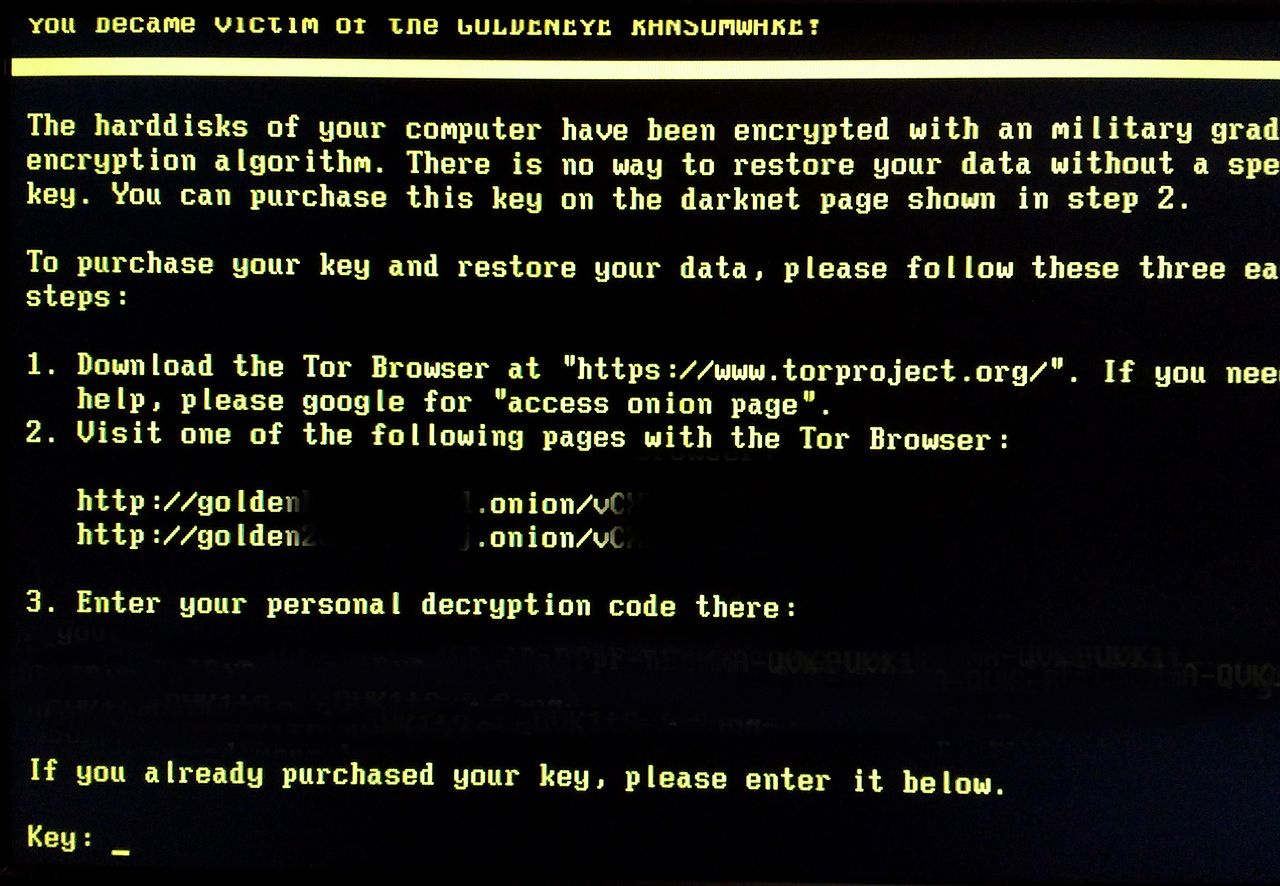

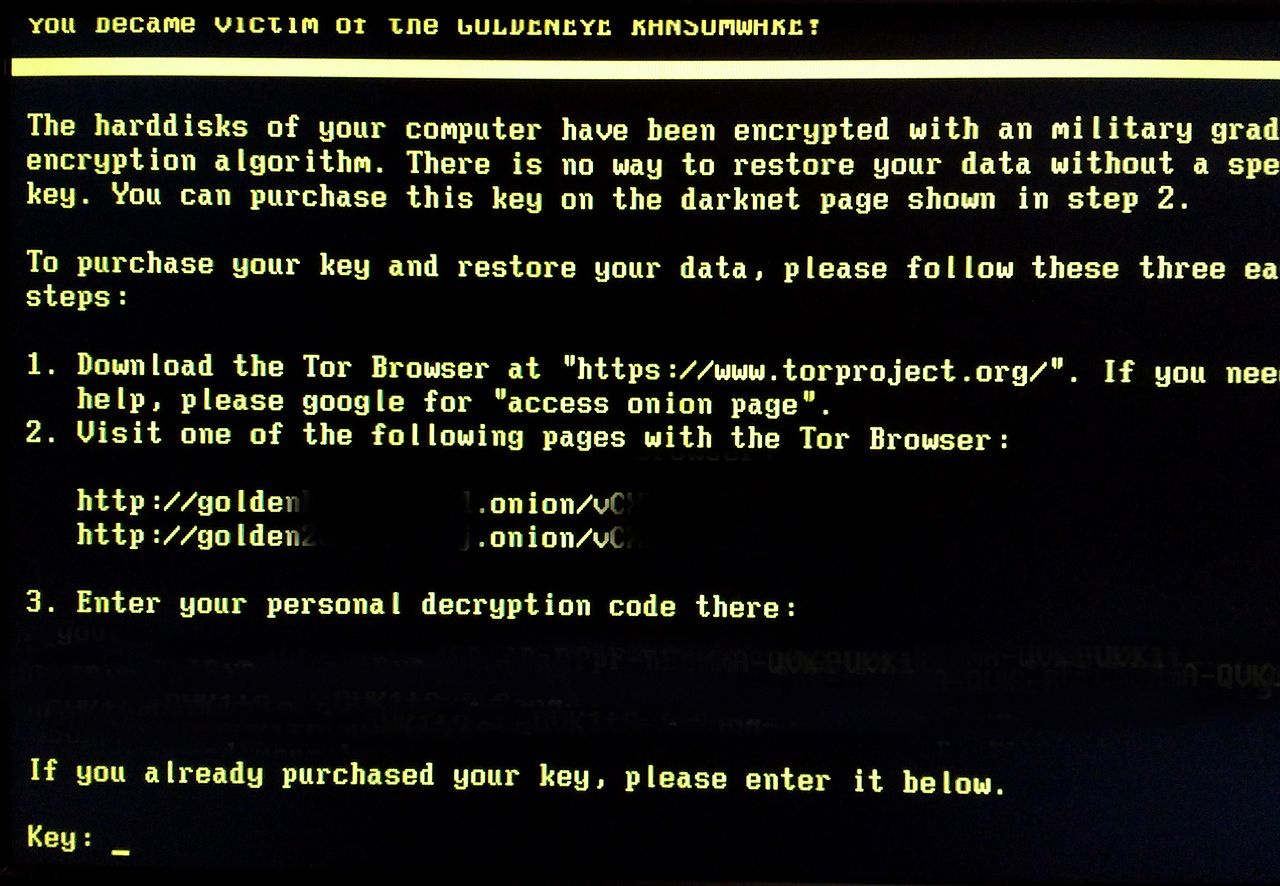

Ryuk

Ryuk è una variante di ransomware che ha tenuto in scacco molte vittime fra il 2018 e il 2019. È stato usato contro organizzazioni con non possono permettersi interruzioni dei servizi, come ad esempio il servizio idrico della Carolina del Nord alle prese con le conseguenze dell'uragano Florence.La peculiarità di Ryuk è che può disabilitare il Ripristino della configurazione di sistema di Windows sui computer infetti. Questo rende più difficile recuperare i dati crittografati senza pagare un riscatto. Peraltro, le richieste di riscatto avanzate dai cyber criminali sono particolarmente elevate.

Gli esperti di sicurezza reputano che il codice sorgente di Ryuk sia parzialmente derivato da Hermes, un prodotto del gruppo nord coreano Lazarus. Questo non significa che la Corea del Nord sia dietro agli attacchi. McAfee ritiene che l'attaccante originario, che ha acquistato il codice dai nord coreani, sia di origine russa. Ryuk infatti non viene eseguito su computer la cui lingua è impostata su russo, bielorusso o ucraino.

PureLocker

PureLocker è una nuova variante di ransomware che è stata oggetto di un documento pubblicato congiuntamente da IBM e Intezer a novembre 2019. Funziona su sistemi Windows e Linux, ed è un altro esempio di malware mirato.Sembra essere associato alla backdoor more_eggs. PureLocker viene installato su macchine che sono già state infettate e che gli aggressori conoscono. Controlla il contenuto dei sistemi infetti e crittografa solo i file importanti.

IBM e Intezer hanno compreso che la maggior parte dei contagi si è verificata su server di produzione aziendale. PureLocker è uno strumento molto costoso, accessibile solo alle organizzazioni criminali più facoltose.

Zeppelin

Zeppelin è un discendente evoluto della famiglia nota come Vega o VegasLocker, un ransomware-as-a-service che ha causato il caos in aziende contabili in Europa orientale. Ciò che distingue Zeppelin dalla famiglia Vega è la sua natura mirata. È specificamente progettato per non essere eseguito su computer in Russia, Ucraina, Bielorussia o Kazakistan. Può essere distribuito sottoforma di file EXE, di una libreria DLL o di un caricatore di PowerShell.Zeppelin è apparso sulla scena a novembre 2019 e i suoi obiettivi sono stati scelti con cura. Le vittime erano principalmente industrie sanitarie e tecnologiche in Nord America ed Europa. Gli esperti di sicurezza ritengono che l'evoluzione da Vega a Zeppelin sia frutto di un codice base rimaneggiato da un nuovo e più ambizioso cyber criminale, probabilmente russo.

Il numero di infezioni non è così elevato, ma secondo alcuni quelle viste finora erano solo le prove generali.

REvil / Sodinokibi

Sodinokibi, noto anche come REvil, è comparso per la prima volta nell'aprile del 2019. Come Zeppelin sembra essere il discendente di un'altra famiglia di malware, in questo caso GandCrab. Anche in questo caso il codice ne impedisce l'esecuzione in Russia e in diversi paesi confinanti, nonché in Siria.Fra i metodi di propagazione c'è lo sfruttamento di falle nei server Oracle WebLogic o Pulse Connect Secure VPN. Sodinokibi è stato responsabile dell'attacco al servizio inglese Travelex.

Sodinokibi è particolarmente insidioso perché non solo crittografa i dati ma, se la vittima non paga il riscatto, li pubblica online o li rivende sul dark web. Quest'ultimo passaggio porta l'approccio ransomware a un livello superiore nel modello di business.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

ACN: il punto su ransomware, NIS2, AI, e protezione delle Olimpiadi

11-02-2026

Italia, a gennaio 2026 circa 2.400 attacchi cyber a settimana

11-02-2026

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab