Cyber resilienza: che cos’è e come ottenerla

L’esperto di Kyndryl spiega che cosa si intende per resilienza cyber, quali sono i mezzi per ottenerla e qual è l’approccio corretto che le aziende devono adottare verso la sicurezza e la continuità operativa di tutti i sistemi informatici.

Dopo il focus del World Economic Forum sulla resilienza, abbiamo intervistato Kyndryl per approfondire il tema della cyber resilienza e per capire meglio come si possano gestire in sicurezza le infrastrutture IT attuali. Il vendor è uno dei maggiori fornitori di servizi di infrastrutture IT al mondo, e nella sua offerta dominano appunto numerose soluzioni per Disaster Recovery e Data Insights, strettamente legati al concetto di resilienza.

Paolo Ghignatti, Security & Resiliency Sales Leader di Kyndryl, ha spiegato a Security Open Lab che occuparsi solamente di protezione ormai non basta più, e dato che i processi di business sono sempre più digitali - il che amplia la base di attacco cyber - è sempre più importante occuparsi di soluzioni che vadano ad indirizzare quello che si definisce cyber resiliency.

“Il framework del NIST - prosegue Ghignatti - aiuta a chiarire quello che ci si aspetta quando si parla di cyber resilienza, identificando i cinque pillar che indirizziamo con le nostre soluzioni: identify, detect, protect, respond e recover. Non sono altro che le contromisure protettive da mettere in atto nel momento in cui si subisce un attacco, perché ormai non ci si deve più chiedere se sarò attaccato, ma quando questo accadrà”.

Paolo Ghignatti, Security & Resiliency Sales Leader di Kyndryl

Paolo Ghignatti, Security & Resiliency Sales Leader di Kyndryl

È un cambio di paradigma importante, che sottende altre considerazioni di primaria importanza per un approccio corretto alla resilienza. Primo fra tutti il fatto che bisogna smettere di considerare la sicurezza - e la cyber resilience in primis - come un costo, che in quanto tale deve essere tagliato il più possibile. Sicurezza e resilienza devono essere viste come un investimento che dà un ritorno, ossia che si ripaga nel momento in cui si percepisce di avere un servizio sicuro, che garantisce la continuità operativa.

Anche gli utenti finali devono cambiare prospettiva e iniziare a vedere la security come una tutela e non come una noia per i troppi vincoli imposti: password lunghissime, alfanumeriche, con caratteri speciali, doppia autenticazione, eccetera. Lo scopo di tutto questo è fornire un servizio sicuro, capace di tutelare in primis l’utente stesso. Per far digerire meglio la security, la tecnologia di ultima generazione sta cambiando la percezione degli utenti grazie all’impiego di riconoscimento facciale, impronta digitale, eccetera.

Scenari di rischio

Kyndryl aiuta i clienti a identificare quali sono i diversi processi di business dell'azienda e le aspettative di continuità operativa. “Identifichiamo i possibili potenziali scenari di rischio – spiega Ghignatti - e analizzandoli identifichiamo quelli più importanti per massima probabilità e massimo impatto, che possiamo riassumere in tre macro-gruppi: l’errore umano, il cyber attacco e gli eventi naturali che portano a un'interruzione del servizio (in aumento a causa dei cambiamenti climatici). Questi sono gli scenari di rischio che devono essere affrontati e per i quali bisogna progettare soluzioni a garanzia della continuità operativa”.

Detto questo, settori differenti hanno profili di rischio differenti e hanno anche normative diverse a cui si debbono attenere, come nel caso degli istituti bancari e assicurativi. Per questo, quando si svolge una analisi di continuità operativa bisogna darsi degli obiettivi e avere ben presenti le normative del settore di appartenenza dell’azienda. Per esempio, nel caso di una banca l’obiettivo è la continuità operativa assoluta, con RTO (Recovery Time Objective, il tempo richiesto per tornare operativi) e RPO (Recovery Point Objective, la quantità di dati che ci si può permettere di perdere) prossimi allo zero. Una azienda manifatturiera avrà obiettivi di continuità operativa diversi, e danni conseguenti all’attacco molto differenti, che potrebbero coinvolgere l’aspetto cyber-fisico più che quello strettamente digitale.

Data Insights

Molti clienti non sanno che cosa proteggere e a volte rischiano di sbagliare cercando di proteggere tutto. Kyndryl è presente in 64 Paesi del mondo e si occupa di Disaster Recovery (DR) dagli anni ’80, quindi ha grande esperienza in materia. Nonostante lo skill gap, Kyndryl in Italia ha assunto moltissime figure professionali specializzate e ha istituito un Cyber Operations Center. La sua forte attività consulenziale permette di comprendere che cosa proteggere, perché come spiega Ghignatti “viene facile dire che bisogna proteggere i dati, ma questo porta con sé un'enorme difficoltà, perché non tutti i dati sono strutturati”.

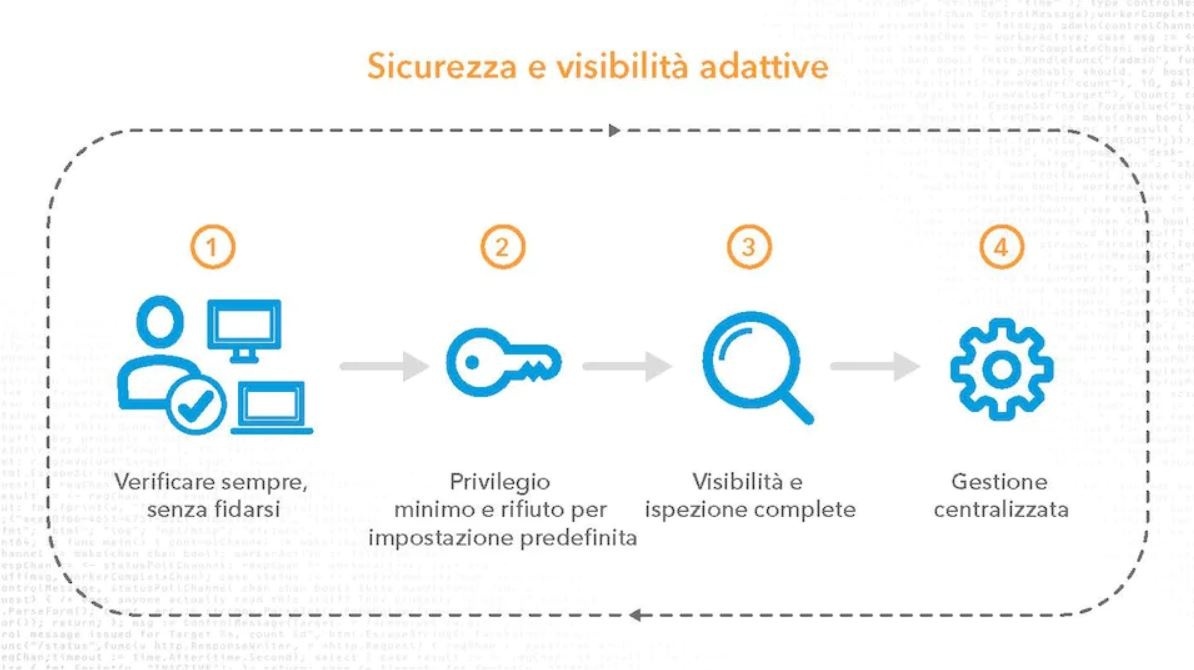

Premesso che ogni cliente è diverso, sicuramente gli aspetti prioritari da proteggere sono le identità e gli accessi. A tale riguardo uno dei maggiori cambiamenti è stato l’approccio Zero Trust: un tempo la fiducia veniva riconosciuta in automatico a chiunque si trovasse fisicamente all’interno del perimetro aziendale; oggi si lavora da qualsiasi posizione e con qualsiasi dispositivo, quindi si deve partire da un presupposto di fiducia zero: non mi fido di nessuno, tutti si devono identificare e a ciascuno dev’essere applicato il principio del privilegio minimo.

Perché parliamo di Zero Trust nell’ambito del data insight? Ghignatti sottolinea che non bisogna sottovalutare la modalità di attacco dei cyber criminali: spesso pensiamo che per mettere in ginocchio un’azienda occorra crittografare tutti i suoi dati. In realtà non è così: un attaccante può bloccare un'azienda solo colpendo il sistema che viene utilizzato per la parte di Identity Asset Management. Oppure, invece di crittografare un backup intero, può semplicemente mettere fuori uso il server di backup, inficiando l’utilità delle soluzioni di Cyber Incident Recovery che si basano, appunto, sul backup.

In generale, Ghignatti ricorda poi che quando si parla di continuità operativa e di cyber resiliency non si indirizza solo la tecnologia: occorre un'organizzazione di servizi e di persone. E nonostante si parli molto di automazione, quando si verifica un attacco cyber è fondamentale la competenza umana. È qui che entra in gioco il Cyber Operations Center di Kyndryl. Non è un SOC che si può confondere con un SIEM (Security Information and Event Management); “noi – argomenta Ghignatti - facciamo molto di più perché abbiamo arricchito le attività con una parte di SOAR (Security Orchestration, Automation and Response). Scriviamo dei runbook in modo tale che, a fronte di un evento, si possano dare delle risposte e impostare dei comportamenti in automatico. Sempre all'interno del Cyber Operations Center eseguiamo anche il controllo degli endpoint con tutta la componente di EDR. E, grazie all’esperienza in recovery, eroghiamo anche il servizio di controllo delle soluzioni di Cyber Incident Recovery”.

Strategie di gestione dei rischi e DR

Per disastro cyber si può intendere qualsiasi tipo di disastro, dalla calamità naturale all’attacco ransomware, ma ci sono dei distinguo importanti da fare che Ghignatti tiene a rimarcare. Quando si verificano un errore umano o un'alluvione che mette fuori uso un data center è possibile identificare con grande precisione il momento nel quale il problema si è verificato. Con un attacco cyber questo non è possibile, perché spesso l’attacco diventa evidente molto tempo dopo che si è verificata la violazione della rete. Ci sono statistiche sul furto di identità che indicano addirittura che gli attaccanti sono rimasti dormienti per un anno.

Non solo: con un disastro ambientale il danno è localizzato a una sola sede, basta disporre di data center o infrastrutture che non condividano lo stesso scenario di rischio (per esempio uno a Milano e uno a New York). Un cyber attacco si muove orizzontalmente e può interessare tutte le infrastrutture, a prescindere dalla loro collocazione fisica. È pertanto necessario identificare una strategia di recovery focalizzata sull'attacco cyber, che è totalmente diversa da quella pensata per il disastro naturale. Questo significa che non esiste una soluzione di recovery che vada bene per tutto, ci sono diverse soluzioni di recovery, a fronte degli scenari di rischio che si vogliono indirizzare.

Per capire che cosa s’intende, Ghignatti pone l’esempio di dover realizzare un DR per una banca: essendoci la necessità di un RTO e RPO prossimi a zero, in caso di disastro naturale l’attività viene riavviata immediatamente e senza perdita di dati. Però con un recovery di questo tipo, se la produzione venisse colpita da un attacco cyber, istantaneamente verrebbe colpito anche il sito di DR. Quindi occorre una soluzione che protegga il dato, come per esempio lo scan del backup, che si basa su una storicità e quindi consente di individuare una modifica importante che ha segnato l’avvio della modifica dei dati. Meglio ancora, Kyndryl realizza la clean room, ossia un’area protetta in cui inserisce non solo il backup immutabile, ma anche il server di backup e i sistemi di restore, più il gestore delle identità, così da non avere problemi qualora gli attaccanti mettessero fuori uso la parte IAM e i sistemi di restore.

È poi da considerare una questione ulteriore. Il DR per un disastro naturale presuppone che il sito primario non sia disponibile fisicamente; in un attacco cyber il sito primario è logicamente indisponibile ma fisicamente disponibile. Per questo motivo non è necessario duplicare tutti i sistemi, basta una ripartizione logica e l’inserimento nell’area protetta (clean room) di quello che occorre per ripristinare tutti i sistemi, dopo la conclusione delle analisi forensi e della bonifica.

Approccio alla security: PMI e Enterprise

Spesso di parla dell’arretratezza delle PMI nell’implementazione di efficaci soluzioni di security. Ghignatti conferma l’enorme differenza nell’approccio alla security da parte di PMI ed Enterprise, e in generale fra settori normati e non. Il mondo bancario e finance è il più maturo, quello industriale – e soprattutto la parte di Operational Technology - si sta muovendo molto sulla parte di sicurezza. Le piccole e medie imprese sono un pochettino più indietro.

A questo proposito i temi che indica Ghignatti sono diversi: il primo, riconducibile all’immaturità digitale, è la tendenza a non occuparsi della security se non quando si verifica un attacco. L’altro aspetto è finanziario: non si può pretendere che una piccola e media impresa faccia gli stessi investimenti di una banca. Però Ghignatti sottolinea che ci sono interventi a basso costo che, se fatti con attenzione, portano enormi benefici. Per esempio, l’installazione di un firewall, la protezione degli endpoint, il controllo degli accessi e il backup, che comporta anche le simulazioni di restore per sincerarsi che in caso di attacco i sistemi possano essere rimessi in funzione.

Di fondamentale importanza è inoltre la formazione, perché possiamo disporre di tutti gli strumenti al top della tecnologia, ma se abbiamo un dipendente che abbocca alle email di phishing tutto crolla. Altrettanto importante è la formazione su tutto quello che riguarda ciò che scriviamo sui social, che viene sempre di più sfruttato dagli attaccanti per sviluppare attacchi mirati. Ci sono tante cose da cui partire e poi eventualmente crescere. E ci sono gli MSP a cui affidarsi, a cui si possono esternalizzare queste attività. Kyndryl eroga anche servizi gestiti, quindi è un candidato a cui rivolgersi sia per la gestione degli asset on-premise, sia per quelli in cloud.

La questione cloud

Le piccole e medie imprese sono probabilmente quelle più facilitate all’adozione del cloud. Ma Ghignatti ricorda che la migrazione cloud dev’essere fatta sulla base di un approccio di security-by-design per fornire un sistema che garantisca continuità operativa, sicurezza del dato e sicurezza in generale. Gli ostacoli a questo proposito sono molti, a partire dal fraintendimento sulla divisione delle responsabilità fra cliente e fornitore del servizio cloud, per arrivare alle difficoltà di gestione. Ghignatti sottolinea infatti che il cloud complica tantissimo, invece che facilitare, sia la parte di continuità operativa sia la parte di sicurezza del dato. Basti pensare alle differenze che intercorrono nella gestione degli accessi fra un servizio IaaS, PaaS e SaaS.

Nel caso poi del cloud ibrido le cose si complicano ulteriormente, ed è ancora più difficile garantire la continuità operativa perché ci sono livelli e approcci di security diversi tra on-premise e cloud. Kyndryl consiglia di adottare il suo approccio: aiutare il cliente a trovare la migliore soluzione di continuità operativa e di security, proteggendo e garantendo ciò che è nato nel cloud (ed è in cloud) con soluzioni e tecnologie nel cloud.

La compliance SecOps è poi una delle cose più complesse, ed è importantissima. Ghignatti argomenta che un tempo era facile per un CISO garantire la compliance agli obiettivi di sicurezza che si era posto per tutte le applicazioni e i sistemi che si trovavano in un solo sito. Ma quando ci sono più cloud e soluzioni IaaS e PaaS, ma soprattutto SaaS di cui controlla poco e niente, diventa tutto molto complesso. Le cose vanno ulteriormente a complicarsi man mano che le applicazioni vengono sviluppate direttamente nel cloud (cloud native). Non ci si deve più preoccupare di infrastruttura, di software e via dicendo, e si possono sviluppare applicazioni sempre più complesse e innovative in poco tempo. Lo si fa con un impiego sempre più massivo di pezzi di altre applicazioni forniti tramite Application Program Interface e codici che sono stati creati da sconosciuti. Qualcuno deve garantire che all'interno di questi codici non ci siano aperte delle porte (quindi che siano sicuri), che non siano stati banalmente fatti male e che il pezzo mancante della mia cloud app sia sempre disponibile, per poter garantire la continuità operativa.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Rapporto Clusit 2026: +42% degli attacchi in Italia, nel mondo è peggio

11-03-2026

Maxi-truffa finanziaria su Meta: 25 paesi colpiti, Italia al secondo posto

11-03-2026

Patch Tuesday di marzo 2026: Microsoft chiude 79 bug, 2 zero-day

11-03-2026

Patching nelle PMI: 7,7 giorni di media, 38,6 giorni per i ritardatari. Italia fra i peggiori

10-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab