Le regole per creare un ambiente IT Zero Trust

Come si crea un ambiente Zero Trust, quali sono i passaggi da seguire e le best practice.

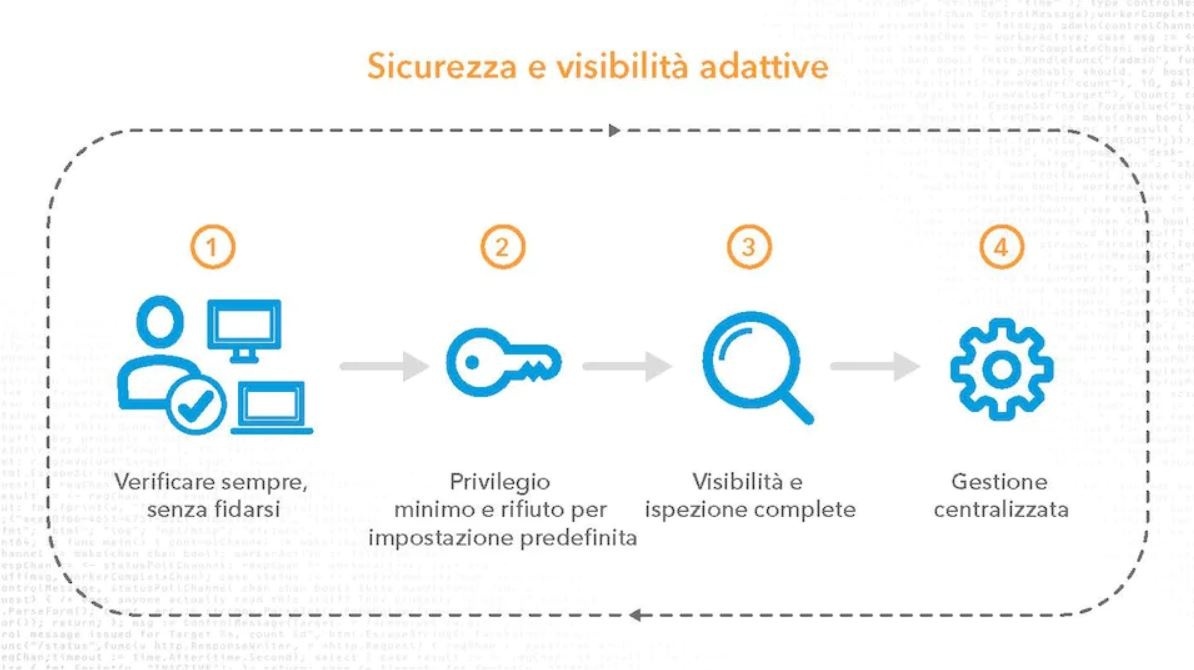

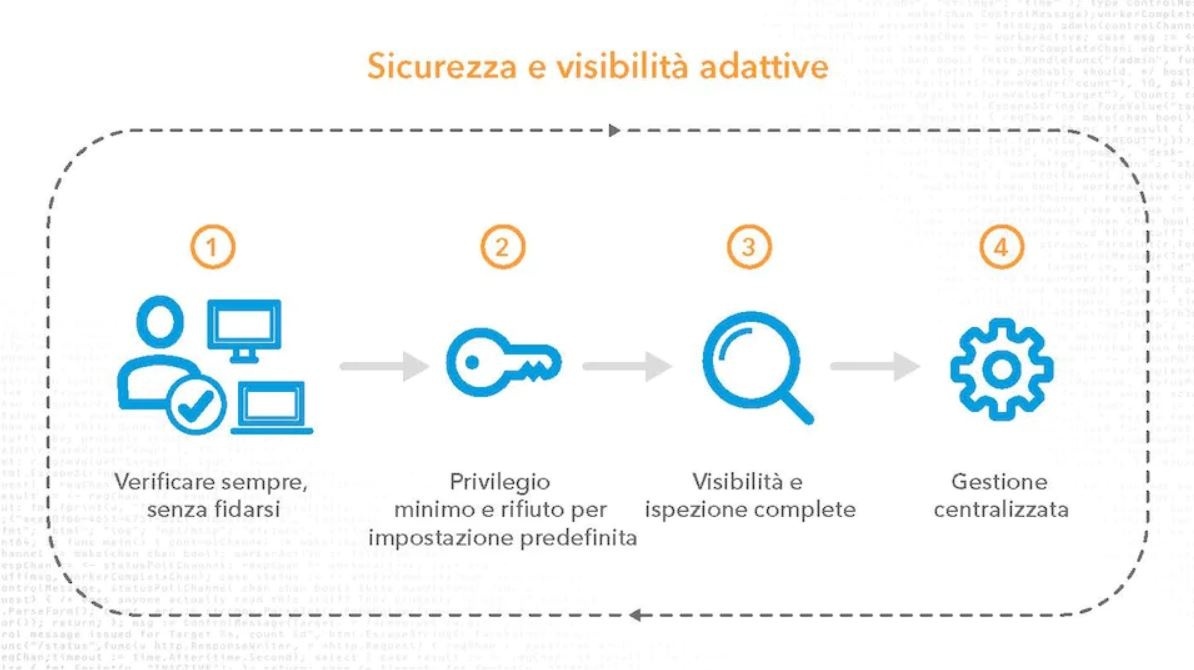

L'approccio Zero Trust è il metodo attualmente più indicato per proteggere i dati aziendali. È un approccio che chiama in causa strumenti e soluzioni già disponibili, usati per applicare un paradigma diverso da quello tradizionale. La novità è il presupposto di partenza: per proteggere i dati bisogna limitarne l'accesso, non dando la fiducia per scontato a nessuno.

In altre parole, anziché difendere un unico perimetro a livello aziendale, il perimetro diventa ogni rete, sistema, utente e dispositivo all'interno e all'esterno dell'azienda. L'accesso a ciascun perimetro passa per l'autenticazione a più fattori, endpoint affidabili, segmentazione della rete, controlli di accesso e attribuzione dei permessi utente.

All'atto pratico, gli strumenti da usare includono la Identity and Access Management (IAM), il controllo degli accessi in base al ruolo (RBAC - Role-Based Access Control) e il Network Access Control (NAC). Sono da aggiungere poi l'autenticazione a più fattori (MFA), la crittografia, la gestione delle politiche aziendali e di registrazione, e altro.

All'atto pratico, gli strumenti da usare includono la Identity and Access Management (IAM), il controllo degli accessi in base al ruolo (RBAC - Role-Based Access Control) e il Network Access Control (NAC). Sono da aggiungere poi l'autenticazione a più fattori (MFA), la crittografia, la gestione delle politiche aziendali e di registrazione, e altro.

Altrettanto importanti sono standard e protocolli. La Cloud Security Alliance (CSA) ha sviluppato un framework di sicurezza chiamato Software-Defined Perimeter (SDP). L'Internet Engineering Task Force (IETF) ha dato il suo contributo ai modelli di sicurezza Zero Trust con l'HIP (Host Identity Protocol). Rappresenta un nuovo livello di rete di sicurezza all'interno dello stack OSI (Open Systems Interconnection). Numerosi fornitori stanno usando queste tecnologie per realizzare soluzioni Zero Trust.

1. Micro-segmentazione di rete, con reti ripartite in piccoli nodi, fino a una singola macchina o applicazione. I protocolli di sicurezza e i modelli di erogazione del servizio differiscono per ciascun segmento.

2. SDP, basato su una strategia in cui la posizione e l'identità del dispositivo vengono verificate prima di concedere l'accesso all'infrastruttura.

3. Zero Trust proxy, che funzionano come mezzo di comunicazione tra client e server, per impedire a un cybercriminale di accedere a una rete privata.

Qual è l'approccio migliore? Dipende da quali sono le applicazioni sono critiche, dall'infrastruttura esistente – ad esempio se comprende ambienti legacy, e altri fattori.

Definita la superficie da proteggere, bisogna creare perimetri o micro-perimetri con politiche di accesso limitate, precise e comprensibili. Per farlo si deve definire una mappa con i flussi delle transazioni, ossia documentare come interagiscono le risorse.

Il terzo passaggio è la progettazione delle rete Zero Trust. Non esiste un design universale. Ogni rete è un caso a sé, con un'architettura altamente personalizzata. Partendo dai due punti precedenti (la superficie da proteggere e la mappa dei flussi) si parte con la definizione dei firewall. Questi oggetti hanno la funzione di gateway di segmentazione: devono creare un micro-perimetro attorno a ciascuna superficie da proteggere.

Quarto passo è creare le politiche di sicurezza Zero Trust per determinare l'accesso ai perimetri e ai micro-perimetri. Per farlo bisogna sapere chi sono gli utenti, a quali applicazioni devono poter accedere e perché. Inoltre è utile sapere come si connettono e quali controlli devono essere usati per proteggere questo tipo di accesso.

Ultimo passaggio è monitorare e gestire le reti. Occorre implementare tutti i registri, interni ed esterni. In questo modo si potrà tenere traccia di tutto il traffico e si avranno le informazioni per migliorare la rete nel tempo.

Il primo è concentrarsi sui dati. Sono i dati da proteggere, quindi tutta la strategia deve fondarsi sul dato, non su chi accede. Forrester suggerisce di dividere i dati in tre categorie: Pubblico, Interno e Riservato. Quindi di costruire micro-perimetri attorno a questi blocchi.

Bisogna andare per gradi. Iniziare in piccolo e man mano espandere la rete. Google ha impiegato sette anni per implementare il progetto BeyondCorp!

L'esperienza utente dev'essere prioritario, dopo la sicurezza dei dati ovviamente. Significa che il framework Zero Trust non deve interferire con il lavoro dei dipendenti, anche se loro e i dispositivi vengono esaminati per la verifica dell'accesso. Alcuni di questi processi possono avvenire in background così che gli utenti non li notino.

L'esperienza utente dev'essere prioritario, dopo la sicurezza dei dati ovviamente. Significa che il framework Zero Trust non deve interferire con il lavoro dei dipendenti, anche se loro e i dispositivi vengono esaminati per la verifica dell'accesso. Alcuni di questi processi possono avvenire in background così che gli utenti non li notino.

In altre parole, anziché difendere un unico perimetro a livello aziendale, il perimetro diventa ogni rete, sistema, utente e dispositivo all'interno e all'esterno dell'azienda. L'accesso a ciascun perimetro passa per l'autenticazione a più fattori, endpoint affidabili, segmentazione della rete, controlli di accesso e attribuzione dei permessi utente.

All'atto pratico, gli strumenti da usare includono la Identity and Access Management (IAM), il controllo degli accessi in base al ruolo (RBAC - Role-Based Access Control) e il Network Access Control (NAC). Sono da aggiungere poi l'autenticazione a più fattori (MFA), la crittografia, la gestione delle politiche aziendali e di registrazione, e altro.

All'atto pratico, gli strumenti da usare includono la Identity and Access Management (IAM), il controllo degli accessi in base al ruolo (RBAC - Role-Based Access Control) e il Network Access Control (NAC). Sono da aggiungere poi l'autenticazione a più fattori (MFA), la crittografia, la gestione delle politiche aziendali e di registrazione, e altro.Altrettanto importanti sono standard e protocolli. La Cloud Security Alliance (CSA) ha sviluppato un framework di sicurezza chiamato Software-Defined Perimeter (SDP). L'Internet Engineering Task Force (IETF) ha dato il suo contributo ai modelli di sicurezza Zero Trust con l'HIP (Host Identity Protocol). Rappresenta un nuovo livello di rete di sicurezza all'interno dello stack OSI (Open Systems Interconnection). Numerosi fornitori stanno usando queste tecnologie per realizzare soluzioni Zero Trust.

Tre approcci

Usando queste tecnologie, standard e protocolli, le aziende possono implementare tre diversi approcci per la sicurezza Zero Trust:1. Micro-segmentazione di rete, con reti ripartite in piccoli nodi, fino a una singola macchina o applicazione. I protocolli di sicurezza e i modelli di erogazione del servizio differiscono per ciascun segmento.

2. SDP, basato su una strategia in cui la posizione e l'identità del dispositivo vengono verificate prima di concedere l'accesso all'infrastruttura.

3. Zero Trust proxy, che funzionano come mezzo di comunicazione tra client e server, per impedire a un cybercriminale di accedere a una rete privata.

Qual è l'approccio migliore? Dipende da quali sono le applicazioni sono critiche, dall'infrastruttura esistente – ad esempio se comprende ambienti legacy, e altri fattori.

5 passaggi per creare un ambiente Zero Trust

Per creare un ambiente Zero Trust occorrono cinque passaggi. Il primo è definire la superficie da proteggere. Possono essere dati, applicazioni, risorse e servizi (DAAS). Ad esempio, i database con i numeri di carte di credito, quelli con informazioni sanitarie o con proprietà intellettuali. Oppure sistemi SCADA, terminali dei punti vendita, apparecchiature mediche, risorse di produzione e dispositivi IoT.Definita la superficie da proteggere, bisogna creare perimetri o micro-perimetri con politiche di accesso limitate, precise e comprensibili. Per farlo si deve definire una mappa con i flussi delle transazioni, ossia documentare come interagiscono le risorse.

Il terzo passaggio è la progettazione delle rete Zero Trust. Non esiste un design universale. Ogni rete è un caso a sé, con un'architettura altamente personalizzata. Partendo dai due punti precedenti (la superficie da proteggere e la mappa dei flussi) si parte con la definizione dei firewall. Questi oggetti hanno la funzione di gateway di segmentazione: devono creare un micro-perimetro attorno a ciascuna superficie da proteggere.

Quarto passo è creare le politiche di sicurezza Zero Trust per determinare l'accesso ai perimetri e ai micro-perimetri. Per farlo bisogna sapere chi sono gli utenti, a quali applicazioni devono poter accedere e perché. Inoltre è utile sapere come si connettono e quali controlli devono essere usati per proteggere questo tipo di accesso.

Ultimo passaggio è monitorare e gestire le reti. Occorre implementare tutti i registri, interni ed esterni. In questo modo si potrà tenere traccia di tutto il traffico e si avranno le informazioni per migliorare la rete nel tempo.

Le best practice

Quella riportata sopra è la base. Ci sono poi delle best practice che garantiscono il successo di un modello di sicurezza Zero trust.Il primo è concentrarsi sui dati. Sono i dati da proteggere, quindi tutta la strategia deve fondarsi sul dato, non su chi accede. Forrester suggerisce di dividere i dati in tre categorie: Pubblico, Interno e Riservato. Quindi di costruire micro-perimetri attorno a questi blocchi.

Bisogna andare per gradi. Iniziare in piccolo e man mano espandere la rete. Google ha impiegato sette anni per implementare il progetto BeyondCorp!

L'esperienza utente dev'essere prioritario, dopo la sicurezza dei dati ovviamente. Significa che il framework Zero Trust non deve interferire con il lavoro dei dipendenti, anche se loro e i dispositivi vengono esaminati per la verifica dell'accesso. Alcuni di questi processi possono avvenire in background così che gli utenti non li notino.

L'esperienza utente dev'essere prioritario, dopo la sicurezza dei dati ovviamente. Significa che il framework Zero Trust non deve interferire con il lavoro dei dipendenti, anche se loro e i dispositivi vengono esaminati per la verifica dell'accesso. Alcuni di questi processi possono avvenire in background così che gli utenti non li notino.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab