La VPN sta morendo, viva la sicurezza Zero Trust

La VPN tradizionale verrà sostituita dall'approccio Zero Trust, più intelligente e sicuro, che considera tutti gli utenti ugualmente non attendibili.

La VPN, che per decenni ha fornito a chi lavora da remoto un accesso sicuro nella rete aziendale, è in via di estinzione. Le aziende stanno migrando in massa verso una soluzione più sicura: Zero Trust. In italiano significa "fiducia zero", perché l'approccio che implementa è quello di non fidarsi di nessuno e verificare sempre tutto.

Il passaggio è dovuto alla trasformazione digitale in corso nelle aziende. I dipendenti usano un ventaglio sempre più ampio di prodotti per lavorare e si connettono sempre di più da postazioni in remoto. Questo impedisce a quello che era un perimetro virtuale funzionante di essere efficace. Di fatto non c'è più uno spazio delimitato da sorvegliare. Anche perché dati e applicazioni risiedono sono sempre di più in cloud.

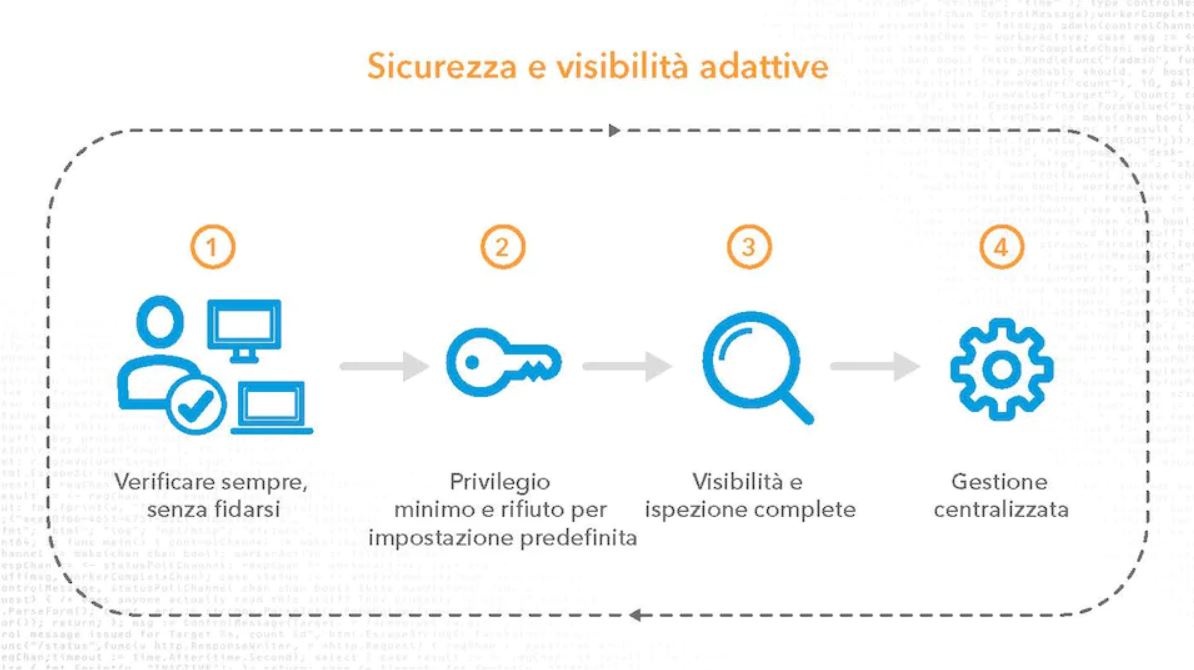

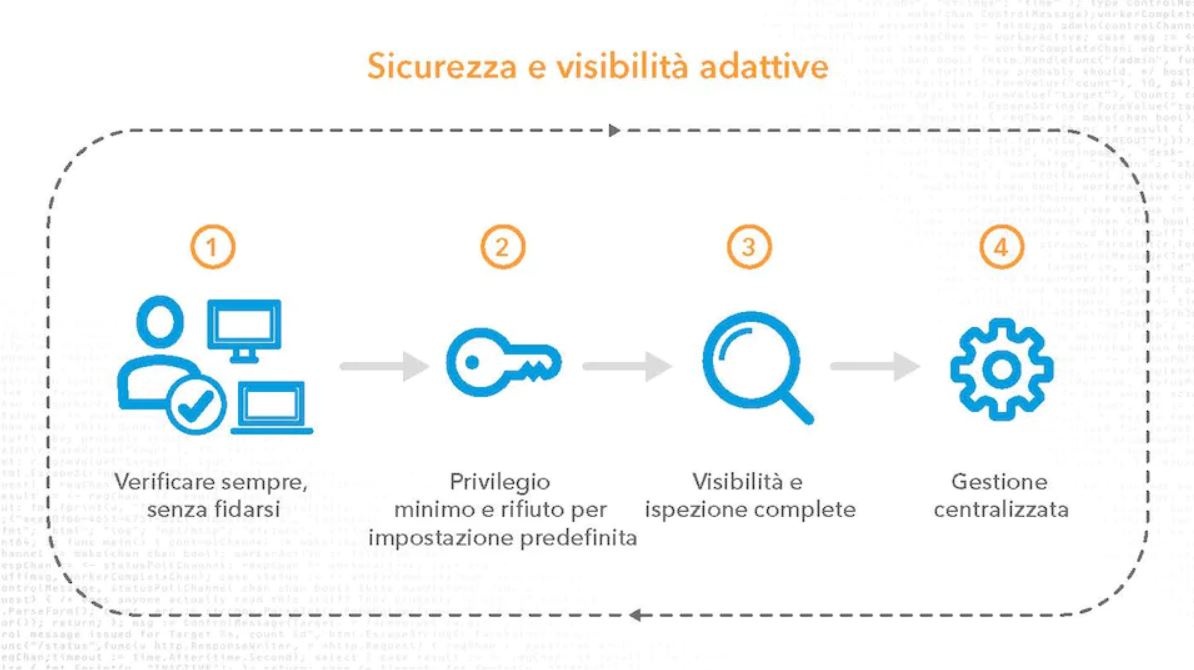

La soluzione, proposta in prima battuta dagli analisti di Forrester Research che hanno coniato il nome, è Zero Trust. All'atto pratico consiste in un cambio radicale di strategia, in cui ad essere protetti sono i dati, non il luogo in cui risiedono. A questo punto non ha importanza se i dati siano in cloud o sul server aziendale. Chiunque cerchi di accedervi, dall'interno o dall'esterno dell'azienda, dovrà sottoporsi alla valutazione di tutti i fattori di rischio. Che riguardano l'utente così come il suo dispositivo di autenticazione.

La soluzione, proposta in prima battuta dagli analisti di Forrester Research che hanno coniato il nome, è Zero Trust. All'atto pratico consiste in un cambio radicale di strategia, in cui ad essere protetti sono i dati, non il luogo in cui risiedono. A questo punto non ha importanza se i dati siano in cloud o sul server aziendale. Chiunque cerchi di accedervi, dall'interno o dall'esterno dell'azienda, dovrà sottoporsi alla valutazione di tutti i fattori di rischio. Che riguardano l'utente così come il suo dispositivo di autenticazione.

Il passaggio è iniziato, ma serve ancora molta strada per implementare questo modello. Secondo Gartner, entro il 2023 il 60% delle aziende avrà gradualmente eliminato la maggior parte delle VPN a favore dell'accesso Zero Trust.

Inoltre, Zero Trust si presenta come una soluzione ai molti problemi odierni delle VPN, che sono datati e diventati difficili da gestire. La dimostrazione che il modello attuale non funziona è nel numero di violazioni andate a buon fine. Non per pigrizia, ma perché il principio base del perimetro è che basta una minima falla per far crollare tutta la protezione.

Molti davanti alla prospettiva di Zero Trust sono confusi, perché introduce un modo diverso di pensare alla sicurezza. Per questo l'idea è rimasta all'angolo per un decennio. Ossia fino a quando non hanno preso piede i concetti di home working e di lavoro in movimento. Oggi che tutti o quasi accedono ai dati aziendali da remoto, e che gli stessi dati sono spesso in cloud è tornato alla ribalta. Nel frattempo, le tecnologie stesse si sono evolute.

Secondo un recente sondaggio di 451 Group, circa il 13% delle imprese ha imboccato la strada dello Zero Trust. La tecnologia è finalmente allo stato dell'arte e si moltiplica il numero dei fornitori. Da Palo Alto Networks, passando per Akamai Technologies, Okta, Symantec, Cisco, Microsoft, VMware e altri.

Come dovrebbe comportarsi un'azienda che ha investito milioni di dollari nelle difese perimetrali? Ovviamente dovrebbe muoversi per gradi. Occuparsi prima di tutto dei fornitori di terze parti, in modo da isolarli dal resto della rete. Implementare nel frattempo una migrazione cloud, quindi adeguare il controllo degli accessi.

Come dovrebbe comportarsi un'azienda che ha investito milioni di dollari nelle difese perimetrali? Ovviamente dovrebbe muoversi per gradi. Occuparsi prima di tutto dei fornitori di terze parti, in modo da isolarli dal resto della rete. Implementare nel frattempo una migrazione cloud, quindi adeguare il controllo degli accessi.

La filosofia di gestione poi è soggettiva. Ci sono fornitori che stanno concentrando i propri servizi sulla segmentazione della rete e sui firewall. Altri che si focalizzano sul controllo di accesso alla rete tramite la gestione dell'identità.

Tutto dipende da com'è strutturata l'azienda e dalle necessità dei dipendenti. Bisogna comprendere i ruoli dei dipendenti, identificare di quali risorse e applicazioni necessitano. Quindi monitorare il loro comportamento sulla rete. A quel punto si implementa la strategia più adatta. I nuovi strumenti vanno introdotti gradualmente, con progetti pilota e modifiche in un ambiente simulato. Il dispiegamento sul campo è solo l'ultima fase. La priorità dev'essere assicurarsi che l'infrastruttura Zero Trust sia perfetta per i dipendenti.

Quanto tempo è necessario per completare il passaggio? Non esiste una tabella di marcia, non esistono standard di settore. Zero Trust è un processo continuo, che aiuta le aziende a rispondere alle mutevoli condizioni di lavoro.

Il passaggio è dovuto alla trasformazione digitale in corso nelle aziende. I dipendenti usano un ventaglio sempre più ampio di prodotti per lavorare e si connettono sempre di più da postazioni in remoto. Questo impedisce a quello che era un perimetro virtuale funzionante di essere efficace. Di fatto non c'è più uno spazio delimitato da sorvegliare. Anche perché dati e applicazioni risiedono sono sempre di più in cloud.

La soluzione, proposta in prima battuta dagli analisti di Forrester Research che hanno coniato il nome, è Zero Trust. All'atto pratico consiste in un cambio radicale di strategia, in cui ad essere protetti sono i dati, non il luogo in cui risiedono. A questo punto non ha importanza se i dati siano in cloud o sul server aziendale. Chiunque cerchi di accedervi, dall'interno o dall'esterno dell'azienda, dovrà sottoporsi alla valutazione di tutti i fattori di rischio. Che riguardano l'utente così come il suo dispositivo di autenticazione.

La soluzione, proposta in prima battuta dagli analisti di Forrester Research che hanno coniato il nome, è Zero Trust. All'atto pratico consiste in un cambio radicale di strategia, in cui ad essere protetti sono i dati, non il luogo in cui risiedono. A questo punto non ha importanza se i dati siano in cloud o sul server aziendale. Chiunque cerchi di accedervi, dall'interno o dall'esterno dell'azienda, dovrà sottoporsi alla valutazione di tutti i fattori di rischio. Che riguardano l'utente così come il suo dispositivo di autenticazione.Il passaggio è iniziato, ma serve ancora molta strada per implementare questo modello. Secondo Gartner, entro il 2023 il 60% delle aziende avrà gradualmente eliminato la maggior parte delle VPN a favore dell'accesso Zero Trust.

Inoltre, Zero Trust si presenta come una soluzione ai molti problemi odierni delle VPN, che sono datati e diventati difficili da gestire. La dimostrazione che il modello attuale non funziona è nel numero di violazioni andate a buon fine. Non per pigrizia, ma perché il principio base del perimetro è che basta una minima falla per far crollare tutta la protezione.

Molti davanti alla prospettiva di Zero Trust sono confusi, perché introduce un modo diverso di pensare alla sicurezza. Per questo l'idea è rimasta all'angolo per un decennio. Ossia fino a quando non hanno preso piede i concetti di home working e di lavoro in movimento. Oggi che tutti o quasi accedono ai dati aziendali da remoto, e che gli stessi dati sono spesso in cloud è tornato alla ribalta. Nel frattempo, le tecnologie stesse si sono evolute.

Secondo un recente sondaggio di 451 Group, circa il 13% delle imprese ha imboccato la strada dello Zero Trust. La tecnologia è finalmente allo stato dell'arte e si moltiplica il numero dei fornitori. Da Palo Alto Networks, passando per Akamai Technologies, Okta, Symantec, Cisco, Microsoft, VMware e altri.

Come dovrebbe comportarsi un'azienda che ha investito milioni di dollari nelle difese perimetrali? Ovviamente dovrebbe muoversi per gradi. Occuparsi prima di tutto dei fornitori di terze parti, in modo da isolarli dal resto della rete. Implementare nel frattempo una migrazione cloud, quindi adeguare il controllo degli accessi.

Come dovrebbe comportarsi un'azienda che ha investito milioni di dollari nelle difese perimetrali? Ovviamente dovrebbe muoversi per gradi. Occuparsi prima di tutto dei fornitori di terze parti, in modo da isolarli dal resto della rete. Implementare nel frattempo una migrazione cloud, quindi adeguare il controllo degli accessi.La filosofia di gestione poi è soggettiva. Ci sono fornitori che stanno concentrando i propri servizi sulla segmentazione della rete e sui firewall. Altri che si focalizzano sul controllo di accesso alla rete tramite la gestione dell'identità.

Tutto dipende da com'è strutturata l'azienda e dalle necessità dei dipendenti. Bisogna comprendere i ruoli dei dipendenti, identificare di quali risorse e applicazioni necessitano. Quindi monitorare il loro comportamento sulla rete. A quel punto si implementa la strategia più adatta. I nuovi strumenti vanno introdotti gradualmente, con progetti pilota e modifiche in un ambiente simulato. Il dispiegamento sul campo è solo l'ultima fase. La priorità dev'essere assicurarsi che l'infrastruttura Zero Trust sia perfetta per i dipendenti.

Quanto tempo è necessario per completare il passaggio? Non esiste una tabella di marcia, non esistono standard di settore. Zero Trust è un processo continuo, che aiuta le aziende a rispondere alle mutevoli condizioni di lavoro.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab