Smantellamento della botnet Qakbot, l’FBI assesta un duro colpo

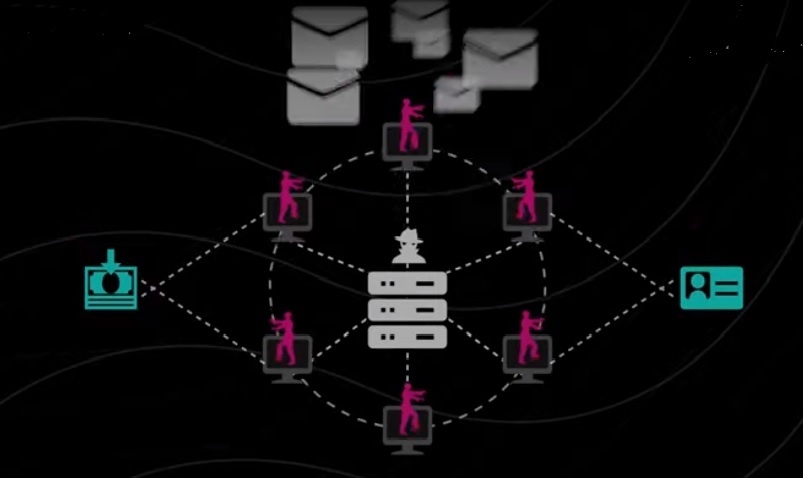

Con un’azione internazionale, l’FBI ha reindirizzato il traffico di Qakbot ai server controllati dall'agenzia e ha distribuito un programma di disinstallazione ai dispositivi compromessi in tutto il mondo.

Un’operazione internazionale guidata dall’FBI e nota come Operazione "Duck Hunt" ha assestato un colpo durissimo a Qakbot, una delle botnet più grandi e longeve in circolazione, a cui le Forze dell’Ordine hanno ricondotto almeno 40 attacchi ransomware contro aziende, operatori sanitari e agenzie governative in tutto il mondo. Secondo stime prudenti, i danni causati negli anni da Qakbot ammontano a centinaia di milioni di dollari; solo negli ultimi 18 mesi le perdite causate da questa minaccia hanno superato i 58 milioni di dollari.

Con un’azione che si è svolta contemporaneamente negli Stati Uniti, Francia, Germania, Paesi Bassi, Romania, Lettonia e Regno Unito, le Forze dell’Ordine hanno reindirizzato il traffico di Qakbot ai server controllati dall'agenzia e ha distribuito un programma di disinstallazione ai dispositivi compromessi in tutto il mondo, cancellando l'infezione e impedendo la distribuzione di ulteriori payload dannosi. Il direttore dell'FBI Christopher Wray sottolinea che "l'FBI ha neutralizzato questa supply chain criminale di vasta portata".

Il procuratore degli Stati Uniti Martin Estrada ha inoltre informato che l’operazione ha anche portato al sequestro di quasi 9 milioni di dollari in criptovalute, che verranno messi a disposizione delle vittime.

L'operazione è stata coordinata dal Los Angeles Field Office dell'FBI, dall'Ufficio del Procuratore degli Stati Uniti per il Distretto Centrale della California e dalla Sezione Criminalità Informatica e Proprietà Intellettuale (CCIPS) della Criminal Division, in collaborazione con Eurojust. Per portare a termine questa azione di successo l'FBI ha collaborato con Europol, l'Ufficio centrale della polizia francese per la criminalità informatica, la Sezione criminalità informatica della Procura di Parigi, la polizia criminale federale tedesca, la Procura generale di Francoforte sul Meno, la polizia nazionale olandese, l'Agenzia nazionale per la criminalità del Regno Unito, la polizia nazionale rumena, e la polizia di Stato lettone. Le aziende coinvolte sono invece CISA, Shadowserver, Microsoft Digital Crimes Unit, National Cyber Forensics and Training Alliance e Have I Been Pwned.

Qakbot

Dal 2008 Qakbot è stata sfruttata per anni come vettore di infezione iniziale da vari gruppi ransomware e dai relativi affiliati. Fra questi si annoverano Conti, ProLock, Egregor, REvil, RansomExx, MegaCortex e, più recentemente, BlackBasta. "Questa botnet ha fornito ai criminali informatici un'infrastruttura di comando e controllo composta da centinaia di migliaia di computer utilizzati per effettuare attacchi contro individui e aziende in tutto il mondo" ha sottolineato Wray, che fra le categorie di vittime ha citato istituzioni finanziarie, appaltatori governativi di infrastrutture critiche, produttori di dispositivi medici e molto altro.

Secondo le stime, prima dell’azione dell’FBI Qakbot aveva infettato oltre 700.000 computer. Su quello che sembra essere il computer utilizzato da un amministratore di Qakbot, l'FBI ha individuato molti file relativi al funzionamento della botnet Qakbot che includevano comunicazioni tra gli amministratori di Qakbot e i co-cospiratori e informazioni sui portafogli di valuta virtuale. Nell’elenco risulta che un file con un elenco di vittime di ransomware, dettagli del sistema informatico, date e un'indicazione dell'importo in Bitcoin pagato agli amministratori di Qakbot.

Nel recente passato si ricordano due azioni analoghe a questa descritta. Una contro la botnet Zloader e una contro Emotet. Questo secondo caso, in particolare, ricorda di non cantare vittoria troppo presto: la botnet era data per smantellata dopo che le forze dell'ordine avevano disinstallato automaticamente il malware Emotet dai computer infetti. La minaccia tuttavia si è ripresentata e dopo un periodo di attività al rilento è tornata a crescere più minacciosa che in passato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab