Attacchi alle identità sempre più sofisticati e diffusi

Una ricerca mette in evidenza come i cyber criminali reagiscono di fronte a strumenti efficaci di blocco del credential stuffing.

Tra marzo 2022 e aprile 2023 il 19,4% delle richieste di autenticazione è stato frutto di attacchi di credential stuffing. Attuando efficaci difese si è ridimensionato di molto il problema (-66%), ma gli attaccanti hanno risposto ideando tattiche e tecniche di crescente complessità per aggirare le difese. È questa la situazione che emerge dalla ricerca 2023 Identity Threat Report: The Unpatchables pubblicata da F5 Labs a seguito dell’elaborazione di 320 miliardi di transazioni di dati avvenute nei sistemi di 159 organizzazioni, nel periodo indicato.

È ormai noto che la maggior parte degli attacchi oggi si concentra sulle identità digitali, che sono di fatto la nuova superficie di attacco. Se qualcuno avesse il dubbio che non sia così la ricerca di F5 chiarisce la proporzione del problema e l'importanza di mettere in atto le contromisure che non solo esistono, ma che sono anche molto efficaci, tanto da costringere gli attaccanti a cercare obiettivi più vulnerabili.

Il credential stuffing

Vale la pena ricordare che gli attacchi di credential stuffing prevedono che i malintenzionati sfruttino nomi utente e password rubati da un sistema per violarne altri. Non si conosce l’esatta provenienza delle combinazioni username/password che vengono di volta in volta impiegate. Nel cybercrime esistono figure specializzate nel furto di credenziali, conosciute come IAB (Initial Access Broker), che usano tecniche di social engineering, email di phishing o spear phishing, e in generale qualsiasi tattica che porti con l’inganno la potenziale vittima a inserire i propri dati in un contesto da cui l’attaccante li possa sottrarre.

Tuttavia dalle analisi di F5 Labs emerge un dato nuovo e significativo: sembra che i difensori abbiano una visibilità molto più limitata di quanto inizialmente previsto. Infatti, ben il 75% delle credenziali utilizzate durante gli attacchi non risultava essere precedentemente identificata come compromessa.

Le difese funzionano

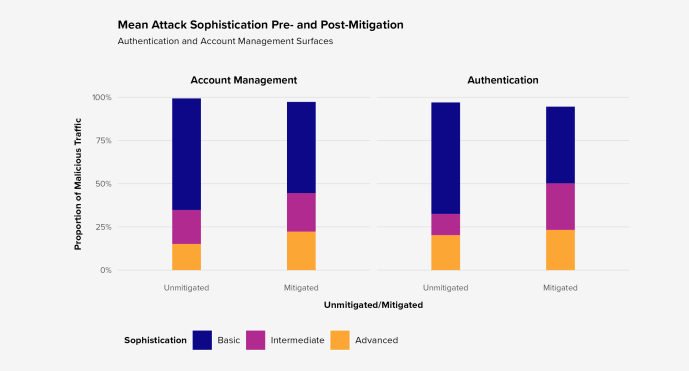

Sopra abbiamo accennato al fatto che una difesa efficace riduce il fenomeno del credential stuffing. In particolare, quello che è emerso dalla ricerca è che le contromisure tendevano a modificare il comportamento degli attaccanti, portando a una significativa diminuzione nell'impiego di automazione dannosa. In altri termini, senza mitigazioni gli attacchi erano maggiormente concentrati contro gli endpoint mobili piuttosto che contro quelli web. Dopo l'introduzione delle mitigazioni sono calati gli attacchi diretti ai dispositivi mobili, e la maggior parte degli attacchi successivi hanno preso di mira gli endpoint web.

Le mitigazioni adottate hanno influito anche sul livello di sofisticazione degli attacchi. Contro gli endpoint di autenticazione non protetti, il 64,5% del traffico dannoso comprendeva attacchi classificati come "base", il che significa nessun tentativo di emulare il comportamento umano o di contrastare la difese contro i bot. Dopo l'introduzione delle misure di mitigazione, la percentuale di questi attacchi è scesa al 44%.

Al contrario, gli attacchi definiti "intermedi", che compiono un maggiore sofisticazione nel contrastare le soluzioni anti-bot, sono diventati molto più diffusi con la mitigazione, passando dal 12% al 27%. Gli attacchi più sofisticati, che impiegano strumenti in grado di simulare con precisione l'interazione umana, come i movimenti del mouse, la pressione dei tasti e le dimensioni dello schermo, sono aumentati dal 20% al 23%.

Aggirare le difese

Avere difese efficaci non cambia solo il comportamento degli attaccanti, li sprona anche a produrre attacchi capaci di eludere le contromisure. Di fronte agli alti tassi di rilevamento delle azioni di credential stuffing, gli attaccanti hanno iniziato a introdurre i cosiddetti account canarini, attaccati per aumentare artificialmente il tasso di successo complessivo.

Sul fronte del phishing, invece, i cyber criminali hanno iniziato a contrastare la diffusione dell’autenticazione a più fattori con la tecnica del "reverse proxy phishing", che crea pagine di login fasulle per indurre le vittime a inserire le proprie credenziali. In ultimo, sta diventando sempre più popolare fra gli attaccanti AntiRed, uno strumento Javascript con funzioni di rilevamento-evasione progettato per superare le tecniche di analisi del phishing basate sul browser. Per intenderci, sono quelle che avvisano gli utenti con un messaggio di pericolo quando accedono a un sito potenzialmente non sicuro.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab