L'importanza degli Initial Access Broker nella catena di attacco

Trend Micro sottolinea l'importanza del monitoraggio del furto di credenziali, da cui si scatenano poi gli attacchi devastanti. C'è anche un listino prezzi degli account rubati: da 10 a 8.500 dollari.

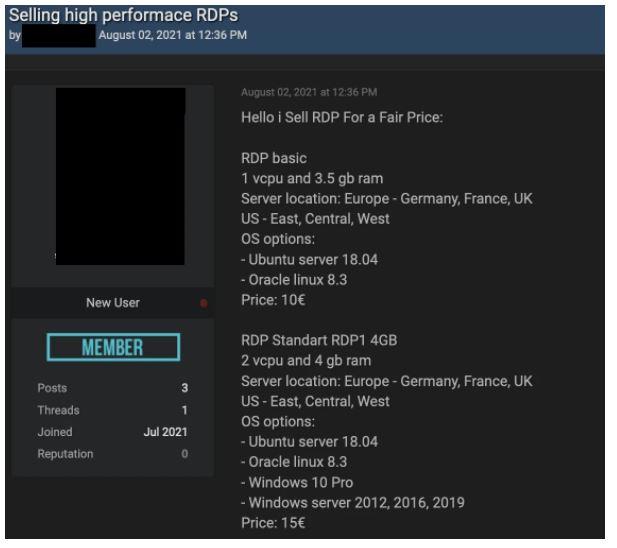

Le credenziali in vendita sul dark web hanno prezzi che variano da 10 dollari a 8.500 dollari, ma le quotazioni possono arrivare anche a 100.000 dollari. Le più economiche sono le credenziali per gli accessi RDP generici, le più costose sono quelle di amministratore di un'azienda. Il listo prezzi è influenzato dal tipo di accesso (singola macchina o intera rete/azienda), dal fatturato annuo dell'azienda che dev'essere colpita e dalla quantità di lavoro extra che l'acquirente deve svolgere.

Il dato emerge dalla ricerca di Trend Micro Investigating the Emerging Access-as-a-Service Market, che sposta il focus dal ransomware stesso agli elementi che permettono di scatenarlo. La ricerca si basa sull'analisi di oltre 900 elenchi di broker di accesso, da gennaio ad agosto 2021, su più forum in lingua inglese e russa. Quello dell’istruzione si è dimostrato essere il settore maggiormente preso di mira, con il 36% degli annunci pubblicitari, più del triplo rispetto al secondo e al terzo settore, ovvero manufacturing e servizi professionali, che si sono fermati all’11%.

Come sottolinea Salvatore Marcis, Technical Director di Trend Micro Italia, “i media e le aziende si sono tradizionalmente focalizzati sul payload del ransomware, ma prima dobbiamo concentrarci sulla mitigazione dell'attività di accesso iniziale".

In altre parole, bisogna contrastare l'attività di Access-as-a-Service che negli ultimi due anni ha preso sempre più piede all’interno dei mercati cybercriminali. E che ha dato vita al business degli Initial Access Broker (IBA), criminali informatici che si occupano delle attività illecite legate al furto e alla successiva rivendita delle credenziali.

In realtà, come spiega Trend Micro, non si tratta di una figura univoca e immutabile, ma di una professione che ha molte sfaccettature. Ci sono i venditori opportunisti, che si concentrano sul realizzare un rapido profitto e non dedicano tutto il loro tempo agli accessi. I broker dedicati, ossia persone qualificate che offrono accesso a una serie di aziende diverse e che forniscono i propri servizi ad affiliati e a gruppi più piccoli.

Ci sono poi dei veri e propri negozi online, che offrono credenziali RDP e VPN. In questo caso garantiscono l'accesso a una sola macchina invece che a un'intera organizzazione o rete. Però rappresentano una fonte semplice e automatizzata per acquistare un accesso, per i criminali informatici con competenze di base. Di solito dispongono di un motore di ricerca interno con le categorie merceologiche in vendita: posizione, ISP, sistema operativo, numero di porta, diritti di amministratore o nome dell'azienda.

Come detto più volte, oggi è la compravendita delle credenziali il primo anello della attack chain, quindi le indagini devono iniziare da un accesso non autorizzato o da un banale episodio di furto di credenziali. Liquidarlo come avvenimento isolato e fine a sé stesso è l'errore da non commettere, perché giorni, settimane o mesi dopo, la refurtiva consente l'accesso in rete, da lì i movimenti laterali, l'esfiltrazione di dati, l'eventuale crittografia e tutto quello che ne segue.

È per questo che Marcis sottolinea che "i team di risposta agli incidenti spesso devono indagare su due o più catene di attacchi sovrapposti, per identificare la causa principale di un attacco ransomware, e questo complica l'intero processo di reazione. I team potrebbero superare questo problema monitorando l'attività dei cosiddetti broker di accesso, che rubano e vendono gli accessi alle reti aziendali, interrompendo in questo modo la catena di approvvigionamento cybercriminale”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab