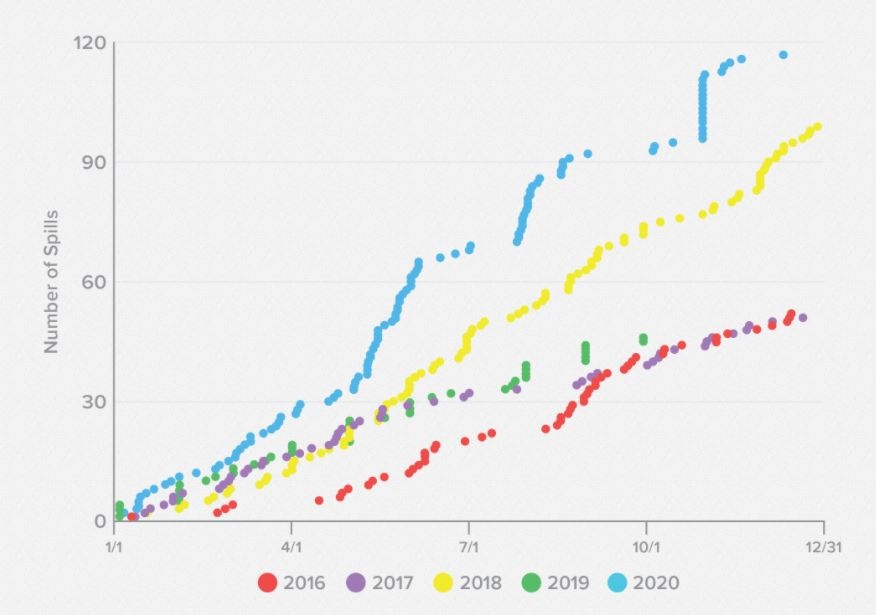

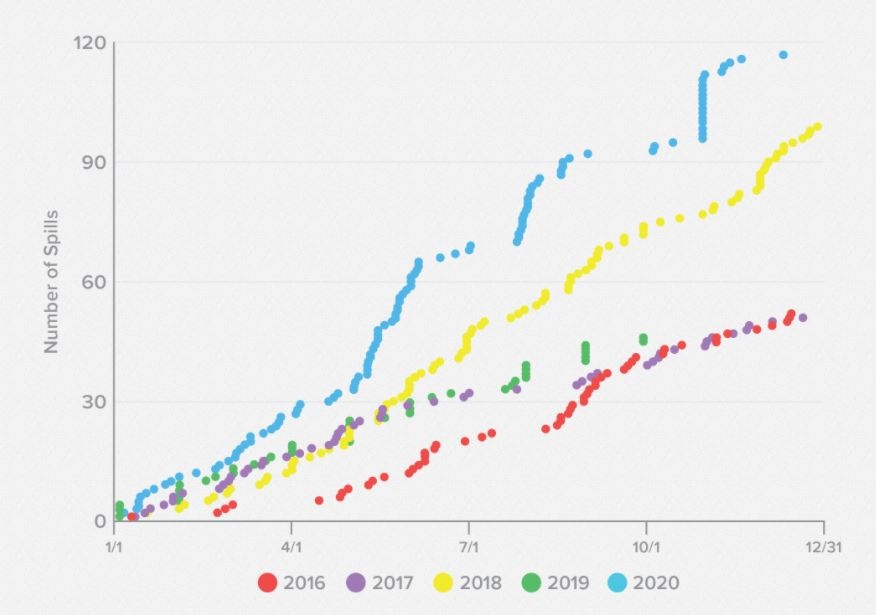

Credential stuffing: attacchi raddoppiati fra il 2016 e il 2020

Il furto di credenziali è una minaccia insidiosa in crescita, con cui avremo a che fare ancora a lungo. I dati degli ultimi quattro anni a confronto danno un quadro chiaro della situazione.

Il furto delle credenziali di accesso è una delle maggiori insidie per utenti e aziende. Fra il 2016 e il 2020 gli incidenti sono pressoché raddoppiati. Guardando solo al 2020, la dimensione media dei furti di credenziali è cresciuta del 234% rispetto al 2019. Questi dati, contenuti nel Credential Stuffing Report di F5, sono preoccupanti per diversi motivi.

Uno è che nel periodo in esame il 42,6% delle credenziali sottratte non aveva alcuna protezione e le password erano memorizzate in chiaro. Una mancanza molto grave da parte di aziende ed enti che custodiscono i dati. Il secondo è l'effetto domino creato da questi attacchi: le credenziali rubate vengono rivendute sul dark web e al loro successivo reimpiego foraggiano campagne di phishing mirato, attacchi malware e ransomware.

Il problema è globale. Come sottolinea Sara Boddy, Senior Director degli F5 Labs, "Gli hacker hanno raccolto per anni miliardi di credenziali. La sottrazione di credenziali è come una fuoriuscita di petrolio: una volta iniziata è molto difficile da arginare perché le credenziali molto spesso non vengono cambiate dall’utente medio, e le soluzioni di credential stuffing devono ancora essere ampiamente adottate dalle aziende. […] Si tratta di tipologie di attacco che hanno un impatto a lungo termine sulla sicurezza delle applicazioni".

I ricercatori di F5 Labs hanno individuato cinque fasi nell'abuso delle credenziali:

I ricercatori di F5 Labs hanno individuato cinque fasi nell'abuso delle credenziali:

Non solo. Risultano sempre più popolari le tecniche di fuzzing, ossia il processo che permette di individuare vulnerabilità di sicurezza nel codice di input-parsing testando ripetutamente il parser con input modificati. È una tecnica che aumenta il tasso di successo negli attacchi di credential stuffing più sofisticati.

Gli esperti di sicurezza reputano che il credential stuffing sarà una minaccia ancora per lungo tempo. Sia perché gli attacchi sono remunerativi, sia perché gli attaccanti modificano costantemente i propri attacchi in modo da bypassare le tecniche difensive. L'avanzata di questa minaccia sta generando grande richiesta e necessità di promuovere controlli adattivi, basati sull'AI. Posto che non sarà possibile rilevare in modo istantaneo il 100% degli attacchi, quello che bisogna fare è rendere gli attacchi così costosi da non valere la pena perderci tempo. un obiettivo difficile da raggiungere, ma non impossibile.

Uno è che nel periodo in esame il 42,6% delle credenziali sottratte non aveva alcuna protezione e le password erano memorizzate in chiaro. Una mancanza molto grave da parte di aziende ed enti che custodiscono i dati. Il secondo è l'effetto domino creato da questi attacchi: le credenziali rubate vengono rivendute sul dark web e al loro successivo reimpiego foraggiano campagne di phishing mirato, attacchi malware e ransomware.

Il problema è globale. Come sottolinea Sara Boddy, Senior Director degli F5 Labs, "Gli hacker hanno raccolto per anni miliardi di credenziali. La sottrazione di credenziali è come una fuoriuscita di petrolio: una volta iniziata è molto difficile da arginare perché le credenziali molto spesso non vengono cambiate dall’utente medio, e le soluzioni di credential stuffing devono ancora essere ampiamente adottate dalle aziende. […] Si tratta di tipologie di attacco che hanno un impatto a lungo termine sulla sicurezza delle applicazioni".

I ricercatori di F5 Labs hanno individuato cinque fasi nell'abuso delle credenziali:

I ricercatori di F5 Labs hanno individuato cinque fasi nell'abuso delle credenziali:

- Slow & Quiet: le credenziali compromesse vengono utilizzate in modo furtivo fino al mese prima della pubblicazione dell'avvenuto furto. In media, ogni credenziale viene usata 15-20 volte al giorno.

- Impennata: nei 30 giorni che precedono l'annuncio pubblico, le credenziali circolano già sul Dark Web e il numero di attacchi quotidiani aumenta costantemente.

- Blitz: quando il furto di credenziali è di dominio pubblico sono gli hacker dilettanti a usarle sulle piattaforme più importanti. La prima settimana è quella cruciale, con ogni account attaccato in media oltre 130 volte al giorno.

- Calo/nuovo equilibrio: dopo il primo mese si torna a una situazione di equilibrio, con circa 28 attacchi per username al giorno. Il dato è comunque superiore allo status quo originale di 15 attacchi durante la fase "Slow & Quiet” ed è dovuto agli hacker alle prime armi che continuano a bersagliare le aziende con credenziali datate.

- Reincarnazione: dopo gli attacchi di credential stuffing i cyber criminali iniziano a riconfezionare le credenziali valide per estendere la loro vita in modo da poterle sfruttare per nuovi tipi di attacco.

Leggi anche: Credenziali di accesso: cos'è il credential stuffing e come funzionaIn questo quadro la protezione delle credenziali diventa una criticità. A partire dagli utenti, che dovrebbero generare password sicure, ma non solo. A creare i maggiori problemi è chi custodisce i dati. Il report di F5 denuncia una "mancanza di cura e conservazione delle password".

Non solo. Risultano sempre più popolari le tecniche di fuzzing, ossia il processo che permette di individuare vulnerabilità di sicurezza nel codice di input-parsing testando ripetutamente il parser con input modificati. È una tecnica che aumenta il tasso di successo negli attacchi di credential stuffing più sofisticati.

Gli esperti di sicurezza reputano che il credential stuffing sarà una minaccia ancora per lungo tempo. Sia perché gli attacchi sono remunerativi, sia perché gli attaccanti modificano costantemente i propri attacchi in modo da bypassare le tecniche difensive. L'avanzata di questa minaccia sta generando grande richiesta e necessità di promuovere controlli adattivi, basati sull'AI. Posto che non sarà possibile rilevare in modo istantaneo il 100% degli attacchi, quello che bisogna fare è rendere gli attacchi così costosi da non valere la pena perderci tempo. un obiettivo difficile da raggiungere, ma non impossibile.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata /2

24-02-2026

Le Authority chiedono un freno alla AI generativa

24-02-2026

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab