Attacchi zero-day, un metodo efficace per gestirli

L’Intelligenza Artificiale, integrata con le soluzioni di prevenzione, può rilevare i comportamenti degli attaccanti, offrendo ai team di security un segnale affidabile

In base all’ultimo report diffuso dal Clusit, nei primi sei mesi del 2023 quasi il 17% delle tecniche di attacco adottate dai cybercriminali ha preso di mira delle vulnerabilità. La crescita di questa tipologia di attacchi, secondo l’Associazione Italiana per la Sicurezza Informatica, include, oltre allo sfruttamento di molte falle note, anche una significativa crescita nell’uso di exploit “zero-day”, utilizzati anche da gruppi cybercriminali per realizzare numerosi attacchi di tipo ransomware.

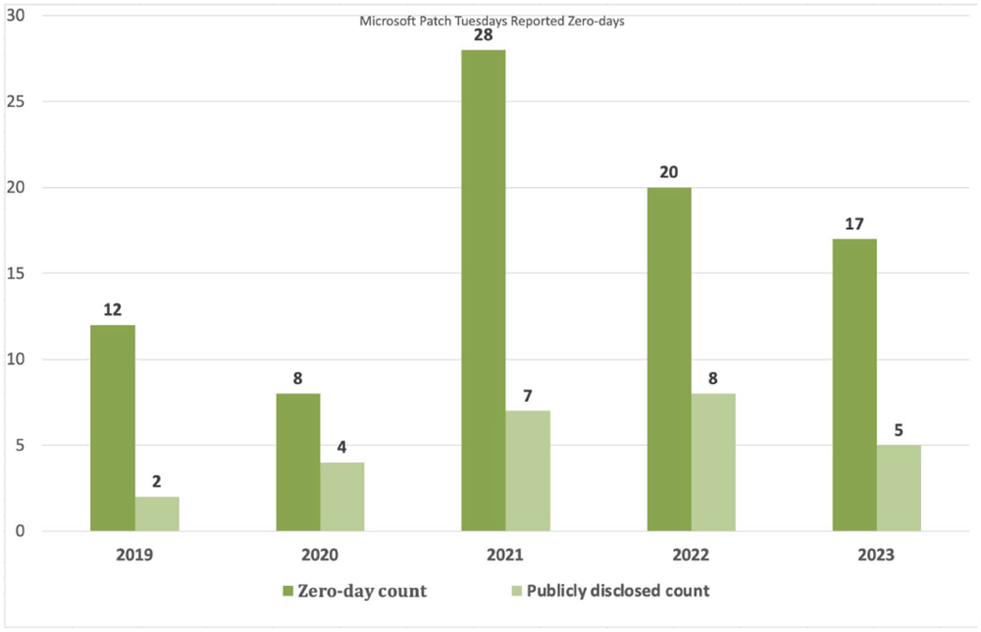

Per rintracciare una linea di tendenza in questi attacchi che si verificano lo stesso giorno in cui viene rilevata una vulnerabilità o un exploit in un software, abbiamo scavato nei dati del Patch Tuesday di Microsoft, una delle poche fonti affidabili in materia.

La MSRC Security Updates Guide fornisce una classificazione che indica se la vulnerabilità è stata sfruttata in modo diffuso prima del rilascio dell’aggiornamento di sicurezza. Inoltre, viene indicato se la vulnerabilità è stata divulgata pubblicamente, il che rappresenta un’utile misura di quanto il settore sia stato informato in merito alla vulnerabilità specifica.

Alessio Mercuri, Security Engineer di Vectra AI

Alessio Mercuri, Security Engineer di Vectra AI

Gli attacchi zero-day sono in crescita

Costruendo un semplice grafico di quante vulnerabilità sono state segnalate come sfruttate e quante di queste sono state divulgate pubblicamente negli ultimi quattro anni e mezzo, possiamo notare un aumento piuttosto sorprendente del numero di attacchi zero-day nel 2021. Anche il numero di divulgazioni pubbliche aumenta, ma non in proporzione al numero di vulnerabilità sfruttate, il che è piuttosto preoccupante.

A prima vista, sembra che la situazione stia migliorando, dato che la tendenza sembra diminuire rispetto al massimo del 2021, ma al tasso attuale di 17 vulnerabilità sfruttate a poco più di metà del 2023, è ragionevole aspettarsi che siamo sulla buona strada per tornare ai livelli massimi del 2021.

Mentre il numero di attacchi zero-day può sembrare piccolo rispetto al numero totale di vulnerabilità segnalate annualmente, è l’aumento percentuale a partire dal 2021, rispetto agli anni precedenti, che dovrebbe preoccupante. Più della metà delle vulnerabilità non sono state divulgate pubblicamente, il che significa che per queste vulnerabilità i team di sicurezza non hanno la possibilità di implementare mitigazioni in attesa di una patch.

L’entità del danno che un threat actor può infliggere con un solo attacco zero-day può essere molto ampia quando si verificano le giuste circostanze. Ogni zero-day aggiuntivo aumenta le probabilità di raggiungere ciò che cerca ogni attaccante: una vulnerabilità accessibile, d'impatto e – soprattutto - pervasiva.

Le tendenze mostrano un aumento costante sia delle segnalazioni di attacchi zero-day sia delle divulgazioni pubbliche di attacchi ransomware. Se considerati insieme, rappresentano una situazione logica, ma preoccupante per i responsabili della sicurezza informatica: è ragionevole supporre che un gruppo di attaccanti altamente motivati continui a possedere un gran numero di armi sofisticate con cui compiere i propri attacchi.

Il ruolo dell’AI nel rilevamento degli attacchi zero-day

Se queste tendenze persistono, la difesa da attacchi quasi impossibili da prevenire diventerà un pilastro della normale routine di un'organizzazione di cybersecurity. Per questo motivo, dotarsi di un metodo affidabile per rilevare gli aggressori che utilizzano exploit zero-day sarà una necessità per i team che riuscire in questa impresa.

È qui che l’Intelligenza Artificiale può cambiare le carte in tavola. Integrando le strategie di prevenzione esistenti con un’Intelligenza Artificiale che utilizza una serie di tecniche di Machine learning specializzate per individuare i comportamenti degli attaccanti, indipendentemente dagli strumenti che utilizzano per perseguire i loro obiettivi, i team di cybersecurity possono avvalersi di un segnale affidabile che si distingue dal rumore di fondo degli alert e che è in grado di avvisarli della presenza di un attaccante prima che questi raggiunga gli obiettivi desiderati.

È quella che noi di Vectra AI chiamiamo Attack Signal Intelligence. Concentrandoci sui comportamenti degli attaccanti successivi alla compromissione, possiamo produrre un segnale di attacco affidabile ed efficace.

Piuttosto che basare la propria strategia contro gli attacchi zero-day sulla speranza di poter applicare una patch prima che venga superata dagli attaccanti, è meglio adottare un approccio alla sicurezza “assumed compromise” che prepari l’azienda ad affrontare l’intensità e la frequenza degli attuali attacchi. È molto probabile infatti che nel proprio ambiente aziendale sia presente una vulnerabilità zero-day; se un attaccante la utilizzerà per accedere alla rete, l’organizzazione sarà pronta e in grado di rilevarne la presenza grazie alle capacità di rilevamento basate sull’Intelligenza Artificiale.

Alessio Mercuri è Security Engineer di Vectra AI

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Alessio Mercuri

Alessio Mercuri