Come si frena il mercato dello spyware commerciale

Le aziende che vendono strumenti per la cosiddetta Commercial Surveillance comportano rischi importanti per la cybersecurity. Considerazioni etiche a parte, ovviamente.

Metà degli exploit 0-day conosciuti che colpiscono le piattaforme Google e i dispositivi basati su Android possono essere attribuiti alle aziende private che vendono prodotti per la cosiddetta Commercial Surveillance. Ossia, in pratica, vendono spyware che si infiltra in dispositivi e applicazioni per monitorarne il funzionamento e raccogliere dati sui loro utenti. Diverse di queste aziende sono italiane, e i loro clienti sono spesso i Governi di nazioni più o meno democratiche.

Google ha analizzato il fenomeno in un corposo report che descrive le dinamiche del mercato della Commercial Surveillance. Sottolineando che le aziende di questo lucrativo settore di nicchia "stanno abilitando la proliferazione di pericolosi strumenti di hacking". E nonostante queste aziende sottolineino come i loro strumenti siano usati per scopi leciti, è stato ampiamente documentato l'utilizzo degli spyware contro dissidenti, giornalisti, membri dei partiti di opposizione, difensori dei diritti umani.

Quello della Commercial Surveillance è un mercato e un ecosistema. Come nel caso della cyber criminalità, con cui è di fatto contiguo, richiede la collaborazione organizzata di diversi attori. C'è chi identifica vulnerabilità da sfruttare e sviluppa i relativi exploit, chi distribuisce e vende questi ultimi, le vere e proprie aziende che li trasformano in un prodotto/servizio, gli utenti finali (di solito Governi).

Ed è un mercato che richiede competenze. Un "prodotto spyware" non è semplicemente un malware. Per diventare un prodotto commerciale deve essere affiancato dall'infrastruttura di comando e controllo che serve a installare lo spyware, controllarlo, comunicare con esso e ricevere i dati che raccoglie dai dispositivi colpiti.

Le software house che propongono spyware commerciali si trovano in tutto il mondo e operano in gran parte dei casi apertamente, come qualsiasi altra software house. Il loro numero è difficile da stabilire perché ci sono costantemente nuove aziende che nascono, chiudono, si fondono o cambiano nome.

Al momento Google ne monitora una quarantina, che sviluppano e vendono exploit e spyware a clienti governativi. Alcune sono analizzate con una maggiore attenzione e in alcuni casi sono conosciute anche fuori dalla cerchia degli addetti ai lavori: le italiane Cy4Gate, RCS Lab, Negg Group; l'israeliana NSO Group, che ha creato il noto spyware Pegasus; la spagnola Variston, la greca Intellexa.

Un pericolo da contrastare

L'impatto negativo - diretto e indiretto, voluto o meno - dell'utilizzo illecito o anti-etico degli spyware commerciali supera di gran lunga qualsiasi giustificazione al loro sviluppo indiscriminato. Tanto che buona parte delle software house che li producono finisce prima o poi "esposta" negativamente sui media o anche oggetto di azioni legali. Questo però non basta, sottolinea Google, perché "finché ci sarà una domanda di tool di sorveglianza, i vendor di Commercial Surveillance saranno incentivati a continuare a sviluppare e vendere tool, perpetrando un'industria che danneggia gli utenti ad alto rischio e la società in generale".

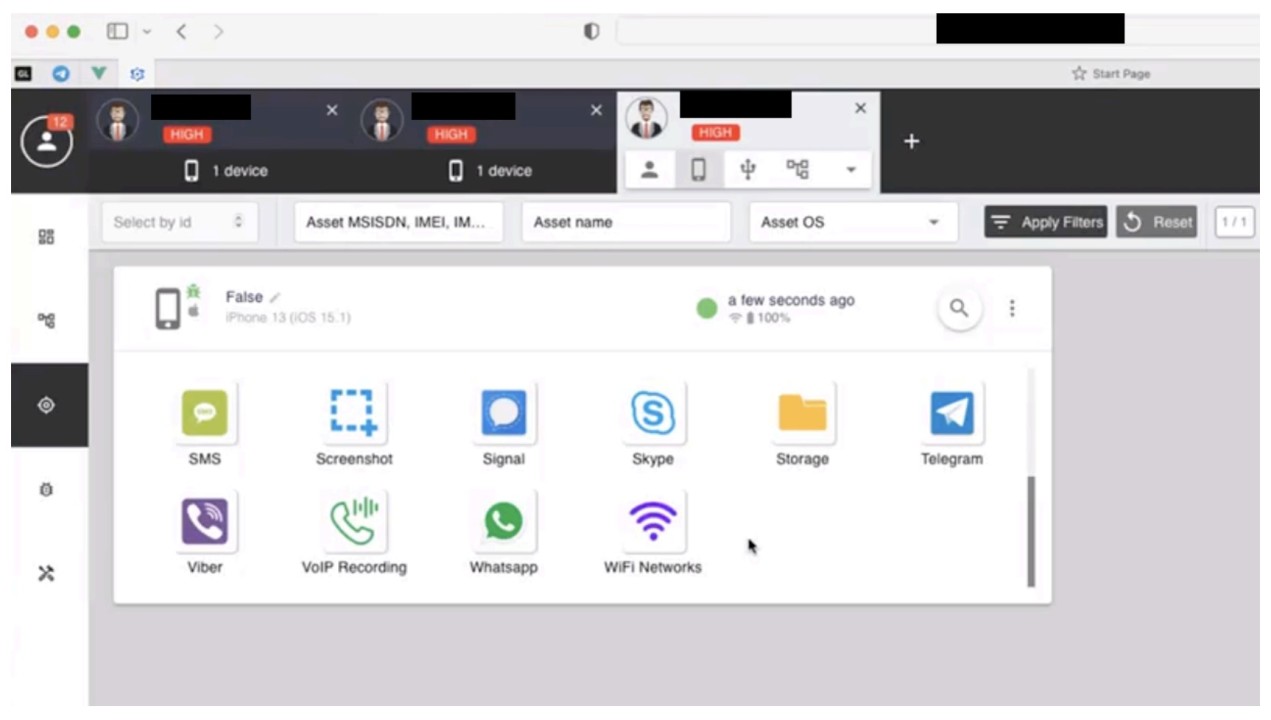

L'interfaccia di controllo di uno spyware di Intellexa

L'interfaccia di controllo di uno spyware di Intellexa

Serve una azione specifica dei Governi e della società in generale, perché chi produce spyware commercialmente sia disincentivato a farlo. E comunque perché l'uso di strumenti di sorveglianza digitale sia regolamentato attentamente a livello internazionale. Qualcosa in questi ultimi tempi è stato fatto, è importante che la spinta crescente al controllo dello spyware non si fermi.

Nel marzo 2023, ad esempio, undici nazioni (Australia, Canada, Costa Rica, Danimarca, Francia, Norvegia, Nuova Zelanda, Regno Unito, Stati Uniti, Svezia, Svizzera) hanno sottoscritto un protocollo contro "la proliferazione e l'uso scorretto dello spyware commerciale". Questo febbraio, invece, il Dipartimento di Stato USA ha definito limiti alla concessione dei visti alle persone "coinvolte nell'uso scorretto di spyware commerciale".

Infine, questa settimana si è tenuto in Gran Bretagna un summit di 35 nazioni che ha prodotto il cosiddetto Pall Mall Process: una iniziativa globale contro "la proliferazione e l'uso irresponsabile delle capacità di intrusione informatica disponibili in commercio". Anche in questo caso va sottolineato come nel mirino siano gli usi definiti - e andrà chiarito con che termini e da chi - impropri e illegali dello spyware. Non l'uso in generale, perché tutti i Governi vogliono avere mano libera per gli usi "legali".

Il dato comunque importante è che al Pall Mall Process hanno aderito anche molte nazioni in cui hanno sede software house che producono spyware, come la nostra Italia, Cipro, Grecia e Singapore. Ne mancano altre presenti all'evento e già collegate al mercato spyware, come Messico, Spagna, Thailandia, Ungheria. E ovviamente quelle che all'evento nemmeno hanno partecipato, in primis Israele ma anche Austria ed Egitto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Francesco Pignatelli

Francesco Pignatelli