Attacco ransomware coordinato e multifase: un caso da studiare

Un attacco particolarmente articolato che potrebbe essere il primo di una lunga serie: per farsi trovare pronti è bene sapere che cosa è successo e trarne i relativi insegnamenti.

Nelle sue previsioni per il 2024 Bitdefender aveva messo in preventivo la rapida ascesa del ransomware opportunistico e il crescente rischio di attacchi coordinati. Purtroppo, entrambe si sono già avverate nell’ambito di un attacco ransomware multi-fase coordinato, ad opera del gruppo Cactus.

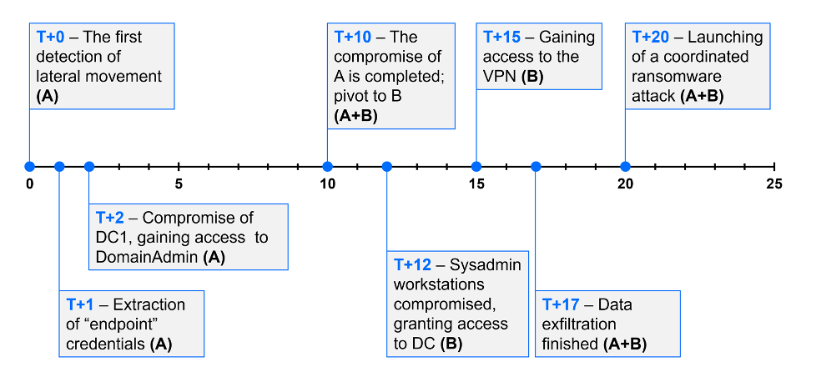

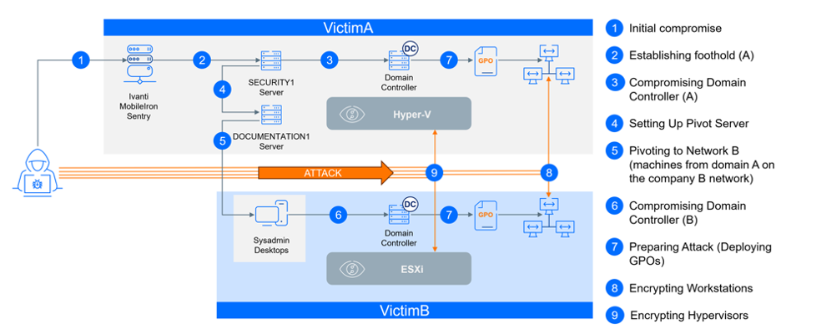

La cronistoria dell’accaduto è da manuale: gli attaccanti hanno sfruttato una vulnerabilità meno di 24 dopo la sua divulgazione, hanno distribuito strumenti di accesso remoto e tunnel sui server, infettando due aziende che avevano reti e domini separati ma alcune macchine di un'azienda erano operative all'interno della rete dell'altra perché facenti parte della stessa organizzazione. Cactus, da sempre associato agli hack di sistemi Windows, in questa occasione ha attaccato sistemi Hyper-V e VMware ESXi. Il risultato è che, in una manciata di minuti, su entrambe le reti sono iniziate l'esfiltrazione e la crittografia dei dati e un attacco secondario contro le infrastrutture di virtualizzazione di entrambe le aziende.

Passiamo ai movimenti laterali. Qui troviamo un esempio lampante di configurazione errata e di come agevola le scorribande degli hacker. Esplorando la rete i cyber criminali hanno impiegato poco per comprendere che l’accesso reciproco dei sistemi di due aziende permetteva il passaggio agevole da un'azienda all’altra, e fiutando la possibilità di un duplice successo hanno temporaneamente sospeso le operazioni per infiltrarsi nell'altra rete.

Lavorando in parallelo, gli attaccanti hanno addirittura coordinato un duplice attacco: due azioni fotocopia partite nell’arco di 5 minuti da server diversi all'interno delle due reti delle vittime, che hanno portato allo svolgimento delle medesime operazioni: prima l’esfiltrazione dei dati, poi la cifratura di tutte le workstation. 30 minuti dopo è andato in scena un attacco all'infrastruttura di virtualizzazione con crittografia delle macchine virtuali, inclusi i controller di dominio. Da notare che le due aziende utilizzavano hypervisor diversi, ma evidentemente Cactus ha sviluppato competenze sui sistemi ESXi e Hyper-V per ampliare il proprio target. Anche qui, gli esperti allertano da tempo sulla necessità di proteggere i sistemi Linus che sono sempre più appetibili ai cyber criminali per una lunga serie di motivi.

Il post incidente

Bitdefender ha partecipato alle indagini post incidente pur non essendo fornitore dell’azienda vittima, e ha deciso di divulgare quanto accaduto a scopo educativo. L’indagine è stata complessa perché entrambe le società non hanno dato corso alle richieste di riscatto, hanno saggiamente preferito affidarsi agli esperti per tornare all’operatività.

Quella che hanno dovuto fronteggiare i tecnici di Bitdefender è stata una situazione complessa: la maggior parte dei computer, inclusi i controller di dominio, era inaccessibile. Per ricostruire la sequenza degli eventi è stato necessario comporre un puzzle con i frammenti raccolti dalle risorse disponibili.

Rewind: la falla sfruttata

Il primo insegnamento che si apprende dall’accaduto è che la velocità con cui si installano le patch è un elemento critico che può fare la differenza fra un attacco devastante e una prevenzione efficace. Gli esperti sottolineano che, se un Proof-of-Concept (PoC) di un RCE (Remote Code Execution) noto rimane privo di patch per più di 24 ore, è probabile che i sistemi vengano compromessi con una shell Web. Nel caso specifico gli attaccanti hanno sfruttato la vulnerabilità critica tracciata con la sigla CVE-2023-38035 relativa a Ivanti MobileIron Sentry versioni 9.18.0 e precedenti, a cui è associato un punteggio CVSS di 9.8. Consente a un attaccante da remoto di aggirare i controlli di autenticazione sull'interfaccia amministrativa. Tale falla è stata divulgata il 21 agosto 2023 e il PoC è stato rilasciato il 23 agosto 2023.

Il primo server dell’indagine in questione è stato compromesso il 24 agosto. Dato che tale server è rimasto senza patch per oltre un mese, gli esperti hanno identificato attacchi riusciti provenienti da oltre 70 indirizzi IP diversi, molti dei quali sono stati segnalati su VirusTotal. Non è stato possibile capire se Cactus abbia sfruttato in modo indipendente il bug o abbia ottenuto l'accesso da gruppi terzi.

Rewind: movimenti laterali

Il primo spostamento laterale è consistito nello stabilire una connessione dal server Sentry compromesso al server di sicurezza degli endpoint. Tutto il traffico illecito che è seguito ha bypassato il firewall, impedendo visibilità sulle attività che invece avrebbero dovuto creare un’allerta. Fra queste diversi tentativi di brute force /password spray sulla porta SMB 445.

Il giorno seguente gli attaccanti sono ancora all’interno della prima azienda, hanno installato AnyDesk per ottenere l'accesso remoto, e hanno creato un tunnel SSH remoto. Mettendo insieme un accesso RDP, AnyDesk e SSH, il server di sicurezza ha funzionato come gateway per l'attacco. Un altro passaggio chiave per l’attacco è stato estrarre da LSA (Local Security Authority, il componente di Windows che gestisce l’autenticazione e i privilegi degli account utente e dei processi) di un endpoint le credenziali necessarie per ottenere le autorizzazioni con cui infiltrarsi nel controller di dominio.

A questo punto la prima azienda era game over. Gli attaccanti hanno ottenuto l'accesso all'account dell’amministratore di dominio e nulla impediva loro di sferrare l’attacco decisivo, con esfiltrazione e cifratura dei dati.

Ma c’era un altro lavoro da portare a termine. Cactus è un gruppo noto per le sue tattiche di persistenza e accesso remoto su più computer. Per questo motivo, all’ingresso in rete gli attaccanti avevano avuto accesso a un server di documentazione a cui avevano mantenuto l’accesso tramite una connessione SMB.

Parallelamente all’installazione di AnyDesk e a tutte le operazioni descritte sopra nella prima rete, gli attaccanti hanno installato sul server di documentazione uno strumento di accesso remoto noto come DWAgent, che funziona come servizio e si avvia automaticamente, garantendo la persistenza sulla macchina.

Saltiamo direttamente a 10 giorni dopo, quando dopo avere del tutto compromesso la prima rete gli attaccanti hanno sfruttato il server di documentazione di cui sopra come proxy per l’attacco contro la rete della seconda azienda. Sono bastati due giorni per compromettere due macchine appartenenti ad amministratori di sistema, infiltrarsi nei database KeePass su entrambe le workstation, inclusa una condivisa tra più amministratori, e ottenere così l’accesso alla rete della seconda azienda come amministratori di dominio.

Non è finita: tre giorni dopo, sempre nella seconda rete, i cyber criminali hanno messo mano su un documento che descriveva in dettaglio la procedura di installazione della VPN aziendale. Hanno esportato il certificato personale di un amministratore di sistema che permetteva l'autenticazione client, alla posta elettronica protetta e alla firma dei documenti, e hanno avviato la prima connessione VPN da un indirizzo IP remoto.

Le conclusioni

Nel resoconto ufficiale dell’indagine si trovano informazioni fondamentali come la scansione temporale di tutte le fasi dell’attacco, gli Indicatori di Compromissione e altro. Quello che preme sottolineare in questa sede sono le conclusioni a cui sono giunti gli esperti. Gli attacchi sincronizzati come quello descritto costituiscono una preoccupante tendenza alla crescente sofisticazione tra i threat actor e rappresentano una significativa escalation tattica. Si può sperare che quanto descritto sia stato un incidente isolato, ma probabilmente si assisterà ad altri casi analoghi.

È quindi fondamentale fare prevenzione, seguendo alcuni consigli chiave. Il primo è la gestione tempestiva delle patch, che può ridurre significativamente la superficie di attacco e mitigare il rischio di sfruttamento. La seconda è una corretta segmentazione della rete e l'adozione di un modello di rete Zero Trust, che possono limitare i movimenti laterali e ridurre il potenziale impatto di una violazione.

Il terzo consiglio riguarda l’adozione di un approccio di difesa basato su livelli sovrapposti (un’ampia gamma di controlli di sicurezza che non significa più prodotti, ma piattaforme integrate più complete) per identificare il maggior numero possibile di minacce. Il quarto è l’investimento in soluzioni di detection e response. Poco importa che siano prodotti (EDR/XDR) o servizi (MDR), l’importante è che abbiano la capacità di ridurre al minimo il tempo in cui gli attaccanti agiscono indisturbati all’interno della rete.

Ultimo, e questa ricerca ne è un esempio, promuovere la collaborazione all'interno della community di sicurezza informatica e condividere informazioni sulle minacce. Così facendo si potranno mettere le proprie esperienze a disposizione di altri, migliorando complessivamente la resilienza informatica.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab