L’MDR e l’XDR non bastano più: perché vi serve l’MXDR

Un nuovo servizio MXDR e una partnership tecnologica fondamentale per la cloud security: quali sono e come funzionano le novità che Vectra AI sta portando in Italia.

Dopo la piattaforma unica, che di fatto ha catapultato Vectra nell’affollato settore degli XDR, l’azienda statunitense si presenta ora sul mercato con un nuovo servizio MXDR e con una nuova partnership tecnologica siglata insieme a Gigamon orientata alla cloud security. Sono molte le novità che bollono in pentola e per approfondirle Security Open Lab ha parlato con Alessio Mercuri, Senior Security Engineer di Vectra AI, di ritorno da un meeting globale che ha premiato l’Italia come la country che nel 2023 si è distinta per i migliori risultati in assoluto sia in termini di clienti che di revenue.

L’evoluzione della piattaforma

Il meeting è stato anche l’occasione per rivelare agli addetti ai lavori la roadmap per le novità del 2024, di cui al momento è possibile condividere due passaggi, di grande importanza. Il primo come accennato è l’MXDR, ossia l'evoluzione del servizio di gestione della piattaforma che “nasce – come spiega Mercuri - per soddisfare le esigenze reali delle aziende impiegate nella transizione verso il cloud o già passate al multicloud”.

Un passaggio che, come abbiamo spesso visto, da un lato facilita lo sviluppo e la scalabilità del business, dall’altro comporta una distribuzione di infrastruttura e dati su domini diversi, il che complica la gestione della sicurezza portando a “operare in silos separati sia sotto l’aspetto delle piattaforme che dei team di gestione, perdendo la visione d'insieme di quello che sta accadendo”. Questo approccio, argomenta Mercuri, agevola l’attività degli attaccanti, che non operano in silos, anzi, traggono vantaggio da una gestione frammentata delle infrastrutture, riuscendo a trovare più facilmente sia un punto di accesso, sia il modo per spostarsi lateralmente.

Alessio Mercuri, Senior Security Engineer di Vectra AI

Alessio Mercuri, Senior Security Engineer di Vectra AI

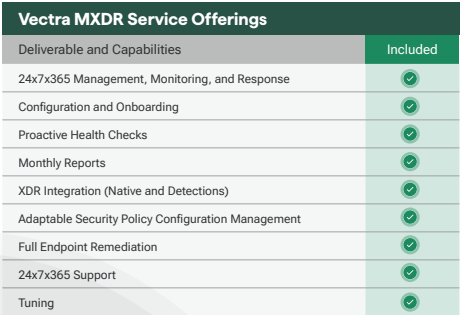

Vectra ha sviluppato una strategia di supporto ai clienti che si è evoluta nel tempo. Prima con la tecnologia Attack Signal Intelligence, poi con la sopracitata piattaforma unica, adesso con un servizio unificato che fonde e consolida ogni aspetto relativo alla threat detection and response, eliminando anche la necessità di dover accedere a più fornitori. Il servizio si rivolge ai clienti diretti con esigenze specifiche, che non hanno contratti in essere con i partner attivi sul territorio (con i quali non va in contrapposizione, poi vedremo il perché) e ha degli elementi di innovazione che vale la pena evidenziare.

Come specifica Mercuri, “questo servizio non consente solo la gestione della piattaforma Vectra con tutto quello che implica (alert, detection, response). Il fattore innovativo è che, sfruttando l'integrazione molto forte con le piattaforme EDR di CrowdStrike, SentinelOne e Microsoft Defender, il nostro servizio si occupa anche della gestione della piattaforma EDR dei clienti”. Con questa novità, “Vectra copre ora sia i quattro domini che storicamente presidia (on-premise, cloud, identità e SaaS) sia l'ultimo dominio che rimaneva scoperto: l'endpoint. Così facendo, al cliente non servono più team separati perché saranno gli analisti interni di Vectra a gestire direttamente anche l’EDR di CrowdStrike, SentinelOne, Defender, non solo per quanto concerne le policy di sicurezza, ma anche per attuare il fondamentale passaggio della remediation”.

Un esempio chiarifica il concetto. Immaginiamo un attacco nel quale si verifica la compromissione di un endpoint: la piattaforma di Vectra rileva l’attacco, quella di SentinelOne lo identifica, il team di analisti dell’MXDR svolge l'analisi mediante la piattaforma Vectra e sfrutta gli strumenti di SentinelOne per accedere all’endpoint infetto, prelevare le informazioni che gli occorrono e attuare la remediation. “Parliamo di una gestione end-to-end di un incidente, che è qualcosa che attualmente non c’è sul mercato – rimarca Mercuri. Non solo gestiamo la nostra piattaforma, gestiamo anche l'EDR di terze parti con un servizio unico, 24 ore su 24, 365 giorni all’anno”.

Un approccio da non confondere con quello a cui ci hanno abituato gli XDR, che prendono il segnale di Vectra e lo portano nel loro SIEM all’interno del quale analizzano i dati correlandoli insieme a tutti gli altri eventi, ma senza poter gestire la piattaforma di terze parti. Quanto ai partner, per ora sono i tre citati sopra, ma Mercuri anticipa che “gli ingegneri Vectra sono al lavoro per analizzare i segnali di altri EDR e comprendere come meglio integrarli nella nostra senza alzare il livello di rumore, che siamo particolarmente orgogliosi di riuscire a tenere molto basso. È possibile che nel corso dell'anno le integrazioni di segnali di terze parti proceda con l’aggiunta di altri partner”.

Benché il team di analisti Vectra che si occupa dell’MXDR includa anche personale italiano, il servizio è erogato per lo più in lingua inglese, e questo non costituisce un problema, anzi, è un elemento distintivo che permette all’MXDR di non entrare in rotta di collisione con i partner di canale che usano la piattaforma Vectra per erogare i propri servizi. MXDR è rivolto ai clienti provenienti da partner che erogano solo servizio di rivendita, e che al contempo hanno necessità di gestione H24 di un attacco, intervenendo direttamente sugli EDR.

Il cliente che sottoscrive Vectra MXDR viene coinvolto in un processo di onboarding finalizzato a stabilire le priorità del servizio in funzione della superficie di attacco e del profilo di rischio. Tale processo include anche la creazione di un rapporto tra il cliente e il team Vectra MXDR, e la definizione del livello di libertà che Vectra avrà all'interno dell’ambiente: analisi e alert; analisi, alert e response; analisi, detection, response e remediation; eccetera. “Una volta stabiliti i confini operativi di ciò che può fare e non può fare Vectra il servizio viene attivato” argomenta Mercuri “con un importante elemento di trust: le persone che lo svolgeranno sono al cento per cento dipendenti di Vectra”.

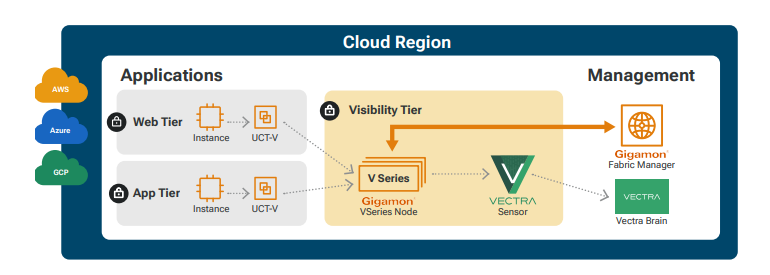

Vectra Platform for Cloud Networks

Il secondo elemento di novità che ha illustrato Mercuri è più tecnico e riguarda la partnership tecnologica siglata fra Vectra e Gigamon per estendere in maniera più puntuale la visibilità sul cloud. “Questa nuova integrazione con Gigamon si basa sulla relazione di lungo corso tra Vectra e Gigamon, che già da tempo ci permetteva di analizzare il traffico di determinati cloud provider” spiega Mercuri. L’ampliamento dell’accordo ha permesso di “rafforzare le nostre capacità di ascolto del traffico nei tre principali cloud provider - AWS, GCP e Microsoft Azure - e di poter rilevare, indagare e rispondere agli attacchi ai danni dei workload cloud dei clienti. Questa nuova funzione è erogata mediante il nuovo componente Vectra Platform per Cloud Networks.

Tecnicamente parlando, “Vectra rivenderà, installerà, gestirà e supporterà in modalità OEM la piattaforma Gigamon per i clienti che vorranno analizzare il traffico in cloud – argomenta Mercuri. Quindi saremo noi a rivendere e a gestire, per conto delle aziende che ne hanno bisogno, anche l’agent Gigamon tramite il quale potremo prelevare il traffico anche singolarmente su AWS, Azure e GCP”. Mercuri parla di cloud fisico, virtuale, privato e in generale di tutto il traffico che interessa i suddetti hyperscaler, inclusi i punti ciechi di cui, per un motivo o per l'altro, non era possibile acquisire il traffico.

Era però (e lo è tuttora) una necessità, perché in cloud l'attaccante si muove esattamente come in una rete on-premise e i clienti devono poter avere lo stesso livello di sicurezza per entrambi i mondi. Ottenere questo risultato è tutt’altro che semplice. Mercuri fa comprendere che la difficoltà è dovuta al fatto che “i tre principali cloud provider gestiscono le proprie piattaforme in maniera diversa, ci sono migliaia di configurazioni possibili, migliaia di servizi utenti”.

Invece, per i criminali informatici gli attacchi al cloud prendono il via solo in due modi principalmente: compromettendo una macchina in cloud, come per esempio un server, oppure attaccando le console di gestione del cloud. Il resto della catena di attacco è identico a quanto avviene nelle infrastrutture on-premise: esplorazione dell’ambiente mediante movimenti laterali, esfiltrazione di informazioni, eventuale cifratura dei dati con il ransomware.

Partiamo con il caso della compromissione di una macchina in cloud. Vectra mediante l’analisi continua del traffico è in grado di rilevare pressoché in tempo reale anche la più piccola anomalia in rete. Finora ha svolto il lavoro di detect e response a livello di network (NDR); grazie alla partnership con Gigamon può fare lo stesso lavoro sui workload cloud: appena l’attaccante compromette una macchina in cloud, la piattaforma rileva l’intrusione e avvia la response.

Il caso delle console amministrative è differente. Mercuri spiega che ci sono attacchi che puntano direttamente a compromettere una credenziale di un amministratore della console di un cloud provider. Se l’attacco riesce, l’attaccante ha accesso a tale console e comincia a esplorarne i servizi. Da lì è semplice replicare il modello di attacco che porta all’esfiltrazione di dati o addirittura ad attuare attacchi ransomware direttamente dalla console. In questo caso l’utilità della piattaforma Vectra non è la capacità di analisi del traffico, ma quella di analisi dei log, che da circa due anni Vectra eroga per la console di controllo di AWS. La novità che anticipa Mercuri è che “quest'anno stiamo lavorando per il rilascio dell'analisi della console di Azure”.

In ambito cloud un altro comparto che è sempre più oggetto di attenzione da parte degli attaccanti è quello delle macchine virtuali. Mercuri ci ha spiegato che “le tecniche e le tattiche messe in campo dagli attaccanti per portare avanti la loro catena di attacco sono sempre le stesse, che si parli di una macchina virtuale o di una macchina fisica. Per noi non fa differenza, la differenza è solo dove prendere il traffico di rete: una volta ottenuto, Vectra è pronta, ovviamente, ad analizzarlo e rilevare le intrusioni”.

AI e cybersecurity

Le novità descritte non comprendono annunci di AI per il fatto che tutto l’impianto difensivo di Vectra e l’Attack Signal Intelligence utilizza da sempre l’Intelligenza Artificiale. Ma visto il momento storico non potevamo esimerci dal chiedere a Mercuri un commento sulle minacce che riguardano i motori stessi di AI, e di GenAI in particolare.

Anche alla luce dei recenti attacchi di cui si è avuto notizia, Mercuri identifica due aspetti della GenAI in ambito cyber security che riguardano Vectra: identità e infrastruttura. L’esigenza di “tenere sempre più sotto controllo le identità è dovuta al fatto che sono le identità il target preferito di un attaccante. In questo quadro, l'AI generativa in realtà è solo un altro metodo per facilitare la compromissione dell'identità” sottolinea Mercuri. Dal phishing più sofisticato agli attacchi contro ChatGPT di cui si ha avuto notizia, è l’identità quella a cui puntano i criminali informatici “perché l'identità mi porta all'interno di un'infrastruttura, in un contesto in cui posso utilizzarla per portare avanti il mio attacco e raggiungere il mio obiettivo” rimarca Mercuri.

L’obiettivo di un attaccante è sempre quello di portarsi verso una situazione nella quale può trarre vantaggio da una compromissione. Quindi bisogna ragionare come un attaccante, che ha un obiettivo da raggiungere, che sia monetario o distruttivo. In quest’ottica una compromissione di GPT serve per entrare in possesso delle query che gli utenti hanno fatto, per acquisire la capacità di impersonarsi in qualcosa. Quindi si torna al tema della identità.

Sul fronte dell’infrastruttura, invece, gli attaccanti stanno usando l’AI per velocizzare il più possibile gli attacchi. In questo, Vectra sfrutta l'AI per “viaggiare alla stessa velocità con la quale gli attaccanti viaggiano e bloccare un attacco il prima possibile, presidiando ogni dominio a prescindere che sia on-premise o in cloud, e accorgendosi immediatamente quando una identità viene compromessa”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab