L’approccio Negative Trust è la fase successive di Zero Trust

Negative Trust si basa sull'anticipare e depistare in astuzia gli attaccanti che si sono infiltrati nell'ambiente IT, acquisendo informazioni sul comportamento di questi intrusi.

In un mondo ideale, le aziende potrebbero affidare ai dipendenti la libertà di movimento all'interno dei loro ambienti IT dopo aver concesso loro l'accesso alla rete. Ma nel panorama odierno delle reti, in cui i criminali informatici sono esperti nel raggiungere i dati critici di un'azienda attraverso spostamenti laterali, un framework di assoluta fiducia senza conseguenze rappresenta un rischio significativo.

Negli ultimi anni, i team di cybersecurity hanno risposto a questa situazione implementando il framework Zero Trust, in cui l'accesso alla rete è sostituito da un accesso autorizzato e autenticato a livello di singola applicazione. Il motivo? Perché, se si limita l'accesso tra i propri dipendenti e si verifica se le connessioni alle applicazioni sono davvero necessarie, si crea una solida barriera contro i criminali informatici e si riduce la superficie di attacco dell'ambiente IT.

L’approccio Zero Trust si è dimostrato efficace, ma non ha impedito ai criminali informatici più intraprendenti di trovare nuovi modi per compromettere le difese puntando all'anello più debole della catena: il singolo utente e la sua identità. La prossima mossa? Far progredire il concetto di Zero Trust a quello di Negative Trust.

Tony Fergusson, CISO in Residence, EMEA, Zscaler

Tony Fergusson, CISO in Residence, EMEA, Zscaler

L’identità come porta d’ingresso

L'approccio Negative Trust non consiste nel diffidare dei propri dipendenti, ma piuttosto nell'ingannare i criminali informatici che hanno violato l'ambiente IT utilizzando identità rubate. Ciò significa prevedere il loro comportamento nel momento in cui riescono a ingannare un dipendente e a impossessarsi delle sue credenziali e cercano di utilizzare i ruoli e i privilegi acquisiti per muoversi all'interno dell'ambiente IT alla ricerca di dati sensibili. Anticipando questo comportamento nelle strategie di difesa, è possibile sviare intenzionalmente i criminali informatici e rivelare la loro presenza nell'ambiente.

Un recente esempio di criminali informatici che sono riusciti ad aggirare i meccanismi di sicurezza esistenti è stato l'attacco informatico a un casinò di Las Vegas lo scorso autunno. Utilizzando il social engineering e tattiche di SIM swapping, hanno sfruttato la mancanza di consapevolezza di un dipendente per violare il perimetro e rubare dati. Questo caso dimostra chiaramente che l'anello più debole di ogni difesa informatica sono le persone. Se gli hacker sono in grado di accedere all'infrastruttura e nascondersi dietro l'identità di un dipendente, la limitazione dei ruoli e delle autorizzazioni non è più sufficiente. La domanda che si pone è la seguente: cosa succederebbe se si potesse anticipare e guidare la mossa successiva di un criminale informatico dopo che ha compromesso il dispositivo di un utente?

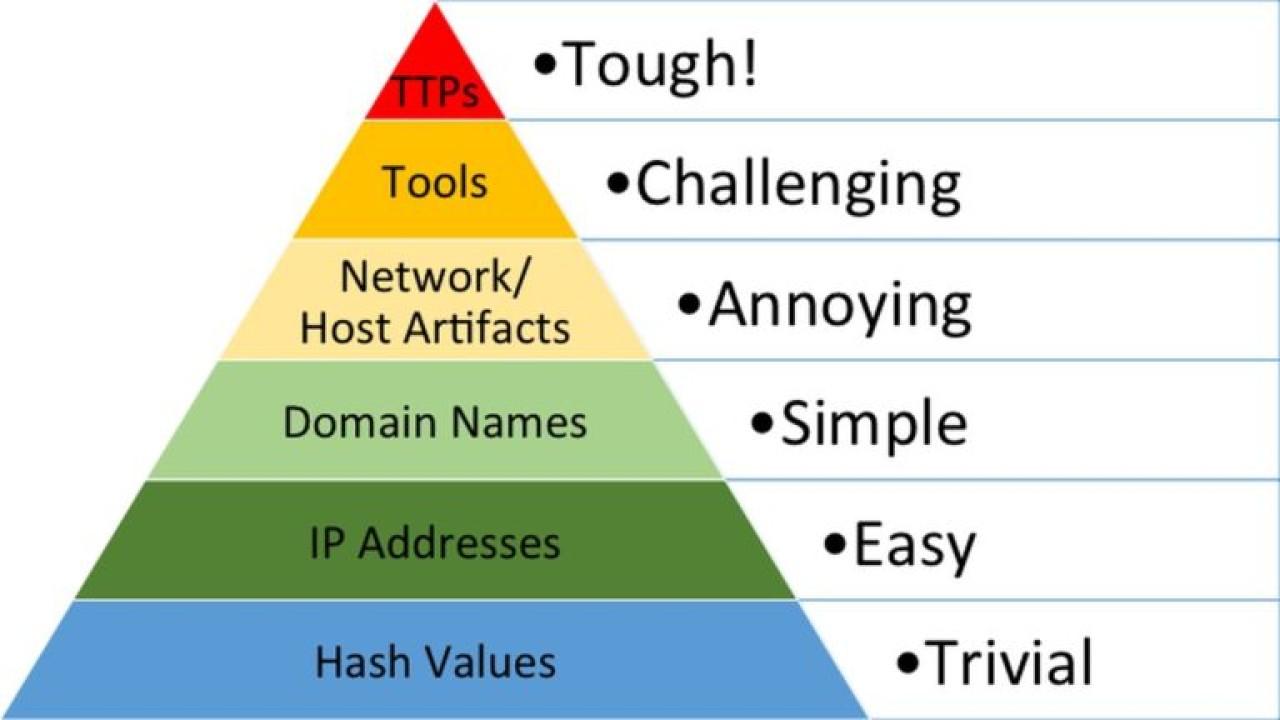

Comprendere la “Piramide del dolore”

Un modello concettuale per l'uso efficace dell'intelligence sulle minacce informatiche nelle operazioni di rilevamento delle minacce è noto come “Piramide del dolore” (Pyramid of pain), che illustra il livello di difficoltà dei criminali informatici nell'aggirare le misure di sicurezza. È importante riconoscere che le misure di sicurezza tradizionali spesso si rivelano facilmente aggirabili alla base di questa piramide, mentre al vertice troviamo le Tattiche, Tecniche e Procedure (TTP) dei criminali informatici. Si tratta di metodi complessi che gli hacker sviluppano e perfezionano nel tempo.

La creazione di TTP efficaci richiede un investimento significativo in termini di sforzi e risorse da parte degli hacker. Pertanto, una volta identificati e compresi questi comportamenti, è possibile ideare le relative contromisure. Sfruttando le manovre ingannevoli ispirate alla mentalità e alle tecniche dei criminali informatici, le aziende possono implementare strategie di difesa che sfruttano le vulnerabilità degli hacker stessi. Questo approccio può ingannarli con un falso senso di sicurezza, portandoli a rivelare inavvertitamente la loro presenza o le loro intenzioni. In questo modo, l'osservazione e l'analisi del loro comportamento diventa un aspetto critico del rilevamento e dell'identificazione dei criminali informatici.

È fondamentale spostare l'attenzione dall'affidarsi esclusivamente alle misure di sicurezza tradizionali che possono essere facilmente aggirate alla base della piramide. É invece opportuno dare priorità alla parte superiore della piramide, dove osserviamo e analizziamo il comportamento dei potenziali criminali informatici. In questo modo, possiamo rilevare e rispondere agli attacchi in modo più efficace, migliorando in ultima analisi il nostro livello di sicurezza complessivo.

A tal fine, le aziende possono affidarsi a tecnologie di inganno per creare un labirinto di dati e applicazioni false, per poi rintracciare l'avversario o l’utente interno utilizzando l'identità rubata per accedere ad aree per le quali l'utente non è autorizzato. Attraverso la creazione di un mondo aziendale ingannevole e le tracce lasciate da un criminale informatico, è possibile non solo convincerlo di trovarsi nell’ambiente aziendale reale, ma anche acquisire nuove conoscenze sul suo comportamento e sviluppare ulteriormente la propria architettura e strategia di sicurezza.

Il connubio vincente di Zero e Negative Trust

Per combattere efficacemente le minacce informatiche, è indispensabile innanzitutto comprendere i criminali informatici e le sfide che comportano. Le misure di sicurezza tradizionali spesso si rivelano insufficienti di fronte all'evoluzione delle tattiche utilizzate dai criminali informatici. Per questo motivo, il concetto di Negative Trust dovrebbe essere incorporato con il framework esistente di Zero Trust.

Il concetto di Negative Trust, in sostanza, si basa sull'anticipare e superare in astuzia gli hacker che si sono infiltrati nell'ambiente IT. Acquisendo informazioni sul comportamento di questi intrusi, le aziende possono intenzionalmente sviarli con un inganno. Questo approccio permette di smascherare la loro presenza e favorisce lo sviluppo di architetture e strategie di sicurezza più solide.

Zero Trust si concentra sulla limitazione dell'accesso e sulla verifica delle connessioni per ridurre al minimo la superficie di attacco, mentre Negative Trust serve a depistare i criminali informatici e a fornire una migliore comprensione della loro mentalità e delle tecniche impiegate.

Tony Fergusson è CISO in Residence, EMEA, Zscaler

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Commvault Geo Shield, la sovranità dei dati nel cloud

05-02-2026

Tony Fergusson

Tony Fergusson