Istruzione in balia del ransomware: cause e rimedi

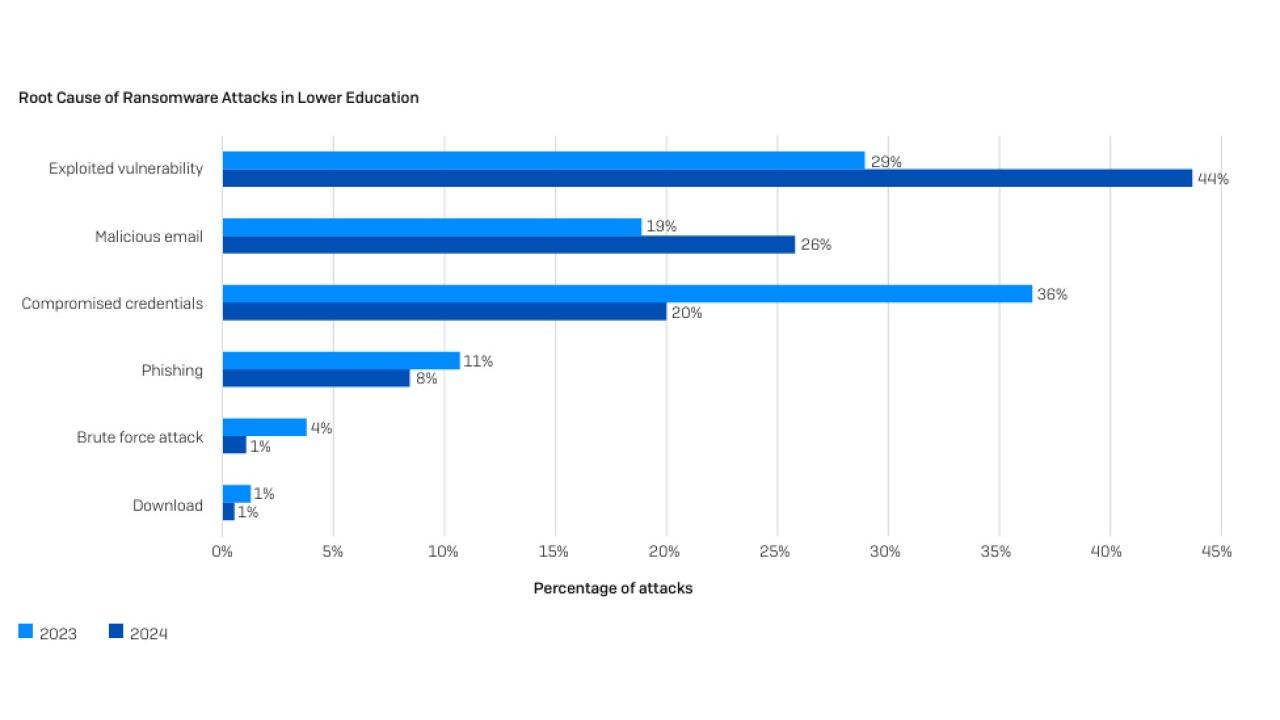

Vulnerabilità non corrette e abuso di credenziali compromesse sono fra le principali cause degli attacchi che vanno a buon fine nell’ambito delle istituzioni scolastiche.

È intitolata The State of Ransomware in Education 2024 la nuova indagine di Sophos focalizzata sul settore dell'istruzione, fra i più bersagliati dagli attacchi ransomware. Quest’anno il dato che colpisce maggiormente è che, nonostante una lieve diminuzione rispetto agli anni precedenti, il 63% delle istituzioni scolastiche e il 66% di quelle di istruzione superiore hanno subìto almeno un attacco ransomware nel corso dell'ultimo anno. Si tratta di percentuali superiori alla media globale (59%).

Vanson Bourne per conto di Sophos, fra gennaio e febbraio 2024, ha interpellato un campione di 5.000 leader IT e di cybersecurity provenienti da 14 Paesi, ha coinvolto 600 istituzioni educative, suddivise equamente tra scuole primarie e secondarie (lower education) e università o istituti di istruzione superiore (higher education). I dati sono relativi agli attacchi avvenuti nel 2023 e e indicano un rischio elevato per tutto il settore, con un maggiore accento per quello pubblico, che primeggia (in negativo ovviamente) con un tasso di attacchi del 68%.

Danni notevoli

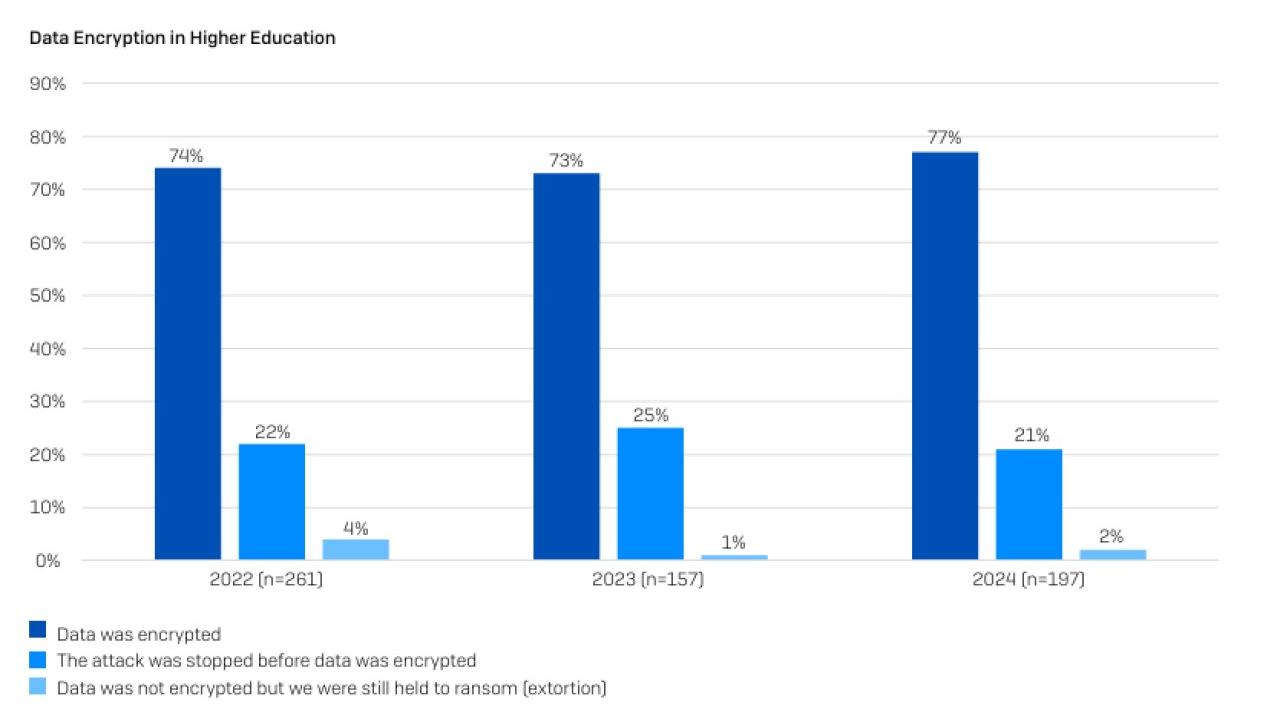

Uno degli aspetti più critici emersi è il danno inflitto ai sistemi informatici: in media, durante gli attacchi sono stati coinvolti il 52% dei computer nelle scuole e il 50% nelle università. Sebbene sia raro che l'intera infrastruttura venga compromessa, in alcuni casi si è arrivati ad avere il 91% dei dispositivi cifrati, con conseguenti danni considerevoli. A questo si aggiunge la crescente minaccia del "data theft", ovvero il furto di dati durante gli attacchi ransomware, che ha colpito il 22% delle scuole e il 18% delle università.

Secondo le informazioni pubblicate, solo il 30% delle realtà colpite e interpellate ai fini dello studio è stata in grado di ritornare completamente alla normalità operativa in meno di una settimana. La causa principale dei tempi dilatati è probabilmente dovuto alle limitazioni delle risorse e dei team a disposizione delle scuole.

Per quanto riguarda l'origine degli attacchi, il rapporto evidenzia che il 99% delle scuole e tutte le università colpite sono riuscite a identificare il vettore di attacco. La principale causa di attacco è stata individuata nelle vulnerabilità di sistema non risolte, con l’interessamento del 44% delle scuole e del 42% delle università. Seguono a ruota gli attacchi via email e il furto di credenziali compromesse, sottolineando l'importanza di rafforzare i sistemi di autenticazione.

Suggerimenti per ridurre il rischio

Oltre a snocciolare numeri, il report propone anche soluzioni concrete per ridurre il rischio di attacchi ransomware. In primis, sottolinea di agire sulle vulnerabilità note, dato che si tratta della principale porta d’ingresso per gli attacchi. L'adozione di una strategia di patching basata sulla priorità del rischio è cruciale per ridurre la superficie di attacco, così come la protezione contro il furto di credenziali tramite l'implementazione dell'autenticazione a più fattori (MFA). Non meno importante è la formazione continua del personale scolastico e universitario per rilevare tempestivamente tentativi di phishing e le email sospette, dato che come visto molti attacchi iniziano proprio da questi vettori.

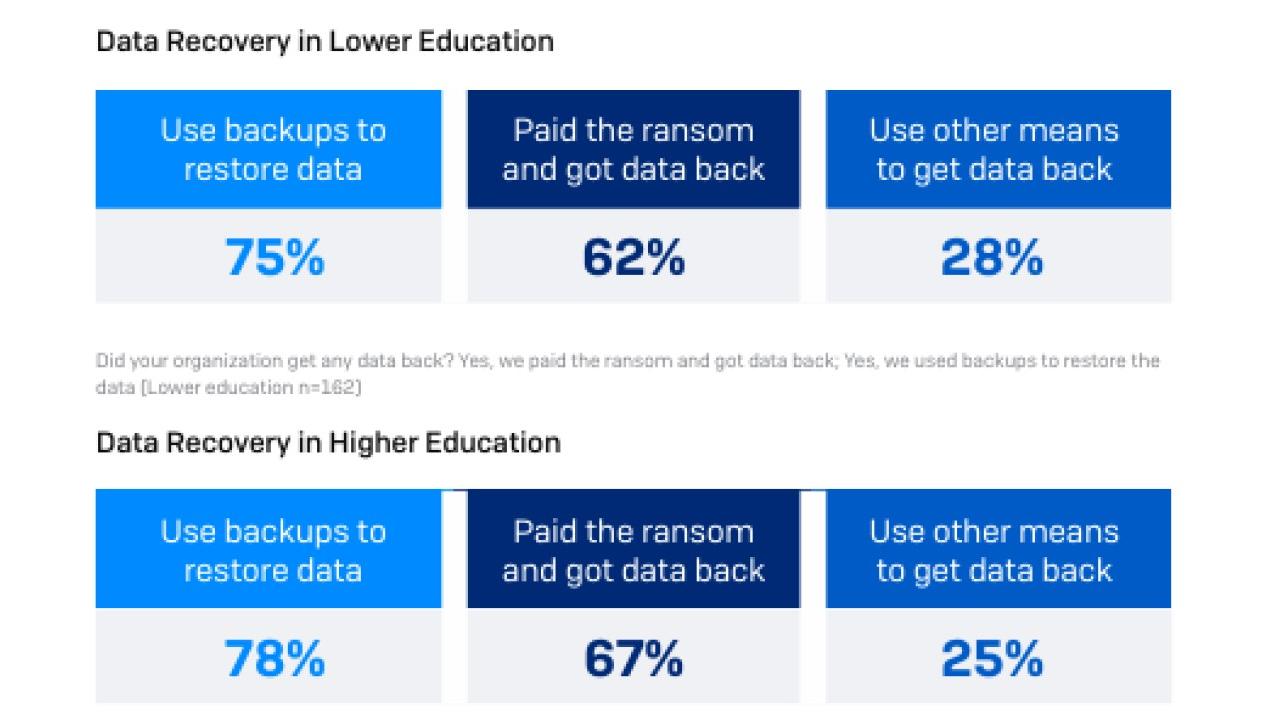

Un altro elemento di rilievo che emerge dall'indagine è l’aumento delle richieste di riscatto. Nel 2024, il riscatto medio richiesto alle istituzioni scolastiche è stato di 3,9 milioni di dollari, mentre per le università la cifra media si è attestata sui 3,6 milioni di dollari. Nonostante i costi esorbitanti, il 55% degli istituti primari e il 67% di quelli superiori hanno finito col pagare un riscatto persino superiore a quanto richiesto inizialmente. Fra i motivi di tali decisioni il fatto che l’86% delle scuole e il 75% delle università hanno visto i propri backup compromessi durante l'attacco, aumentando significativamente i costi di recupero.

In questo contesto, il ruolo delle Forze dell'Ordine diventa centrale. La ricerca di Sophos ha rivelato che il 99% delle scuole e il 98% delle università coinvolte ha interagito con le Forze dell'Ordine o con enti governativi per la gestione dell'attacco. Le richieste sono state per lo più di consulenza per gestire l’attacco. Inoltre, il 61% ha ricevuto assistenza nelle indagini sull'attacco e quasi la metà delle istituzioni ha ottenuto supporto per recuperare i dati cifrati.

Per quanto riguarda la strategia di remediation, Sophos suggerisce un approccio basato su quattro pilastri: prevenzione, protezione, rilevamento e risposta, e pianificazione. La prevenzione rimane l’arma più efficace contro il ransomware, attuando i suggerimenti descritti sopra. Sul fronte della protezione, è fondamentale implementare soluzioni di sicurezza avanzate che comprendano la protezione degli endpoint e del traffico email. Infine, le istituzioni devono essere pronte a rispondere rapidamente in caso di attacco, con un piano di Incident Response ben definito e testato con regolarità.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab