Phishing che aggira la MFA? Si può fare

Un esperimento rivela come potrebbe essere la prossima frontiera del phishing mirato al furto di credenziali. Un buon punto di partenza per prevenire attacchi molto pericolosi.

Un gruppo di ricercatori ha individuato una tecnica di phishing particolarmente subdola per beffare la MFA e impossessarsi delle credenziali degli utenti. Il trucco, introdotto in diversi kit di phishing, sta nello sfruttare i software di accesso remoto noVNC e i browser in esecuzione in modalità kiosk.

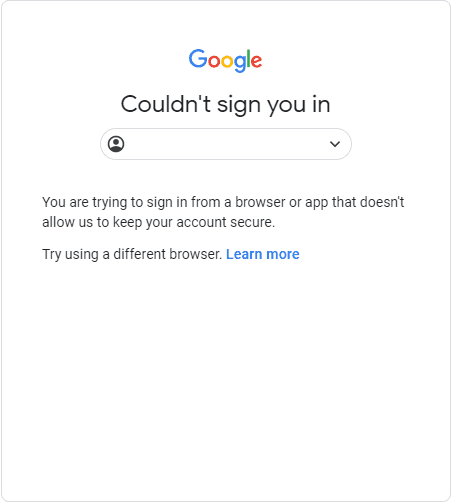

Per comprendere quello che accade è necessario fare un passo indietro. Uno dei maggiori ostacoli al successo degli attacchi di phishing è la protezione degli account mediante l'autenticazione a più fattori (MFA). Per bypassare questo ostacolo un tempo era in voga l’impiego dei proxy inversi. La tecnica divenne talmente popolare che dal 2019 Google e molte altre aziende (compresa LinkedIn) bloccano l’accesso o addirittura disattivano l’account quando rilevano l’impiego di proxy inversi, oltre che di attacchi Man-in-the-Middle (MiTM).

noVNC

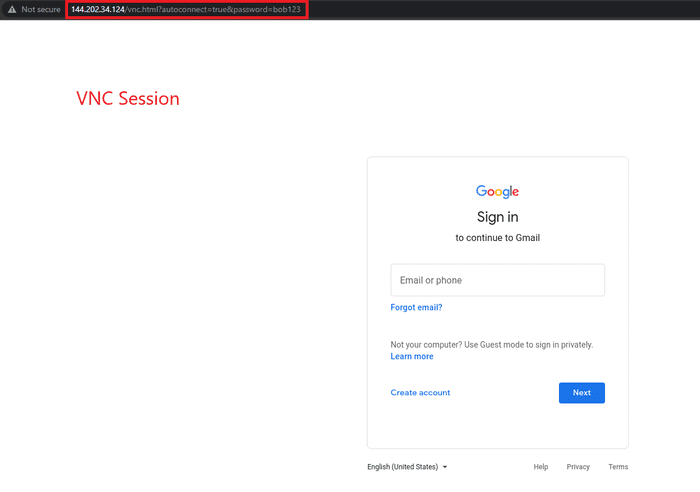

Per superare il nuovo ostacolo è sufficiente una tecnica di attacco piuttosto semplice. Consiste nell’impiegare il software di accesso remoto noVNC e i browser in esecuzione in modalità kiosk. Così facendo la vittima vede la richiesta di accesso nel browser e l’attaccante la visualizza sul proprio server.

VNC è un software di accesso remoto, che consente agli utenti remoti di connettersi e controllare il desktop di un utente connesso. Si utilizza per esempio per l’assistenza online. La maggior parte delle persone si connette ai server VNC tramite client VNC dedicati, che aprono il desktop remoto in modo simile al Desktop remoto di Windows.

Esiste anche un programma, chiamato noVNC, che consente di ottenere lo stesso risultato, ma collegandosi al server VNC direttamente da un browser. Facendo l’esempio dell’assistenza da remoto, con VNC il cliente deve scaricare e installare il software VNC sul proprio computer, aprirlo e comunicare all’assistente remoto il codice per l’accesso al proprio computer. Con noVNC la procedura è più semplice, perché il cliente riceve un link via email, e gli basta selezionarlo perché la persona da remoto possa assumere il controllo del computer e risolvere i problemi riscontrati.

Come spesso accade, i cyber criminali individuano le possibilità di sfruttamento di strumenti legittimi e li trasformano in armi del proprio arsenale. In questo caso, l’email di phishing mirato è architettata per indurre con l’inganno la vittima a cliccare su un link contenuto nel testo. Il link di per sé non è dannoso, quindi i filtri antimalware non lo bloccano, e la vittima non si rende conto di avere avviato una sessione VNC: vedrà solo una schermata di accesso per il servizio di posta elettronica mirato e accederà normalmente.

Lato attaccante la procedura è più complessa, perché deve configurare un server con noVNC, eseguire un browser qualsiasi in modalità kiosk, quindi connettersi al sito web a cui l'utente si autenticherà - per esempio accounts.google.com.

Un attacco geniale

Il risultato è notevole: tutti i tentativi di accesso verranno eseguiti direttamente sul server remoto controllato dall’attaccante, che potrà quindi rubare credenziali e token di sicurezza. Nel caso specifico dell’MFA, l'utente legittimo inserirà il passcode monouso direttamente sul server dell'aggressore, autorizzando il dispositivo per futuri tentativi di accesso.

Vale infatti la pena ricordare che VNC consente a più persone di monitorare la stessa sessione, quindi l’attaccante potrebbe disconnettere la sessione della vittima dopo che quest’ultima ha eseguito l’accesso all'account, e riconnettersi alla stessa sessione in un secondo momento per accedere all'account e a tutta la sua corrispondenza.

L’esperimento è riuscito

Fortunatamente, quello che abbiamo descritto non è un attacco esistente in natura, ma un esperimento di un gruppo di ricercatori che hanno cercato di ragionare come cybercriminali per anticiparne le mosse. L’obiettivo è ovviamente quello di allertare le aziende che erogano servizi e che producono soluzioni di cyber security, affinché chiudano la porta a questo tipo di attacco prima ancora che venga sfruttato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Sanità: dati dei pazienti a rischio tra AI e cloud personali

04-03-2026

AI a basso costo supera le difese aziendali: il report HP Wolf Security

04-03-2026

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab