Motori di ricerca come Shodan: la nuova arma dei cybercriminali

I motori di ricerca di metadati come Shodan e FOFA accelerano gli attacchi cyber globali, permettendo ai criminali di colpire sistemi vulnerabili subito dopo la scoperta di nuove falle di sicurezza.

I criminali informatici affinano continuamente le proprie tecniche di ricognizione, mirate alla scoperta di punti deboli nelle infrastrutture di rete. Fra gli strumenti più potenti a loro disposizione ci sono i motori di ricerca di metadati come Shodan, FOFA e ZoomEye, in grado di mappare in tempo reale i dispositivi esposti. Questi strumenti, originariamente sviluppati per scopi legittimi, sono spesso abusati per individuare rapidamente sistemi vulnerabili in tutto il mondo, come dimostrano i molteplici casi riportati su SecurityOpenLab.

Fra i motivi che hanno portato gli attaccanti a fare uso di strumenti come questi c’è ovviamente la trasformazione digitale, che ha portato a una crescita esponenziale dei dispositivi connessi e dei servizi online, che di fatto hanno ampliato a dismisura la superficie d’attacco delle organizzazioni.

Shodan, FOFA e ZoomEye

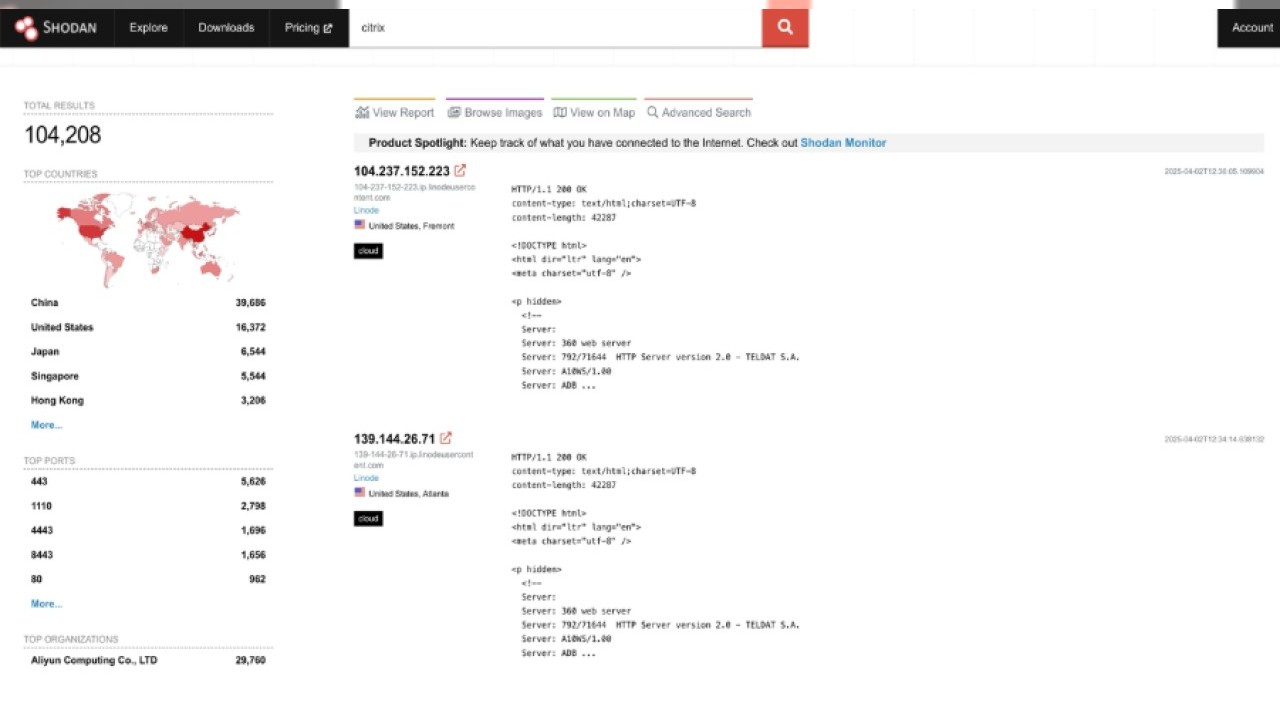

Parliamo di motori di ricerca nati con l’intento di offrire strumenti di analisi e monitoraggio per ricercatori e amministratori di sistema: permettono di scansionare l’intera superficie di Internet alla ricerca di dispositivi esposti, servizi attivi, versioni di software e configurazioni potenzialmente deboli. Il loro punto di forza risiede nella capacità di raccogliere e indicizzare informazioni tecniche – come porte aperte, banner di servizio, certificati SSL, versioni di firmware e altro ancora – che vengono poi evidenziate in interfacce di ricerca facili da leggere. Usando queste risorse chiunque può ottenere in pochi minuti una mappa dettagliata di router, servizi e risorse cloud mal configurate, oggetti IoT accessibili dall’esterno, server con software obsoleto, sistemi industriali privi delle dovute protezioni, software senza patch.

L'interfaccia di Shodan

L'interfaccia di Shodan

Uno dei problemi, oggetto di discussione ancor prima della pandemia, è proprio che nel momento in cui una vulnerabilità viene resa pubblica, i cyber criminali lanciano query mirate su Shodan o FOFA per individuare immediatamente tutti i sistemi esposti e non ancora aggiornati. La rapidità è impressionante: bastano poche ore affinché una nuova CVE diventi il punto di ingresso per campagne di attacco globali, che sfociano in furti di credenziali, compromissioni di infrastrutture critiche, ransomware e altro.

Arginare il fenomeno è estremamente difficile: la natura pubblica di questi motori di ricerca, unita alla facilità di accesso rende il problema particolarmente difficile da risolvere, perché sovente infrastrutture eterogenee e frammentate e dispositivi legacy rendono impossibile automatizzare i processi di aggiornamento senza rischi operativi, specie in ambito industriale o sanitario. Basti pensare che l’accesso a Shodan, per esempio, richiede un abbonamento mensile di poche decine di dollari, mentre FOFA offre un piano gratuito con centinaia di query giornaliere. Questo abbassa la barriera d’ingresso e consente anche ad attori meno sofisticati di condurre campagne di attacco su larga scala, sfruttando script automatizzati e framework di penetrazione sempre più evoluti.

Dalla teoria alla pratica

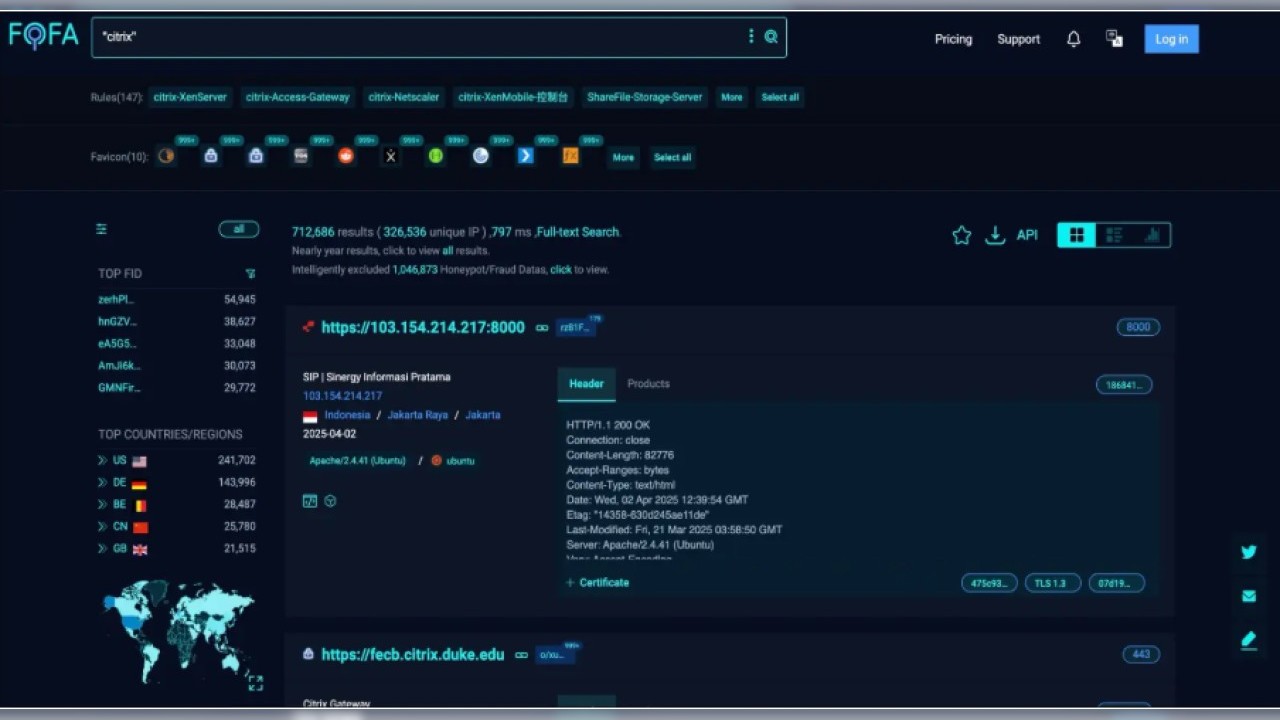

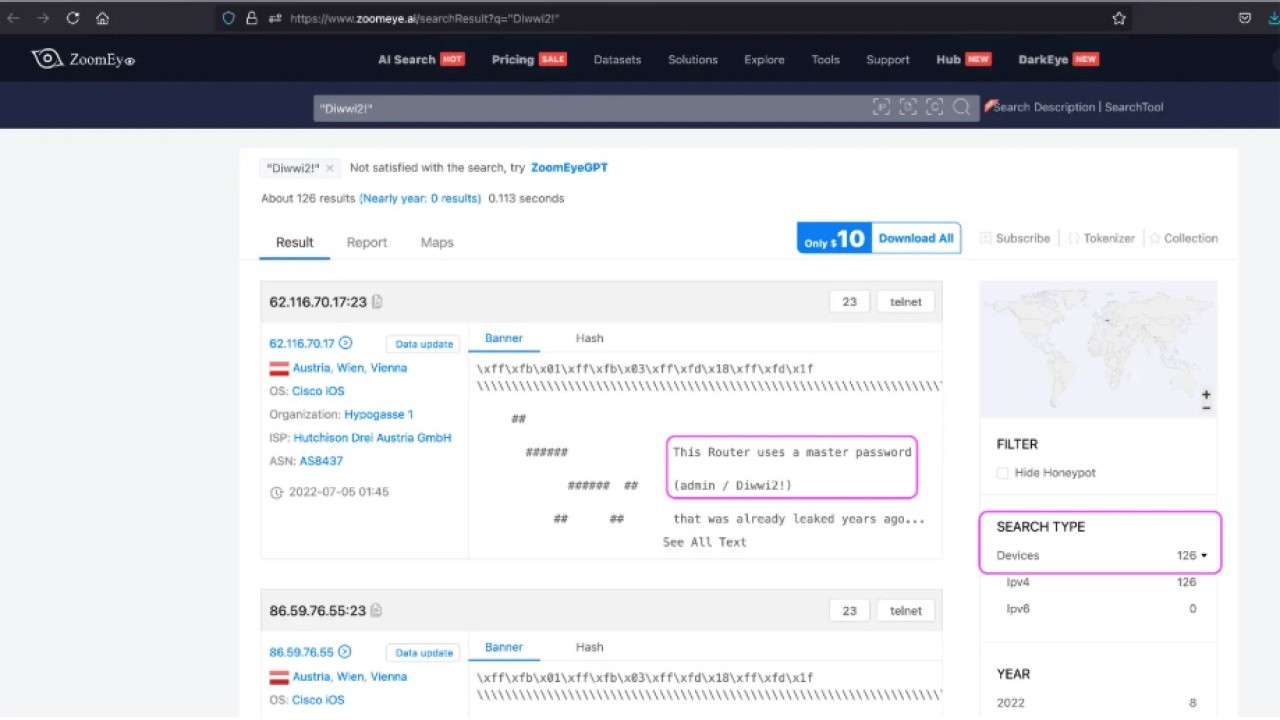

Gli esperti di Vectra AI hanno pubblicato una descrizione dettagliata su come funzionano questi motori di ricerca e su come vengono sfruttati a fini malevoli. Shodan, per esempio, si distingue per la sua copertura globale e per la capacità di individuare dispositivi generici, mentre FOFA, sviluppato in Cina, si concentra maggiormente sul fingerprinting applicativo e offre una reattività ancora maggiore nella rilevazione di nuovi dispositivi o servizi esposti. ZoomEye, altro prodotto asiatico, si è specializzato nell’analisi delle versioni software e nella correlazione tra dati di rete e vulnerabilità note. Le differenze indicate fanno comprendere perché gli attaccanti utilizzano spesso questi strumenti in modo complementare, incrociando i risultati delle ricerche così da ottenere liste di bersagli estremamente precise e aggiornate.

L'interfaccia di FOFA

L'interfaccia di FOFA

Il processo tipico seguito dai cybercriminali inizia con una scansione massiva della rete, mediante query avanzate per identificare dispositivi specifici, come server Jenkins privi di patch, VPN aziendali con autenticazione debole o sistemi medicali con firmware obsoleti. Una volta ottenuta la lista dei potenziali bersagli, gli attaccanti procedono alla validazione dei target, spesso sfruttando ZoomEye per verificare la versione esatta del software in uso e valutare la presenza di eventuali misure di mitigazione già implementate.

La fase successiva è quella dello sfruttamento vero e proprio, che avviene tramite exploit automatizzati o semi-automatizzati, in grado di colpire centinaia di sistemi in pochi minuti. Un esempio emblematico è rappresentato dalla campagna del gruppo ransomware Black Basta, che ha sfruttato la vulnerabilità CVE-2024-23897 su istanze Jenkins non aggiornate, compromettendo decine di organizzazioni in meno di una giornata dall’annuncio della patch.

L'interfaccia di ZoomEye

L'interfaccia di ZoomEye

Una difesa proattiva

In questo scenario, la migliore opzione di difesa proposta da Vectra consiste nell’interruzione della catena di attacco attraverso un approccio che combina analisi comportamentale, machine learning e automazione della response. Una delle caratteristiche più interessanti di tale approccio è la capacità di correlare le attività rilevate su Shodan o FOFA con il traffico interno, identificando in tempo reale tentativi di scansione o sfruttamento di vulnerabilità note.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Check Point integra Cyata, Cyclops e Rotate nella strategia AI

16-02-2026

TrendAI Vision One rinnova la qualifica ACN QC2 per la PA

16-02-2026

AI e norme: come trovare l’equilibrio tra innovazione e regolamenti europei

16-02-2026

Perché l’economia non è globale

15-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab