Tattiche e tecniche di Black Basta: il palybook aggiornato

Analizzando le chat di Black Basta sono emerse informazioni utili per bloccare e prevenire gli attacchi.

L’analisi e l’ampia condivisione delle informazioni relative agli attacchi cyber è preziosa per arginare le attività criminali con una risposta corale e quindi più efficace. È un approccio su cui si basa la cybersecurity da sempre: i ricercatori, anche se impiegati in aziende concorrenti, condividono le informazioni. Le vittime dovrebbero fare lo stesso – anche se spesso, per carenza di cultura cyber, si tende a nascondere di avere subìto un attacco. L’importanza di questo approccio è evidente: una volta noto il playbook di un attaccante, ossia il modo di procedere, si può organizzare la difesa per bloccarlo.

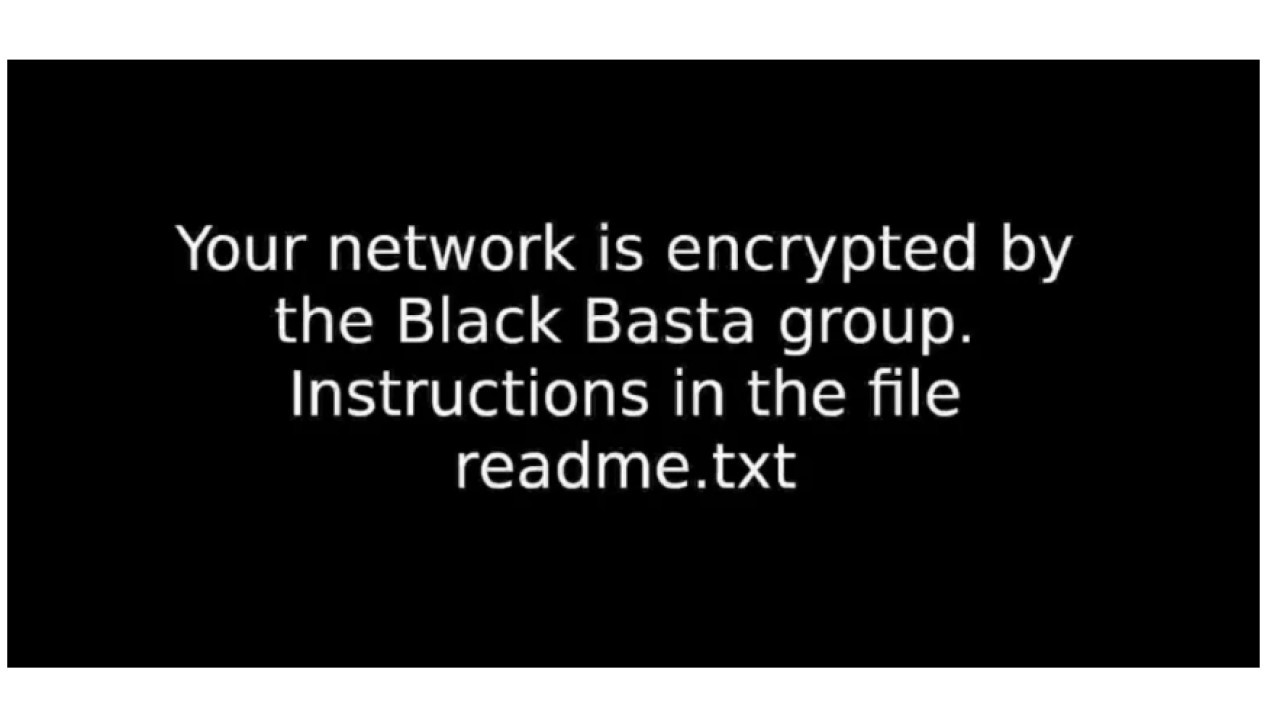

È esattamente il lavoro che ha fatto Qualys con l’analisi della fuga di notizie che ha interessato poco tempo fa il noto gruppo ransomware Black Basta. Riavvolgiamo sinteticamente il nastro: analogamente a quanto accaduto con Conti a suo tempo, conflitti interni fra gli affiliati hanno portato alla pubblicazione dei log delle chat in lingua russa intercorse tra settembre 2023 e settembre 2024. Le informazioni condivise hanno offerto la rara opportunità di comprendere le tattiche, tecniche, operazioni e altre informazioni inedite su uno dei principali gruppi ransomware del momento.

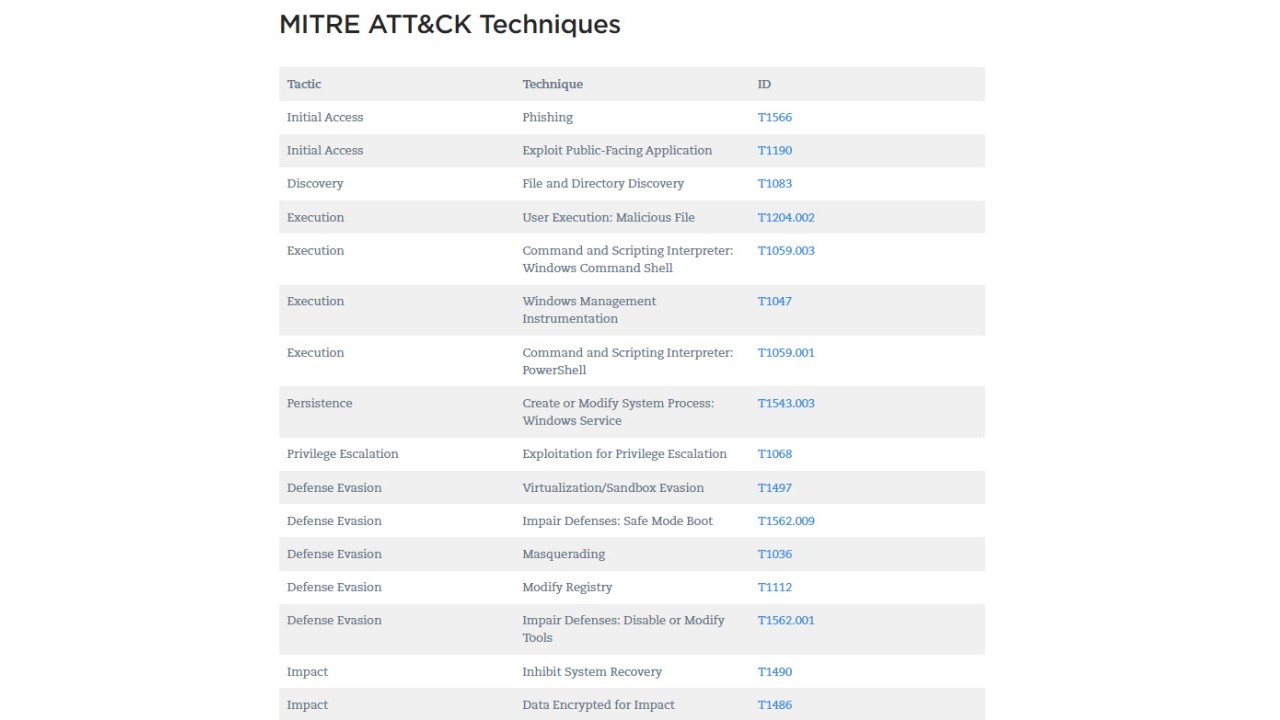

La Threat Research Unit di Qualys ha analizzato queste comunicazioni, ricavandone importanti informazioni per i team di security, fondamentali per una difesa proattiva ed efficace. In particolare, il playbook ricavato da Qualys rivela quali sono le vulnerabilità note sfruttate dal gruppo, quali le misconfigurazioni e di quali controlli di sicurezza inadeguati o insufficienti si serve per fare breccia nei sistemi. Le discussioni interne mostrano un attivo targeting di server RDP e VPN esposti. Vengono usati anche strumenti come Shodan o Fofa (scanner automatizzati) per l’individuazione dei servizi esposti.

L’accesso iniziale è frutto di un approccio a più livelli che include lo sfruttamento di servizi esposti e configurazioni errate all’interno di istanze Jenkins CI/CD, host VMware ESXi, gateway Citrix e VPN con credenziali deboli. Non manca poi il phishing via email, compromissioni della supply chain, acquisti nel dark web, per non parlare di quando i membri di Black Basta si spacciano al telefono per personale IT, ingannando i dipendenti per farsi rivelare le credenziali. Importante è anche il vantaggio dato agli attaccanti da parte delle CVE pubblicamente conosciute ma di cui non sono state installate le patch.

Per sfuggire alla detection, gli attaccanti si affidano poi a piattaforme legittime di condivisione file per ospitare i payload dannosi, riducendo la necessità di infrastrutture personalizzate. Vengono frequentemente utilizzati malware dropper basati su MSI e VBS per consegnare payload dannosi, con Rundll32.exe utilizzato per eseguire DLL dannose. Una volta compromessa una rete, Black Basta agisce con estrema rapidità, passando dall'accesso iniziale alla compromissione dell'intera rete in poche ore, spesso anche in pochi minuti in modo da lasciare poco tempo alle vittime per rispondere.

In molti casi, la maggior parte delle attività post-exploit come l'estrazione delle credenziali, la disattivazione degli strumenti di sicurezza e l'installazione del ransomware, sono affidati a script automatizzati. Prima di distribuire il ransomware, gli attaccanti archiviano ed esfiltrano intere directory di file: le chat interne menzionano il targeting di documenti legali e finanziari e l'uso di strumenti personalizzati per automatizzare l'estrazione dei dati.

In molti casi, la maggior parte delle attività post-exploit come l'estrazione delle credenziali, la disattivazione degli strumenti di sicurezza e l'installazione del ransomware, sono affidati a script automatizzati. Prima di distribuire il ransomware, gli attaccanti archiviano ed esfiltrano intere directory di file: le chat interne menzionano il targeting di documenti legali e finanziari e l'uso di strumenti personalizzati per automatizzare l'estrazione dei dati.

Questo modo di procedere lascia intendere che per prevenire danni su larga scala è fondamentale rilevare in tempo reale le attività illecite e fare prevenzione riducendo quanto più possibile la superficie di attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab