La minaccia cyber della Corea del Nord: le nuove frontiere degli attacchi fileless

A marzo 2025 un threat actor sponsorizzato dal Governo nordcoreano ha colpito istituzioni sudcoreane con tecniche fileless, phishing avanzato e abusi di servizi cloud, eludendo le difese tradizionali.

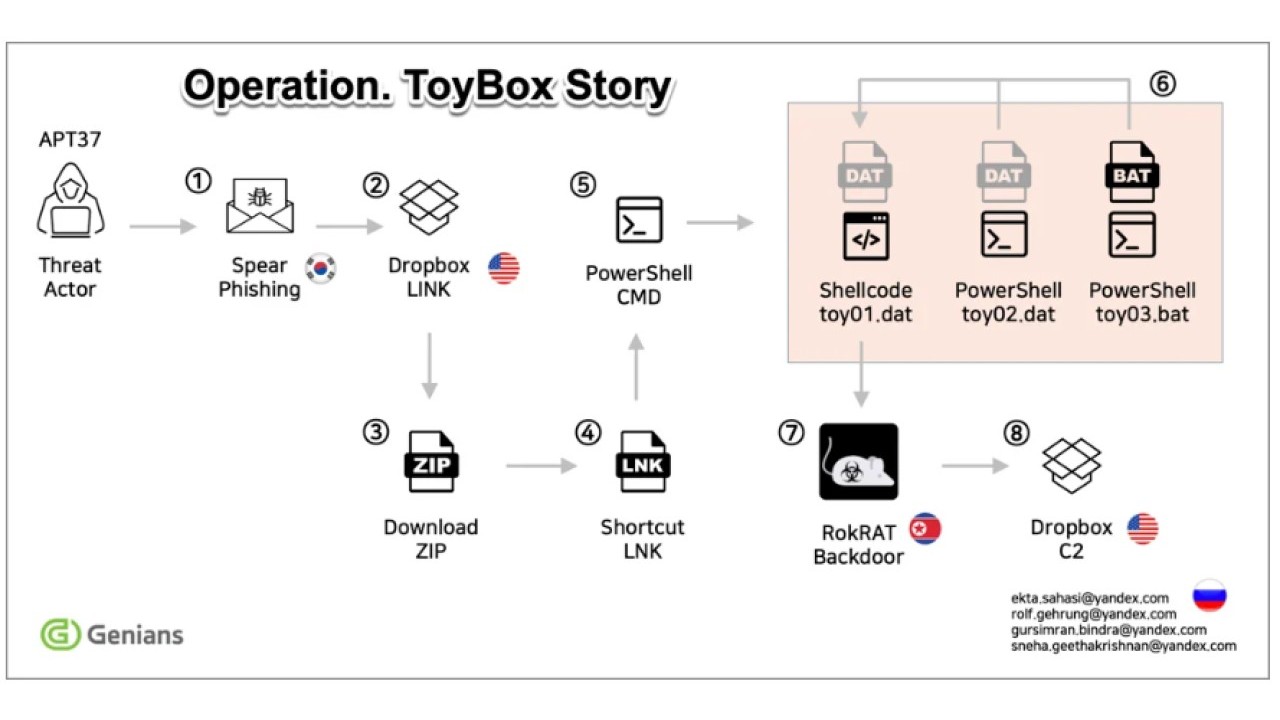

Nell’era degli attacchi cyber sempre più sofisticati, l’Operazione ToyBox Story emersa nel marzo 2025 rappresenta un caso emblematico di come i gruppi APT stiano ridefinendo le strategie offensive. L’analisi proposta dal Genians Security Center rivela un’operazione in cui l’APT37, noto anche come Reaper o ScarCruft, ha combinato tecniche zero-day, abuso di servizi cloud e malware fileless per colpire istituzioni sudcoreane. Questo attacco non solo conferma la persistenza del gruppo nell’aggiornamento del proprio arsenale, ma evidenzia la tendenza inquietante dell’abuso di infrastrutture legittime per mimetizzare attività malevole, sfidando i tradizionali paradigmi di difesa.

APT37 è un gruppo cyber attivo dal 2012, che opera su mandato del Governo nordcoreano. Specializzato in cyberespionaggio e operazioni di disinformazione, questo gruppo è noto per aver preso di mira giornalisti, dissidenti e istituzioni governative in Corea del Sud, Giappone e Stati Uniti. Le sue campagne storiche mostrano una costante evoluzione tecnica, con un focus sullo sfruttamento di vulnerabilità in software locali e sull’uso di kit di phishing geolocalizzati. Nel caso specifico di ToyBox Story, la connessione con Pyongyang è stata confermata attraverso l’analisi delle infrastrutture C2 (server cloud e VPN) e dei campioni di malware RoKRAT, attribuiti ad APT37.

L’ingegneria sociale

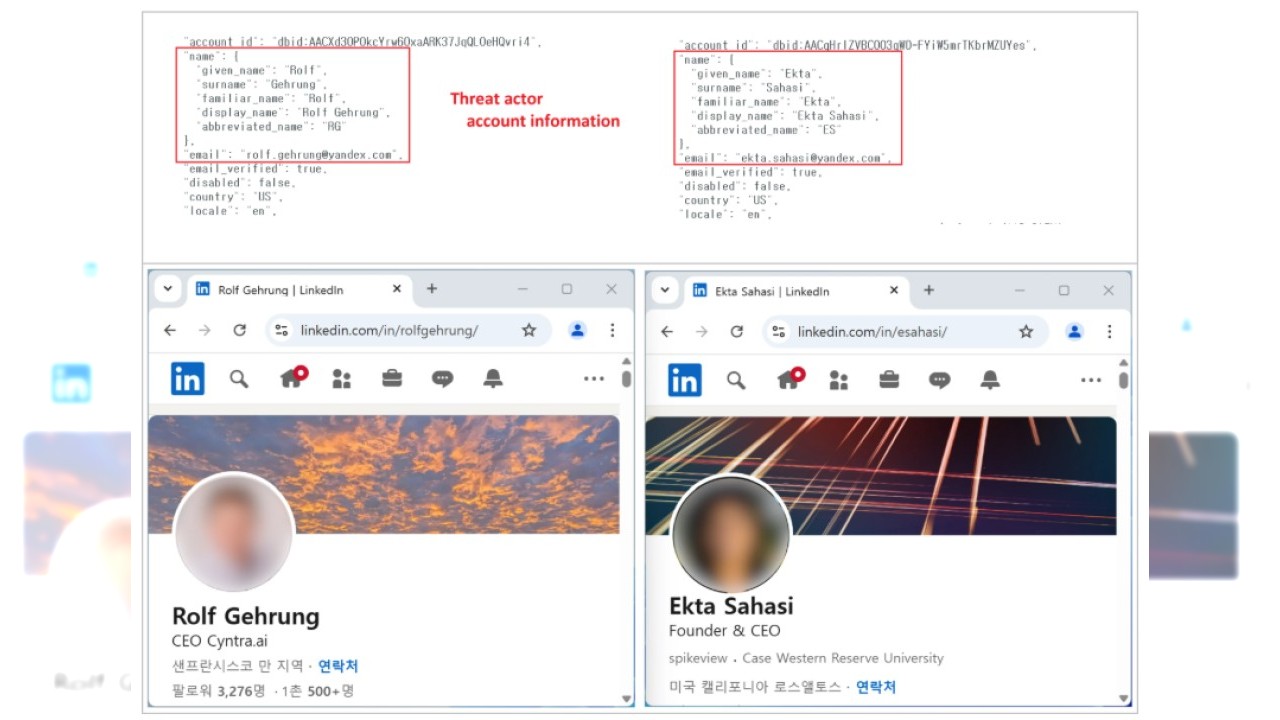

La fase iniziale dell’attacco ha sfruttato una strategia di phishing a doppio livello, progettata per superare sia i filtri tecnologici che le difese cognitive degli utenti. La prima email, inviata a nome del Korean Institute for National Security Strategy (KINSS), simulava un invito ufficiale a un seminario accademico sul tema “Trump 2.0 Era: Prospects and South Korea’s Response”. Per aumentare la credibilità, gli attaccanti hanno replicato il design grafico delle comunicazioni ufficiali del KINSS, compresi il logo e il formato della firma, e hanno inserito anche riferimenti a relatori reali, con link ai rispettivi profili LinkedIn autentici.

Diagramma di flusso dell’attacco di APT37

Diagramma di flusso dell’attacco di APT37

L’orario di invio era scelto con attenzione, di modo che coincidesse con i consueti orari lavorativi delle istituzioni sudcoreane, così da aumentare la probabilità che il messaggio venisse aperto tempestivamente. L’allegato, un documento HWP, nascondeva in realtà un link a un archivio ZIP ospitato su Dropbox.

Una tecnica analoga è stata impiegata in un secondo vettore d’attacco, nel quale gli attaccanti hanno distribuito un falso poster della conferenza “National Security Strategy 2025”, sfruttando l’interesse mediatico per l’evento e la fiducia degli utenti nei confronti delle comunicazioni istituzionali. Anche in questo caso è stato usato Dropbox: una scelta ben ponderata, dato che studi comportamentali citati dal GSC indicano che la maggioranza degli utenti aziendali considera meno rischioso aprire file condivisi tramite piattaforme cloud note rispetto ad allegati diretti. Questo dettaglio, apparentemente banale, si è rivelato decisivo per il successo dell’attacco, poiché ha permesso di superare sia le barriere psicologiche degli utenti sia i filtri di sicurezza basati sulla reputazione dei domini.

Il malware RoKRAT

Il cuore dell’attacco era il trojan RoKRAT, un malware fileless e modulare. Quando le vittime attivavano il link veniva eseguito un file LNK, configurato per lanciare uno script PowerShell che avviava un processo a tre stadi. Il primo stadio creava tre file temporanei (toy01.dat, toy02.dat, toy03.bat) nella cartella %Temp%, utilizzando operatori di concatenazione per mascherare l’estensione .bat e sfuggire ai controlli basati su whitelist.

Il secondo stadio decifrava tramite XOR uno shellcode di 512 KB, che veniva caricato direttamente nella memoria RAM del processo explorer.exe, in modo da non lasciare tracce su disco. Lo shellcode fungeva da loader per il payload finale, che implementava funzionalità avanzate di esfiltrazione dati. RoKRAT, infatti, è in grado di catturare screenshot ogni 15 minuti, salvandoli in formato JPEG con nomi generati da hash SHA-1, e di registrare sequenze di tasti.

I profili LinkedIn realmente esistenti che erano citati nelle email

I profili LinkedIn realmente esistenti che erano citati nelle email

Inoltre, il malware può eseguire comandi remoti tramite una console integrata che supporta oltre cinquanta istruzioni, tra cui l’eliminazione selettiva di log e l’escalation di privilegi sfruttando la vulnerabilità CVE-2022-41128 in Internet Explorer. I dati raccolti vengono cifrati con un algoritmo ibrido: AES-CBC-128 per il payload, con chiavi a loro volta protette da RSA-2048. La trasmissione avviene attraverso le API di Dropbox, sfruttando token OAuth2 rubati a utenti compromessi in precedenza. Questa architettura fileless, abbinata all’uso di servizi cloud legittimi, rende RoKRAT estremamente difficile da rilevare e neutralizzare con le soluzioni di sicurezza tradizionali.

L’infrastruttura criminale

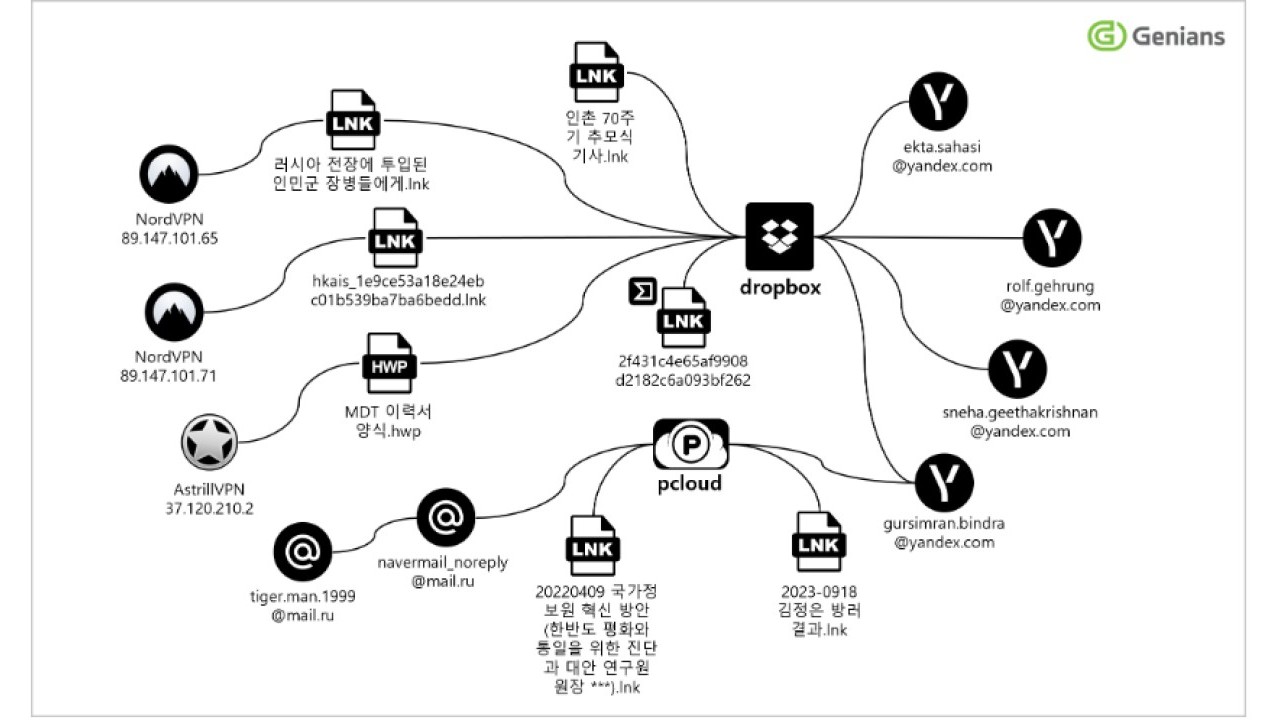

L’analisi forense condotta dal Genians Security Center ha portato alla luce un’infrastruttura complessa, progettata per confondere le indagini e garantire la persistenza dell’attacco. I server di comando e controllo primari erano ospitati su istanze AWS registrate a nome di società fantasma dai nomi generici come CloudSecure Ltd. e DataHub Innovations.

Tuttavia, il vero elemento distintivo di questa campagna è stato l’uso di account Dropbox compromessi, appartenenti a utenti reali, per gestire la comunicazione con i payload. Questa scelta ha permesso agli attaccanti di mimetizzare il traffico malevolo all’interno di flussi legittimi, rendendo quasi impossibile distinguere le attività sospette da quelle ordinarie.

Le similarità con campagne precedenti di APT37 sono numerose e significative. Ad esempio, l’uso ricorrente di indirizzi Yandex con nomi non coreani (es. rolf.gehrung@yandex.com) è una tattica già osservata in operazioni come quelle descritte da FireEye nel 2017. La scelta di servizi VPN come NordVPN e AstrillVPN per mascherare il traffico rappresenta un ulteriore elemento di continuità con le operazioni passate del gruppo. L’analisi delle infrastrutture C2 e delle TTP ha permesso agli analisti di attribuire con elevata certezza l’operazione ad APT37, già noto per l’utilizzo di RoKRAT e BabyShark in campagne precedenti.

La relazione fra le campagne APT37

La relazione fra le campagne APT37

Una difesa proattiva

La lezione principale di ToyBox Story è la necessità di abbandonare l’approccio difensivo statico. Soluzioni EDR con capacità di analisi comportamentale possono rilevare pattern anomali, come l’avvio consecutivo di PowerShell, explorer.exe e connessioni a Dropbox in pochi secondi, segnali che spesso anticipano l’esecuzione di malware fileless.

L’hardening dei sistemi dovrebbe includere la revoca dei permessi per l’esecuzione di file LNK tramite policy di gruppo e l’implementazione di regole di isolamento per le API cloud, così da ridurre la superficie di attacco. Tuttavia, nessuna tecnologia può sostituire una cyber intelligence proattiva nella capacità di anticipare le mosse di un avversario che fa della pazienza e dell’innovazione le sue armi migliori.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab