Evoluzione delle tecniche di elusione: come gli attaccanti aggirano le difese

Gli attaccanti perfezionano tecniche di elusione come Fast Flux per aggirare le difese e prolungare gli attacchi, mettendo in crisi i modelli tradizionali di cybersecurity.

L’elusione dei sistemi di difesa è diventata una delle principali armi a disposizione degli attori malevoli. Di fronte a strumenti di detection sempre più avanzati e diffusi, è ormai mandatorio per gli attaccanti adottare tecniche di evasione e anti-analisi che permettano loro di nascondere il codice malevolo, ritardare il rilevamento e confondere i meccanismi di incident response. Un esempio emblematico di questa tendenza è quello offerto da un approfondimento degli esperti di Vectra relativo a Fast Flux, una tecnica che permette agli attaccanti di modificare rapidamente gli indirizzi IP associati a domini malevoli, così da rendere quasi impossibile il tracciamento con gli strumenti tradizionali. Come evidenziato nell’analisi, questa tecnica è stata adottata sia da gruppi ransomware di alto profilo sia da APT con lo scopo di mantenere operativa la propria infrastruttura anche in seguito al blocco di singoli elementi.

Che cos’è Fast Flux

Fast Flux rappresenta molto più di una mera tecnica: è la manifestazione di un ecosistema criminale in costante evoluzione e della sua capacità di adattarsi rapidamente a ogni nuova contromisura difensiva. Tecnicamente Fast Flux si basa sulla rotazione continua degli indirizzi IP collegati a un dominio malevolo, con cambiamenti che possono verificarsi anche a distanza di una manciata di minuti. Così facendo si viene a creare una sorta di labirinto digitale in cui gli attaccanti nascondono i propri server di comando e controllo, le piattaforme di phishing o le infrastrutture per la distribuzione di malware.

Fast Flux si declina principalmente in due modalità operative. La prima è il cosiddetto Single Flux, in cui un singolo dominio viene associato a numerosi indirizzi IP che cambiano frequentemente. Se uno degli indirizzi viene individuato e bloccato, l’attaccante può immediatamente sostituirlo con un altro, garantendo la continuità operativa dell’infrastruttura malevola.

La seconda modalità è il Double Flux: in questo caso, oltre alla rotazione degli indirizzi IP, vengono modificati anche i DNS che indirizzano il traffico verso tali indirizzi. Questo stratagemma rende l’infrastruttura malevola estremamente resiliente, complica notevolmente le attività di blocco e riesce pressoché a vanificare i tentativi di interruzione da parte dei difensori.

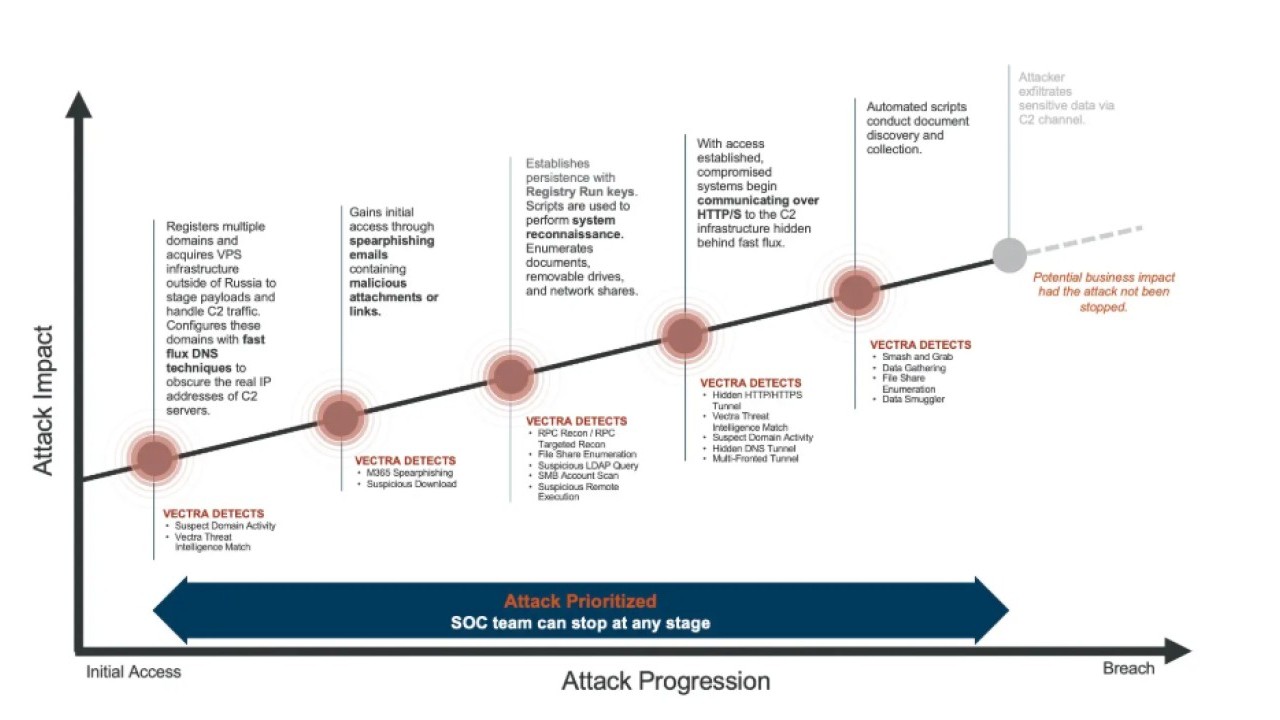

Le detection di Vectra durante un attacco di Gamaredon

Le detection di Vectra durante un attacco di Gamaredon

Gruppi come Hive, Nefilim e l’APT russo Gamaredon hanno sfruttato queste tecniche per prolungare la durata dei propri attacchi, ospitare siti di phishing e proteggere infrastrutture.

Perché le difese tradizionali falliscono

I sistemi di sicurezza basati su indicatori statici (come blacklist di IP o firme di malware) mostrano gravi limiti strutturali di fronte a minacce dinamiche come Fast Flux. I motivi sono molteplici. Il primo anello debole è l'obsolescenza dei blocchi IP : la rotazione continua degli indirizzi che abbiamo descritto sopra neutralizza le contromisure in pochi minuti, innescando un inseguimento senza fine che disperde tempo ed energie. Un'ulteriore criticità risiede nei falsi negativi generati dai filtri DNS: l'imitazione del comportamento dei CDN induce gli strumenti di sicurezza a classificare erroneamente il traffico malevolo come legittimo.

Importante è il fatto che le lacune appena evidenziate si amplificano per la mancanza di analisi contestuale: gli approcci reattivi focalizzati su singoli eventi trascurano la correlazione tra pattern sospetti, come i picchi di richieste DNS o i movimenti laterali nella rete, che sono cruciali per identificare attacchi coordinati.

Una risposta efficace

Di fronte a questa realtà, la risposta delle organizzazioni non può limitarsi all’adozione di nuovi strumenti tecnologici. Piuttosto, deve passare per una profonda revisione delle strategie di detection. È fondamentale, innanzitutto, spostare il focus dall’analisi degli strumenti utilizzati dagli attaccanti all’osservazione dei loro comportamenti, dando priorità all’individuazione delle azioni sospette, piuttosto che all’identificazione degli indicatori statici.

In particolare, un primo pilastro riguarda il rilevamento delle anomalie nel traffico DNS, dove il monitoraggio di parametri come la frequenza di cambiamento degli IP, la durata ridotta dei Time-to-Live (TTL) e il volume anomalo di query DNS consente di identificare pattern riconducibili a questa tecnica. L’integrazione di algoritmi di machine learning amplifica la capacità discriminante, distinguendo con maggior precisione tra attività legittime e malevole.

Un altro aspetto cruciale è la correlazione contestuale degli eventi: un singolo comportamento sospetto (ad esempio una richiesta DNS insolita) acquista rilevanza diagnostica se associato a pattern come tentativi di movimento laterale nella rete o accessi anomali a credenziali privilegiate. Le piattaforme avanzate di sicurezza abilitano questa visione integrando dati di rete, endpoint e identità, così da trasformare segnali isolati in Indicatori di Compromissione.

Un altro elemento strategico è l’automazione intelligente della risposta: sistemi che si appoggiano all’AI ottimizzano il lavoro dei team SOC raggruppando eventi correlati e attivando contromisure coordinate come l’isolamento temporaneo di dispositivi compromessi, di modo da liberare le risorse per indagini approfondite sulle minacce complesse.

Infine, è fondamentale l’adozione di framework difensivi multi-layered: secondo le linee guida CISA, una protezione efficace combina analisi in tempo reale del comportamento di rete, intelligence sulle TTP e integrazione tra strumenti di sicurezza e piattaforme di orchestrazione (SOAR) per accelerare il contenumento. Questa stratificazione difensiva assottiglia il vantaggio dinamico degli attaccanti e rafforza la resilienza delle potenziali vittime.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Staffetta di tecniche di accesso manda fuori giri la difesa

29-01-2026

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab