ProLock, il ransomware pericoloso con decryptor difettoso

Il nuovo ransomware ProLock ha guadagnato velocemente l'attenzione per gli alti riscatti richiesti. Attenzione però a pagare: il decryptor non funziona come dovrebbe.

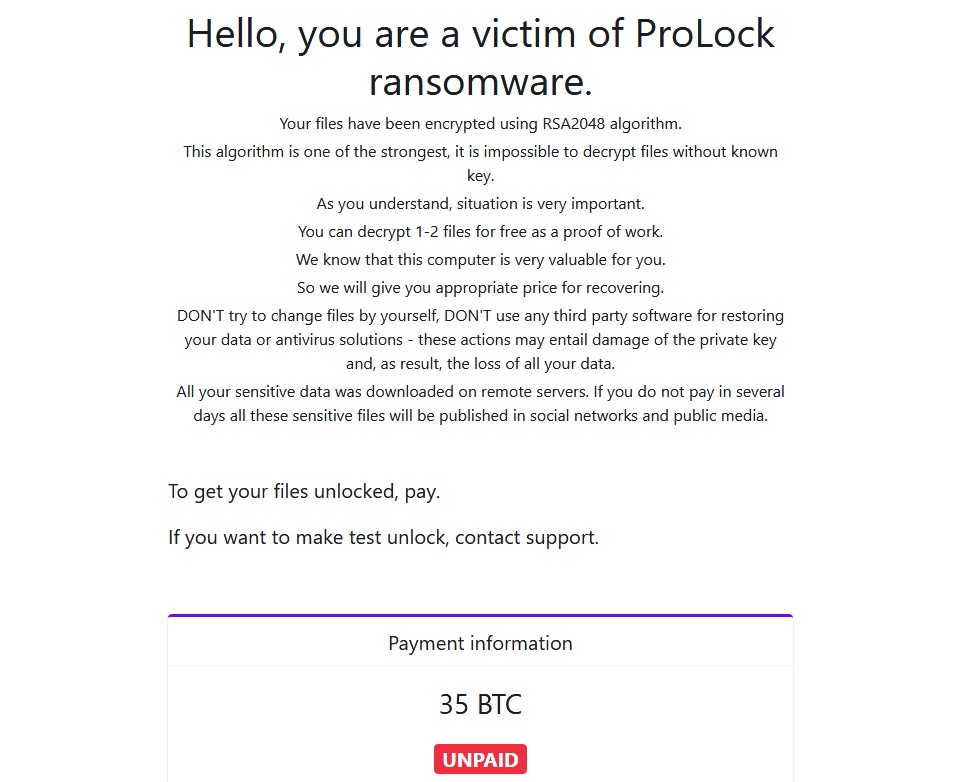

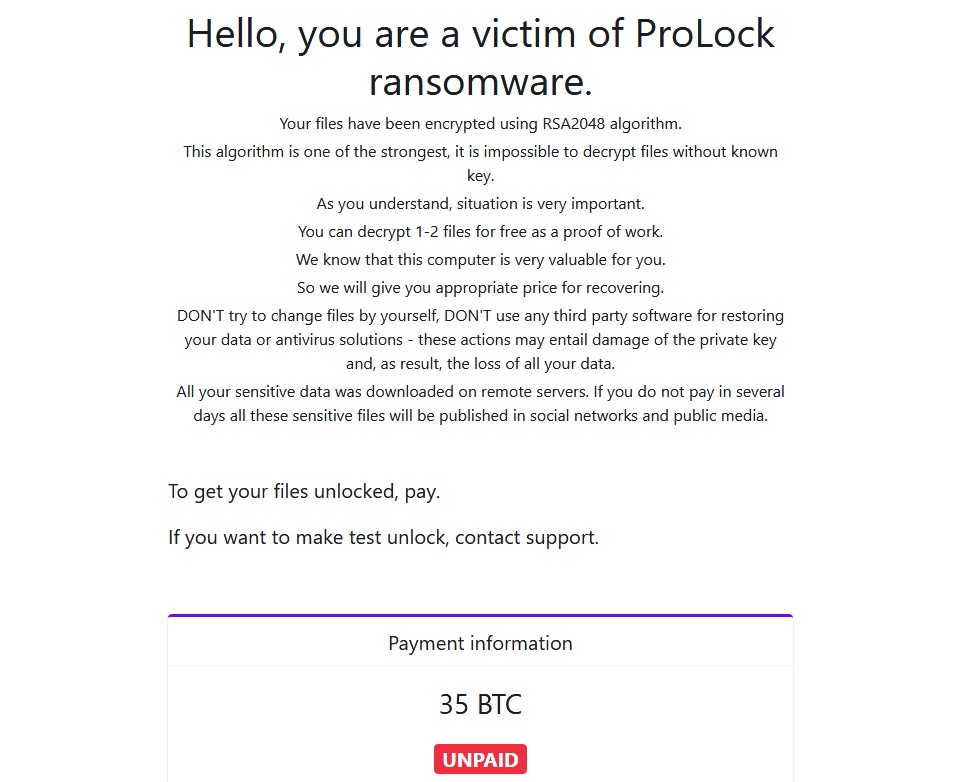

Pagare il riscatto dopo un attacco ransomware e non poter tornare in possesso dei dati è un doppio smacco. A quanto pare è quello che è accaduto alle numerose vittime di ProLock, una delle armi più usate dai criminali informatici durante la pandemia di COVID-19. Secondo l'FBI, il decryptor che viene consegnato contiene errori di programmazione che lo rendono inservibile.

Partendo dall'inizio, il malware in oggetto ha esordito sulla scena criminale a fine 2019 come PwndLocker. Si è creato velocemente una reputazione per via di attacchi mirati contro aziende e governi locali. Le richieste di riscatto variano a seconda delle dimensioni della rete compromessa.

In cambio del pagamento di riscatto, si ottiene un decryptor, ossia una chiave per decifrare i dati crittografati dal ransomware. Il problema è che nel caso di ProLock il decryptor non funziona correttamente e i dati andranno comunque persi.

Il decryptor può potenzialmente danneggiare file di dimensioni superiori a 64 MB e può comportare una perdita di integrità dei file di circa 1 byte per 1 KB su 100 MB. Potrebbe essere necessario aggiungere un codice per far funzionare il decryptor.

Il decryptor può potenzialmente danneggiare file di dimensioni superiori a 64 MB e può comportare una perdita di integrità dei file di circa 1 byte per 1 KB su 100 MB. Potrebbe essere necessario aggiungere un codice per far funzionare il decryptor.

A marzo i cyber criminali hanno corretto un bug che consentiva la decifrazione gratuita dei file, e hanno ribattezzato PwndLocker in ProLock. A questo punto l'attività ha iniziato a intensificarsi.

QakBot si limita a eseguire una serie di script per consentire ai suoi operatori di accedere alla rete vittima. In questo modo possono mapparla e muoversi all'interno. Il payload viene estratto da un file BMP o JPG denominato WinMgr e caricato in memoria.

La richiesta di riscattoCome altri ransomware, ProLock trascorre del tempo nella rete delle vittime alla ricerca di sistemi di alto valore e dati importanti da rubare. Gli operatori ProLock si assicurano di non lasciare alcuna possibilità di recuperare i file senza pagare. Per questo cancellano o crittografano le copie di backup. Le informazioni vengono sottratte utilizzando Rclone, uno strumento a riga di comando per la sincronizzazione con vari servizi di archiviazione cloud.

La richiesta di riscattoCome altri ransomware, ProLock trascorre del tempo nella rete delle vittime alla ricerca di sistemi di alto valore e dati importanti da rubare. Gli operatori ProLock si assicurano di non lasciare alcuna possibilità di recuperare i file senza pagare. Per questo cancellano o crittografano le copie di backup. Le informazioni vengono sottratte utilizzando Rclone, uno strumento a riga di comando per la sincronizzazione con vari servizi di archiviazione cloud.

La richiesta di riscatto include la minaccia di pubblicazione dei dati rubati in caso di mancato pagamento. Quelle finora registrate vanno da un minimo di 175.000 a un massimo di oltre 660.000 dollari. Gli importi e il modus operandi rendono ProLock una minaccia della stessa gravità di Maze, Sodinokibi, Ryuk e LockerGoga, che sono fra quelle più proficue.

Partendo dall'inizio, il malware in oggetto ha esordito sulla scena criminale a fine 2019 come PwndLocker. Si è creato velocemente una reputazione per via di attacchi mirati contro aziende e governi locali. Le richieste di riscatto variano a seconda delle dimensioni della rete compromessa.

In cambio del pagamento di riscatto, si ottiene un decryptor, ossia una chiave per decifrare i dati crittografati dal ransomware. Il problema è che nel caso di ProLock il decryptor non funziona correttamente e i dati andranno comunque persi.

Il decryptor può potenzialmente danneggiare file di dimensioni superiori a 64 MB e può comportare una perdita di integrità dei file di circa 1 byte per 1 KB su 100 MB. Potrebbe essere necessario aggiungere un codice per far funzionare il decryptor.

Il decryptor può potenzialmente danneggiare file di dimensioni superiori a 64 MB e può comportare una perdita di integrità dei file di circa 1 byte per 1 KB su 100 MB. Potrebbe essere necessario aggiungere un codice per far funzionare il decryptor. A marzo i cyber criminali hanno corretto un bug che consentiva la decifrazione gratuita dei file, e hanno ribattezzato PwndLocker in ProLock. A questo punto l'attività ha iniziato a intensificarsi.

L'attività malevola

Gli esperti di sicurezza di Group-IB ritengono che ProLock abbia agito in collaborazione con il trojan bancario QakBot per ottenere l'accesso alle reti delle vittime. In alternativa i cyber criminali sfruttano configurazioni errate del protocollo RDP o credenziali rubate.QakBot si limita a eseguire una serie di script per consentire ai suoi operatori di accedere alla rete vittima. In questo modo possono mapparla e muoversi all'interno. Il payload viene estratto da un file BMP o JPG denominato WinMgr e caricato in memoria.

La richiesta di riscattoCome altri ransomware, ProLock trascorre del tempo nella rete delle vittime alla ricerca di sistemi di alto valore e dati importanti da rubare. Gli operatori ProLock si assicurano di non lasciare alcuna possibilità di recuperare i file senza pagare. Per questo cancellano o crittografano le copie di backup. Le informazioni vengono sottratte utilizzando Rclone, uno strumento a riga di comando per la sincronizzazione con vari servizi di archiviazione cloud.

La richiesta di riscattoCome altri ransomware, ProLock trascorre del tempo nella rete delle vittime alla ricerca di sistemi di alto valore e dati importanti da rubare. Gli operatori ProLock si assicurano di non lasciare alcuna possibilità di recuperare i file senza pagare. Per questo cancellano o crittografano le copie di backup. Le informazioni vengono sottratte utilizzando Rclone, uno strumento a riga di comando per la sincronizzazione con vari servizi di archiviazione cloud.La richiesta di riscatto include la minaccia di pubblicazione dei dati rubati in caso di mancato pagamento. Quelle finora registrate vanno da un minimo di 175.000 a un massimo di oltre 660.000 dollari. Gli importi e il modus operandi rendono ProLock una minaccia della stessa gravità di Maze, Sodinokibi, Ryuk e LockerGoga, che sono fra quelle più proficue.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Iran, allerta su hacktivisti e attacchi opportunistici

03-03-2026

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

03-03-2026

Provate a craccare l’AI, se ci riuscite

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab