Cloud: minacce, errori e AI. La difesa aziendale nel 2025 secondo SentinelOne

Marco Rottigni di SentinelOne analizza le sfide della sicurezza cloud: rischi da errori umani, supply chain e AI, e l’importanza di validare le vulnerabilità.

La trasformazione del cloud e la sua centralità nelle strategie aziendali; il rischio legato a errori di configurazione e vulnerabilità; il ruolo crescente dell’AI nella threat detection: sono questi alcuni degli argomenti trattati da Marco Rottigni, Global Solutions Architect di SentinelOne, in un’intervista con SecurityOpenLab in cui ha tratteggiato uno scenario concreto sulle dinamiche attuali, a livello globale, della sicurezza.

Rottigni introduce il quadro partendo dalla constatazione che "il cloud sta diventando, o è già diventato, il nuovo data center" e smentisce la narrazione di una semplice evoluzione tecnologica sottolineando che la vera svolta c’è già stata con la frammentazione dei servizi, che ha consentito di scalare in modo selettivo singoli componenti di un’applicazione (interfaccia utente, data processing, storage) anziché gestire monoliti ingombranti e poco flessibili. È questo che ha portato al dilagare del modello SaaS, che grazie alla rinnovata capacità di stratificazione e di scalabilità orizzontale ha ben attecchito sulla necessità di re-ingegnerizzare processi e applicazioni.

Una tendenza che porta indubbi vantaggi, ma anche rischi inediti e insidiosi. Rottigni, infatti, ricorda che l’esplosione di servizi rende l'ambiente cloud “incredibilmente complesso da difendere, tanto che la principale causa di violazioni è da ricercare negli errori di configurazione, non negli exploit o negli attacchi diretti. Tali errori consentono agli attaccanti il furto di dati senza grossi sforzi”. Questo punto di vista è suffragato dal 2025 Cloud Security Risk Report pubblicato di recente da SentinelOne, da cui risulta che “il costo medio di un data breach è tra i 4 e i 5 milioni di dollari; mediamente negli Stati Uniti questa cifra raddoppia”.

Marco Rottigni, Global Solutions Architect di SentinelOne

Marco Rottigni, Global Solutions Architect di SentinelOne

L'errore umano e le lacune nelle competenze sono ulteriormente aggravati dalla diffusione del multicloud. Come fa notare Rottigni, “l’80% delle aziende usa più di un cloud, aumentando ulteriormente il fattore di rischio per via della visibilità frammentata, che favorisce l’infiltrazione degli attaccanti”.

Sono questi i principali motivi per i quali è necessario disporre di strumenti in grado di visualizzare ‘il blast radius delle identità compromesse’, ossia mappare e rappresentare graficamente il potenziale impatto della compromissione di una singola identità su un ambiente IT o cloud.

Il nodo delle vulnerabilità

Il nodo tecnico più difficile da sciogliere resta la difficoltà a distinguere gli errori di configurazione commessi all’interno dell’azienda dalle attività degli attori malevoli, soprattutto perché “spesso viene attuata una concatenazione di vulnerabilità minori che ne aumenta la gravità e apre alla compromissione di altri asset cloud” specifica Rottigni.

Il secondo filone fondamentale è la necessità di passare dalla mera enumerazione delle vulnerabilità alla loro validazione tramite evidenza concreta. “La Threat Intelligence deve essere accurata, veloce, consumabile… ma spesso si possono combinare solo due di questi aspetti” spiega Rottigni. Come sottolinea anche il Survey Report di SentinelOne condotto a livello globale, “la maggioranza delle aziende ha molte più vulnerabilità, errori di configurazione e identità con permessi più elevati del necessario, di quelle che può gestire - per questo il criterio chiave per la priorità è l’evidenza di attaccabilità”. A tale proposito è utile l’Offensive Security Engine integrata nella piattaforma SentinelOne Singularity Cloud Native Security, che “porta la validazione della exploitability in scala, servendosi di una collezione di exploit reali per testare la raggiungibilità e l’effettiva esposizione delle risorse cloud” descrive il manager. L’utilità di questo approccio è facilmente comprensibile: come sottolinea Rottigni, consente di “scalare dalle migliaia alle decine di evidenze e di fornire così ai team interni una guida immediata sul rimedio da applicare. Non solo: il vero punto è dare evidenze di cosa è effettivamente attaccabile” associandolo all’intervento preciso da attuare per chiudere quel percorso di attacco”.

Lo strumento in questione si basa su exploit reali ma resi innocui, che hanno l’unica funzione di dimostrare che la vulnerabilità esiste e che lo spazio d’attacco è reale, senza arrivare a sfruttarla per evitare danni al sistema.

L’eterna incognita della visibilità

Errori di configurazione e vulnerabilità gravano maggiormente sul cloud, che per sua natura è meno soggetto all’attacco diretto. Per questo motivo, nell’epoca del multicloud e del cloud ibrido, aumenta in maniera esponenziale l’importanza della visibilità come presupposto di qualsiasi strategia difensiva. Ottenerla però è complicato, perché da una parte la moltiplicazione delle superfici che accentua inevitabilmente la cosiddetta ‘asimmetria’ tra attaccante e difensore: “la superficie da coprire tende all’infinito, mentre all’attaccante basta trovare una sola crepa”.

Dall’altra c’è un impatto diretto dello storico problema dello skill shortage: “il 45-56% delle organizzazioni riconosce la mancanza di personale qualificato” sottolinea Rottigni, aggiungendo che il multicloud ha persino aggravato lo skill shortage perché richiede maggiori competenze: un esperto AWS non è automaticamente un esperto Azure e viceversa.

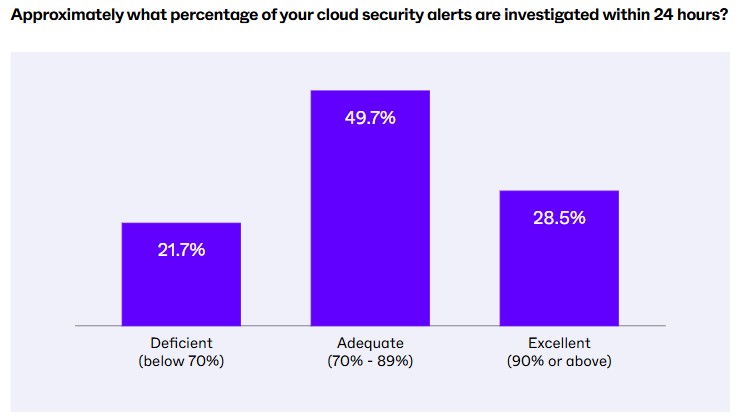

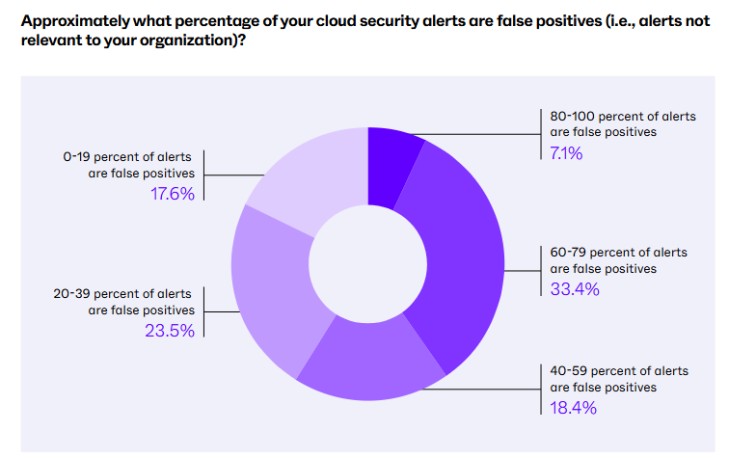

Sommando carenza di visibilità, mancanza di competenze e tool frammentati, quello che ne deriva è un aumento di alert non prioritari, che fanno sprecare molto tempo e contestualmente aumentano l’esposizione a errori di analisi.

DevOps, supply chain e identità

Restando nell’ambito del cloud, uno degli aspetti più sottovalutati riguarda la supply chain applicativa e le pipeline DevOps. Come sottolinea Rottigni, “soprattutto il riuso delle librerie e le API che vengono caricate aprono le porte ai possibili attaccanti”. Il rimedio più promettente è il cosiddetto spostamento della security a sinistra, ossia l’integrazione dei controlli di sicurezza nelle prime fasi, con l’applicazione di strumenti di Software Bill of Materials (SBOM) per tracciare la composizione delle immagini container: “in presenza di oltre tre vulnerabilità di severità alta, la build fallisce e viene rimandata allo sviluppatore, che può risolvere immediatamente, senza fare la caccia al bug” ricorda l’esperto. La stessa logica dovrebbe estendersi lungo tutta la catena, correlando lo SBOM con i risultati dei penetration test e le ricorrenze delle vulnerabilità. Perché questo approccio è importante? Perché le supply chain sono sempre più bersaglio di attacchi mirati, “i threat actor stanno evolvendo verso la compromissione della supply chain e del ciclo CI/CD, spesso usando infostealer o credential harvester che operano a scalare anche su cloud”.

Al netto di quanto detto sopra, il furto di credenziali continua a rappresentare il vettore iniziale di molti attacchi sia contro ambienti cloud che containerizzati: "il cloud credential theft è un passo iniziale o intermedio per molte violazioni cloud" spiega Rottigni, sottolineando che i tool più evoluti sono in grado di attaccare provider multipli: AWS, Azure, GCP, ma anche SaaS come Office 365, Salesforce, PayPal e servizi di messaggistica come Twilio, Nexmo, Plivo. Secondo SentinelOne, “la quantità di credenziali trapelate o esposte accidentalmente su repository pubblici è enorme e pervasiva. Basti pensare che lo scorso anno sono stati trovati oltre 1.100.000 secret in file environment di 58.000 siti”. Un trend preoccupante è il leak di chiavi API associate a progetti di AI, che estendono i rischi ben oltre all’esfiltrazione di dati, finanche a permettere l’abuso di servizi e risorse con impatti finanziari anche significativi.

Questo fa comprendere quanto sia essenziale riuscire a monitorare e identificare queste minacce. “Singularity Cloud Native Security (CNS) identifica oltre 800 tipi di secret su repository pubblici e privati, monitora la validità continua delle credenziali trapelate e integra CSPM, KSPM e CIEM per risolvere misconfiguration e escalation di privilegi” puntualizza Rottigni. Il manager aggiunge inoltre che le violazioni cloud raramente nascono e si concludono esclusivamente in cloud—più spesso partono da endpoint compromessi, identità rubate, web app vulnerabili e si spostano lateralmente tra ambienti.

Una difesa proattiva

Quanto sottolineato finora è alla base della prospettiva più moderna per la difesa cloud: “evidence-based validation”, ossia sperimentare direttamente la raggiungibilità dei percorsi di attacco, validare le vulnerabilità tramite exploit simulati e indirizzare le risorse informative esattamente dove servono. Si tratta – spiega Rottigni – di un approccio che riduce drasticamente la complessità della remediation perché elimina le false urgenze dettate da scoring teorici o generici: “i rischi diventano prioritari solo se effettivamente sfruttabili nel contesto specifico”. Lo stesso criterio si applica alla threat intelligence.

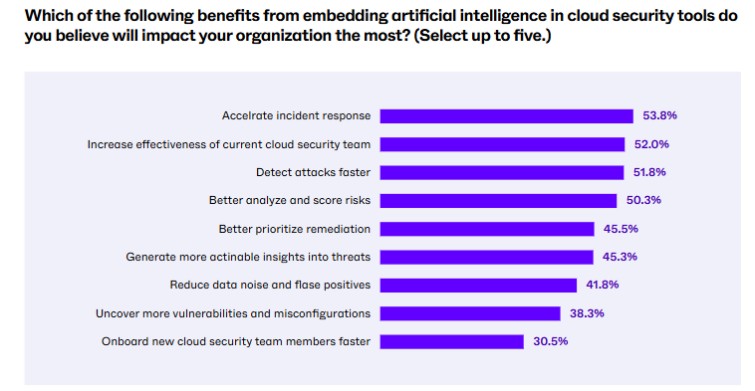

Va da sé che il collante e acceleratore della difesa sia l’AI che, “se istruita a dovere e con una base di dati sana può individuare pattern, lead e anomalie con una rapidità irraggiungibile per un essere umano”. A fare la differenza sono pertanto la qualità dei dati, la capacità di correlare segnali e la rapidità d’intervento. L’AI, sottolinea Rottigni, “riempie il gap di esperienza ed expertise nei team, consente agli analisti meno esperti di gestire attività complesse che prima non sarebbero stati in grado di affrontare da soli”.

Il passo successivo consiste nel rendere la remediation praticabile su larga scala anche in ambienti complessi e stratificati come quelli multicloud. A tale proposito la soluzione di SentinelOne si basa sul concetto di Hyper Automation, uno strumento di cui si parla dallo scorso anno, che mette a disposizione dei team tutte le informazioni contestualizzate per prendere decisioni immediate e informate, così da rendere praticabile una remediation immediata su larga scala.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

L’AI ridisegna la difesa, si va verso i SOC autonomi

26-02-2026

AI e vulnerabilità: come cambiano gli attacchi alle imprese

26-02-2026

Cyber Resilience: le lezioni di una crisi simulata /3

26-02-2026

AI alleata del cybercrime: il breakout time scende a 29 minuti

26-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab