Debito di sicurezza: il 78% delle PA ha falle irrisolte da anni

Oltre tre quarti delle organizzazioni pubbliche convive con vulnerabilità software non sanate da più di un anno; il 55% affronta rischi critici di lunga durata.

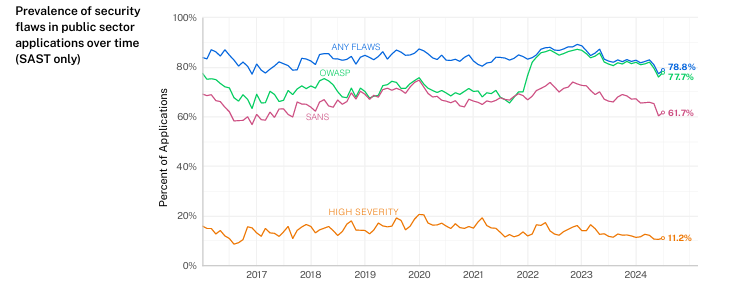

Il 78% delle organizzazioni del settore pubblico opera con un significativo debito di sicurezza (ovvero con problemi non risolti da più di un anno); il 55% di queste è affetto da debiti di sicurezza critici, cioè vulnerabilità di lunga data. Sono due dati significativi che emergono dal report State of Software Security 2025 di Veracode che analizza nello specifico le organizzazioni governative. In particolare, l’ultima edizione dell’analisi è stata condotta su oltre 1,3 milioni di applicazioni uniche e 126 milioni di risultati di scansione.

Il debito di sicurezza

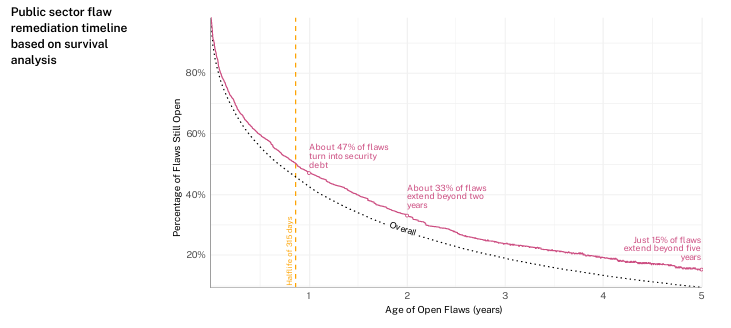

Per comprendere i contenuti del report è necessario chiarire il concetto di debito di sicurezza, che identifica le vulnerabilità che rimangono irrisolte per più di dodici mesi. Una condizione che, nel settore pubblico oggetto di analisi del report, ha una diffusione maggiore rispetto alla media generale delle organizzazioni. Non si tratta solo di numeri. Il report evidenzia come la gestione delle vulnerabilità nel settore pubblico sia caratterizzata da una lentezza strutturale: il tempo medio necessario per correggere la metà delle falle individuate (la cosiddetta ‘half-life’) è di 315 giorni – 63 giorni in più rispetto alla media generale, quindi una finestra di esposizione significativa durante la quale sistemi e dati critici restano vulnerabili a potenziali attacchi.

Il fenomeno si aggrava nel tempo: dal report risulta che anche dopo due anni dalla scoperta, un terzo delle vulnerabilità resta aperto e il 15% persiste addirittura per più di cinque anni. La curva di sopravvivenza delle falle mostra come, sebbene la remediation inizi con una certa energia, questa tenda a rallentare progressivamente, lasciando che le vulnerabilità più vecchie si accumulino e diventino parte integrante del debito di sicurezza.

Il ruolo del codice open source

Un altro aspetto chiave emerso dal report riguarda il profilo di rischio associato al codice di terze parti, in particolare quello open source. Sebbene questo codice rappresenti meno del 10% del debito di sicurezza complessivo nel settore pubblico, è responsabile di oltre il 70% del debito critico. In altre parole, le vulnerabilità più pericolose e persistenti si annidano soprattutto nelle librerie e nei componenti open source integrati nelle applicazioni governative.

La remediation di queste falle risulta particolarmente complessa perché il tempo necessario per correggere vulnerabilità nel codice di terze parti è circa il 50% superiore rispetto a quello richiesto per il software sviluppato internamente. Questo dato sottolinea l’importanza di una gestione attenta della supply chain software e di un’analisi approfondita delle dipendenze open source, soprattutto in un contesto in cui l’adozione di codice generato dall’AI sta crescendo rapidamente.

I benchmark

Il report Veracode introduce anche una serie di benchmark per valutare la maturità delle pratiche di sicurezza applicativa nelle organizzazioni pubbliche. L’analisi mette in luce una netta disparità tra le realtà più virtuose e quelle in maggiore difficoltà: le organizzazioni leader presentano vulnerabilità in meno del 33% delle applicazioni, risolvono mensilmente oltre il 9% delle falle e impiegano in media 3,3 mesi per correggere la metà delle falle. Al contrario, le organizzazioni in ritardo mostrano vulnerabilità nel 100% delle applicazioni, riescono a correggere mensilmente appena lo 0,1% dei problemi e impiegano più di 11 mesi per raggiungere la stessa soglia di remediation delle virtuose.

Anche la prevalenza del debito di sicurezza varia drasticamente: meno del 26% delle applicazioni nelle organizzazioni leader presenta debiti di sicurezza, contro l’85% circa di quelle nelle realtà meno performanti. Tuttavia, persino tra i leader, l’84% delle applicazioni contiene debiti critici legati all’open source.

Questi dati suggeriscono che il raggiungimento di una postura di sicurezza matura non è fuori portata, ma richiede investimenti mirati e una strategia strutturata. A tale proposito sono due le direttrici strategiche suggerite da Veracode. La prima è la prioritizzazione basata sul rischio, che porta a identificare e risolvere in via prioritaria le vulnerabilità più sfruttabili e urgenti. In secondo luogo, il miglioramento della visibilità e della collaborazione mediante una scansione continua delle applicazioni lungo tutto il ciclo di vita dello sviluppo, coinvolgendo direttamente gli sviluppatori nel processo di identificazione e remediation delle falle.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab