Falle critiche per F5 e Cisco, è urgente installare le patch

F5 ha pubblicato le patch che chiudono 43 vulnerabilità, Cisco ne ha corrette tre che hanno punteggio CVSS di 9.9 su 10. In entrambi i casi non risultano tentativi di sfruttamento, ma è prioritario seguire le indicazioni dei produttori.

Quella che si sta concludendo è stata una settimana difficile per i produttori di apparecchiature di rete. Dopo i guai degli switch Aruba e Avaya, anche F5 Networks e Cisco sono finite nel mirino. Entrambe hanno pubblicato alert relativi a vulnerabilità di sicurezza gravi, in alcuni casi critiche, nei loro prodotti. Più nel dettaglio, F5 ha pubblicato le patch per chiudere 43 vulnerabilità; Cisco ha corretto tre falle critiche.

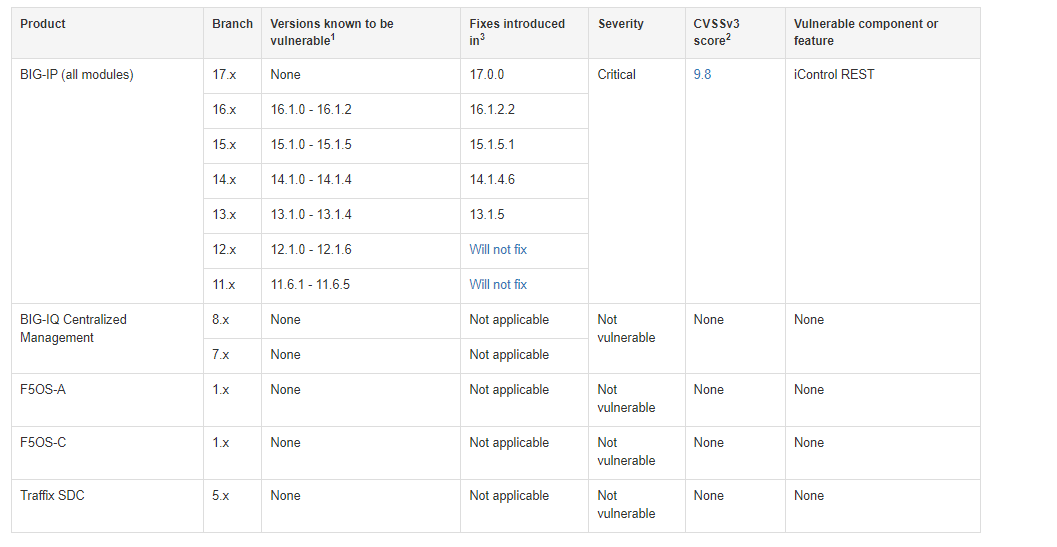

Partiamo da F5: uno dei bug è valutato come critico, 17 sono di alta gravità, 24 di media gravità e solo uno di bassa gravità. La vulnerabilità che preoccupa maggiormente è quella monitorata con la sigla CVE-2022-1388, ha un punteggio CVSS di 9.8 su 10 e riguarda il framework REST iControl. È una falla di bypass dell'autenticazione che può essere sfruttata per bypassare il software di autenticazione dei prodotti BIG-IP, dirottare tali apparecchiature o eseguire su di essi comandi dannosi tramite le loro porte di gestione.

Il problema riguarda i prodotti BIG-IP nelle release 16.1.0 - 16.1.2, 15.1.0 - 15.1.5, 14.1.0 - 14.1.4, 13.1.0 - 13.1.4, 12.1.0 - 12.1.6 e 11.6.1 - 11.6.5. Le patch coinvolgono le versioni di BIG-IP 17.0.0, 16.1.2.2, 15.1.5.1, 14.1.4.6 e 13.1.5. Sono esenti da problemi altri prodotti F5, come BIG-IQ Centralized Management, F5OS-A, F5OS-C e Traffix SDC.

Chiunque non potesse applicare tempestivamente le patch dovrebbe almeno attuare le misure di mitigazione consigliate dal produttore: bloccare l'accesso REST iControl tramite indirizzo IP autonomo, bloccare l'accesso REST a iControl tramite l'interfaccia di gestione, e modificare la configurazione http di BIG-IP.

I problemi di Cisco

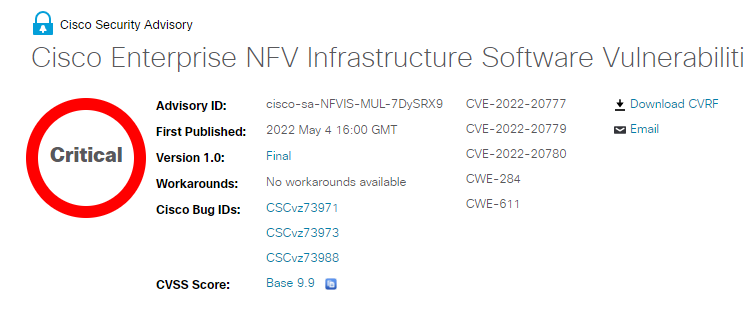

L’alert di F5 è arrivato a stretto giro dopo che Cisco ha annunciato tre vulnerabilità nel suo Enterprise NFV Infrastructure Software (NFVIS) che potrebbero, tra le cose, consentire agli attaccanti da remoto di eseguire comandi con privilegi di root. Parliamo di tre falle, tracciate con le sigle CVE-2022-20777, CVE-2022-20779 e CVE-2022-20780, a cui è stato assegnato un indice CVSS di 9.9 su 10.

Il primo bug riguarda Next Generation Input/Output (NGIO) e può essere abusato da un attaccante per uscire da una macchina virtuale guest e ottenere l'accesso a livello root all'host, effettuando una chiamata API. La seconda riguarda il processo di registrazione delle immagini, e potrebbe consentire a un threat actor di inserire comandi che vengono eseguiti anche a livello di root, convincendo un amministratore del sistema host a installare un'immagine VM con metadati creati ad hoc.

Il terzo bug è relativo alla funzione di importazione. In questo caso l’attaccante potrebbe sfruttare la falla per convincere un amministratore a importare un file malevolo che leggerà i dati dall'host e li scriverà su qualsiasi macchina virtuale configurata. Con un exploit riuscito, l’attaccante potrebbe accedere alle informazioni di sistema dall'host - per esempio i file contenenti dati utente, su qualsiasi macchina virtuale configurata.

Come precisato dal produttore, le vulnerabilità in questione non dipendono l'una dall'altra, quindi lo sfruttamento di una delle falle non è subordinato a quello delle altre. La buona notizia è che una release software interessata da una delle falle potrebbe non essere soggetta alle altre. Al momento non risultano sfruttamenti attivi in the wild.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab