Ecco la versione desktop di Immuni. No, è un ransomware

Il nuovo ransomware "[F]Unicorn" impersonifica l'app di contact tracing Immuni. È probabile che le app di contact tracing diventino la prossima esca per la diffusione di malware.

Un nuovo ransomware battezzato "[F]Unicorn" impersonifica l'app di contact tracing italiana Immuni. Il primo avvistamento è di questa settimana, e secondo il ricercatore per la sicurezza che l'ha segnalato al CERT, questa nuova famiglia di malware è stata appositamente creata per approfittare del lancio di Immuni.

Debutto che, per la cronaca, non è ancora avvenuto. I test partiranno venerdì in Liguria, Abruzzo e Puglia. In assenza di intoppi, e previa approvazione del Garante per la privacy, il lancio a livello nazionale si terrà entro la metà di giugno.

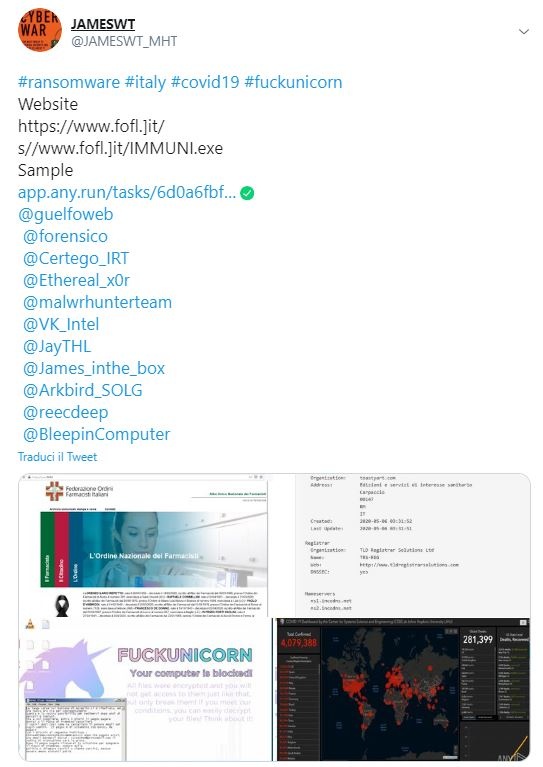

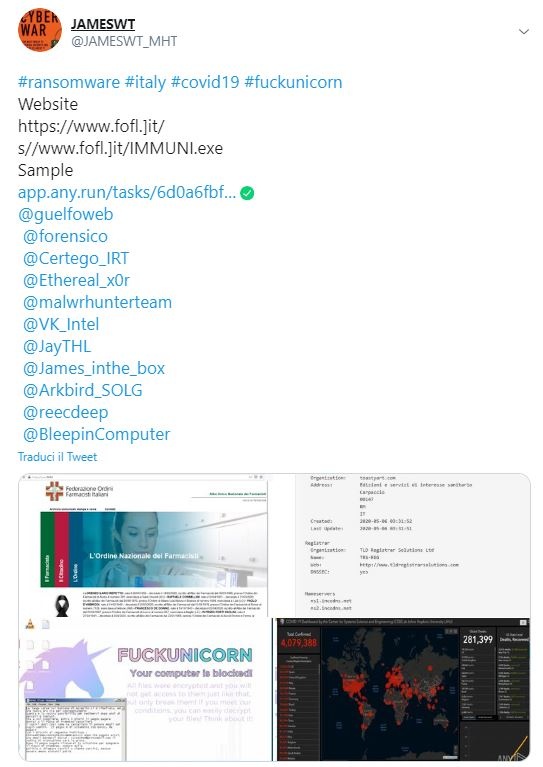

I cyber criminali però si sono portati avanti e hanno realizzato una trappola per chi fosse interessato a visionare una fantomatica versione beta dell'app. [F]Unicorn, acronimo di Funckunicorn, è stato avvistato dal ricercatore di sicurezza ">JamesWT_MHT, che ha pubblicato un esplicativo tweet.

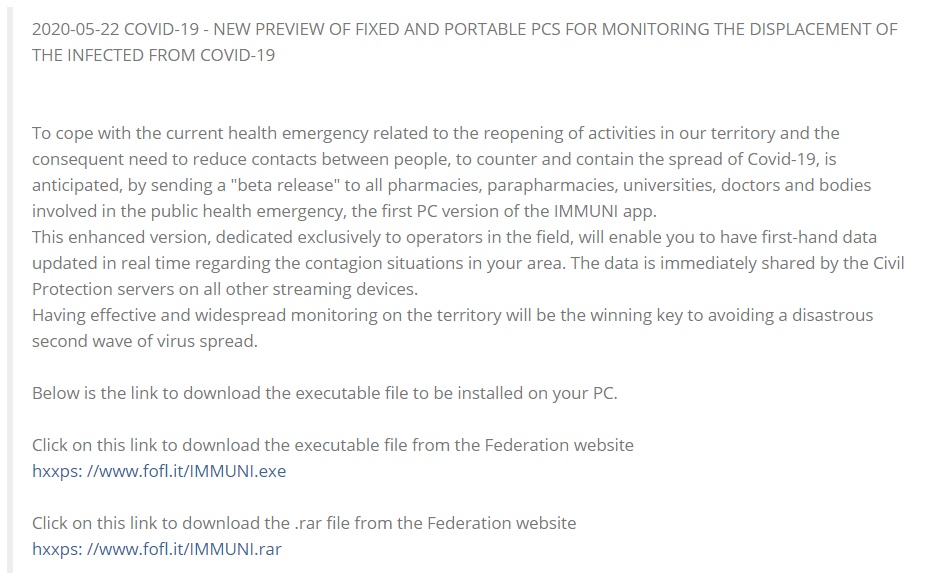

In buona sostanza, una mail di phishing in lingua inglese invita gli utenti a scaricare la prima versione per PC di Immuni, che sarebbe realizzata solo per gli operatori del settore: farmacie, università, medici e personale coinvolto nella gestione dell'emergenza sanitaria.

Per rendere l'esca più allettante, il file da scaricare millanta di trovarsi sul sito della Federazione Farmaceutica Italiana (FOFI). Peccato che il sito sia solo un sosia creato il 3 maggio 2020. Il file che viene scaricato include un eseguibile dannoso.

Chi apre la falsa applicazione vedrà un'interfaccia con presunte informazioni sul COVID-19 raccolte dal Center for Systems Science and Engineering della Johns Hopkins University. In realtà quello che accade (e che l'utente non vede) è che il malware viene eseguito in background, crittografando i dati dell'utente.

Una volta completato il lavoro, verrà creato il solito file di testo con la richiesta di riscatto, che è tutt'altro che chiara. Include riferimenti a divinità greche come Prometeo ed Esculapio (padre della medicina). Forma a parte, la richiesta ammonta a 300 euro. Altro punto poco chiaro è che l'email per contattare i ricattatori non è valida, quindi non sarà possibile recapitare loro la prova dell'avvenuto pagamento.

La buona notizia è che quando i ricercatori hanno condotto i test, il sito di download è stato bloccato. L'altra buona notizia è che chi ha già ricevuto il decryptor l'ha avuto in chiaro, quindi dovrebbe essere semplice sbloccare i dati senza pagare.

Secondo gli esperti di sicurezza, tutte queste imprecisioni indicano che ad operare sono cyber criminali alle prime armi, con scarse conoscenze tecniche. Il codice del virus che sembra un copia-incolla di altri ransomware e la scarsa diffusione sembrano confermare questa ipotesi.

Secondo gli esperti di sicurezza, tutte queste imprecisioni indicano che ad operare sono cyber criminali alle prime armi, con scarse conoscenze tecniche. Il codice del virus che sembra un copia-incolla di altri ransomware e la scarsa diffusione sembrano confermare questa ipotesi.

Dopo le email di phishing a tema coronavirus che hanno fatto strage nella Fase 1, è molto probabile che le app di contact tracing diventino la prossima esca. Chi intende installarle farà bene a verificarne attentamente la provenienza e scaricarle solo ed esclusivamente dagli store ufficiali. Diffidate delle email, delle chat e di qualsiasi canale che in genere non è usato per il download delle app.

Debutto che, per la cronaca, non è ancora avvenuto. I test partiranno venerdì in Liguria, Abruzzo e Puglia. In assenza di intoppi, e previa approvazione del Garante per la privacy, il lancio a livello nazionale si terrà entro la metà di giugno.

I cyber criminali però si sono portati avanti e hanno realizzato una trappola per chi fosse interessato a visionare una fantomatica versione beta dell'app. [F]Unicorn, acronimo di Funckunicorn, è stato avvistato dal ricercatore di sicurezza ">JamesWT_MHT, che ha pubblicato un esplicativo tweet.

In buona sostanza, una mail di phishing in lingua inglese invita gli utenti a scaricare la prima versione per PC di Immuni, che sarebbe realizzata solo per gli operatori del settore: farmacie, università, medici e personale coinvolto nella gestione dell'emergenza sanitaria.

Per rendere l'esca più allettante, il file da scaricare millanta di trovarsi sul sito della Federazione Farmaceutica Italiana (FOFI). Peccato che il sito sia solo un sosia creato il 3 maggio 2020. Il file che viene scaricato include un eseguibile dannoso.

Chi apre la falsa applicazione vedrà un'interfaccia con presunte informazioni sul COVID-19 raccolte dal Center for Systems Science and Engineering della Johns Hopkins University. In realtà quello che accade (e che l'utente non vede) è che il malware viene eseguito in background, crittografando i dati dell'utente.

Una volta completato il lavoro, verrà creato il solito file di testo con la richiesta di riscatto, che è tutt'altro che chiara. Include riferimenti a divinità greche come Prometeo ed Esculapio (padre della medicina). Forma a parte, la richiesta ammonta a 300 euro. Altro punto poco chiaro è che l'email per contattare i ricattatori non è valida, quindi non sarà possibile recapitare loro la prova dell'avvenuto pagamento.

La buona notizia è che quando i ricercatori hanno condotto i test, il sito di download è stato bloccato. L'altra buona notizia è che chi ha già ricevuto il decryptor l'ha avuto in chiaro, quindi dovrebbe essere semplice sbloccare i dati senza pagare.

Secondo gli esperti di sicurezza, tutte queste imprecisioni indicano che ad operare sono cyber criminali alle prime armi, con scarse conoscenze tecniche. Il codice del virus che sembra un copia-incolla di altri ransomware e la scarsa diffusione sembrano confermare questa ipotesi.

Secondo gli esperti di sicurezza, tutte queste imprecisioni indicano che ad operare sono cyber criminali alle prime armi, con scarse conoscenze tecniche. Il codice del virus che sembra un copia-incolla di altri ransomware e la scarsa diffusione sembrano confermare questa ipotesi. Dopo le email di phishing a tema coronavirus che hanno fatto strage nella Fase 1, è molto probabile che le app di contact tracing diventino la prossima esca. Chi intende installarle farà bene a verificarne attentamente la provenienza e scaricarle solo ed esclusivamente dagli store ufficiali. Diffidate delle email, delle chat e di qualsiasi canale che in genere non è usato per il download delle app.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab