Ransomware, AI e frodi: l’evoluzione delle minacce nel 2025

L’ultimo Threat Report di ESET fotografa l’esplosione del ransomware, i primi malware AI‑driven e l’ascesa di NFC e truffe potenziate dall’AI.

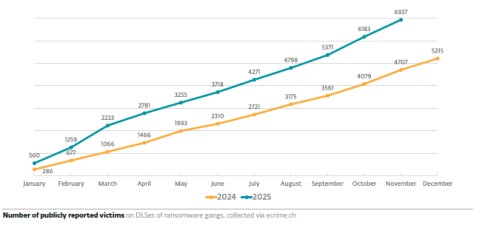

L’ecosistema ransomware tradizionale cresce a dismisura, con un numero di vittime che nel 2025 ha superato il totale di quelle del 2024 ben prima della fine dell’anno e si appresta a chiudere con una crescita attorno al 40% anno su anno, nonostante l’intensificazione delle attività di contrasto di difensori e Forze dell’Ordine. A questo si aggiungono trend altrettanto preoccupanti: l’87% di incremento del malware Android che abusa dell’NFC, la crescita del 62% delle truffe di investimento su base annua, e una vera e propria corsa agli armamenti nei downloader e nei cryptor. Sono alcuni dei dati che spiccano nell’ESET Threat Report H2 2025.

Uno dei punti più importanti del report è l’identificazione del 2025 come il momento in cui il malware AI-based passa dalla teoria alla realtà. Ne è dimostrazione pratica PromptLock, il primo ransomware AI-driven in circolazione. Il campione, individuato su VirusTotal, utilizza un modello di AI esposto tramite API (Ollama) per generare dinamicamente script Lua che eseguono discovery, esfiltrazione, cifratura e perfino distruzione dei dati, decidendo autonomamente quali file trattare e con quale modalità.

L’architettura di PromptLock è significativa per chi difende: un modulo principale statico scritto in linguaggio Go, gestisce le comunicazioni e contiene i prompt principali e una componente dinamica di script Lua generati in tempo reale dal modello, verificati e corretti in real time per gestire gli errori dovuti a output non funzionanti. La natura non deterministica dell’output LLM rende ogni esecuzione diversa, complicando notevolmente la detection. ESET qualifica questa minaccia come proof-of-concept, ma sottolinea che l’approccio apre la strada a ransomware realmente adattivi, in grado di personalizzare runtime logica e tecniche di evasione per ogni vittima.

Peraltro, PromptLock non è un caso isolato: nel report vengono richiamati anche PromptFlux, PromptSteal (o LameHug) e QuietVault, tre esempi di malware che sfruttano LLM per generare codice, comandi o logica di raccolta dati durante l’esecuzione. Parallelamente, un’operazione di cyber spionaggio osservata su Claude mostra come un gruppo di matrice cinese abbia scomposto l’intera kill chain in micro-task apparentemente benigni, automatizzando vulnerability testing, exploitation, raccolta ed esfiltrazione, pur mantenendo un forte controllo umano sulle decisioni strategiche. Al seguito di questa analisi, ESET esorta a distinguere con attenzione tra malware AI-powered in senso stretto e uso generico dell’AI nel cybercrime.

Ransomware

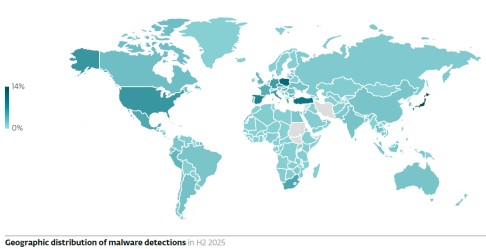

Sul fronte ransomware, la fotografia ESET è netta: il numero cumulativo di vittime pubblicamente elencate sui siti di rivendicazione ha già superato il totale del 2024 di oltre 1.700 casi. Ad annoverare il maggiori numero di aziende colpite sono gli Stati Uniti, seguite da Spagna, Francia, Italia e Canada; i settori maggiormente bersagliati sono manufacturing, construction, retail, technology e healthcare.

Nel modello ransomware-as-a-service emergono soprattutto due brand: Akira e Qilin, ciascuno responsabile di circa il 10% degli incidenti analizzati, seguiti da MedusaLocker. ESET evidenzia anche la crescita rapida di Warlock, un gruppo chiuso che non adotta il modello RaaS ma mostra una notevole maturità tecnica, sfruttando vettori emergenti come ToolShell, WSUS e catene di attacco che combinano versioni vulnerabili di strumenti legittimi come Velociraptor e VS Code per stabilire accessi remoti stealth.

La proliferazione degli EDR killer è uno dei segnali più preoccupanti per chi gestisce la difesa: nell’ultimo trimestre del 2025 i ricercatori hanno individuato oltre una dozzina di nuovi tool progettati per disabilitare o silenziare le soluzioni EDR, con un uso massiccio della tecnica Bring Your Own Vulnerable Driver per ottenere privilegi kernel e colpire i processi di sicurezza. L’adozione di EDR-Freeze, che sfrutta una vulnerabilità in WerFaultSecure, è particolarmente diffusa tra gli affiliati di Akira e Chaos, a riprova del fatto che la catena di attacco incorpora sempre più spesso una fase esplicita di neutralizzazione dei controlli difensivi.

La proliferazione degli EDR killer è uno dei segnali più preoccupanti per chi gestisce la difesa: nell’ultimo trimestre del 2025 i ricercatori hanno individuato oltre una dozzina di nuovi tool progettati per disabilitare o silenziare le soluzioni EDR, con un uso massiccio della tecnica Bring Your Own Vulnerable Driver per ottenere privilegi kernel e colpire i processi di sicurezza. L’adozione di EDR-Freeze, che sfrutta una vulnerabilità in WerFaultSecure, è particolarmente diffusa tra gli affiliati di Akira e Chaos, a riprova del fatto che la catena di attacco incorpora sempre più spesso una fase esplicita di neutralizzazione dei controlli difensivi.

Il report dedica attenzione anche a HybridPetya, un nuovo ceppo che replica il comportamento di Petya/NotPetya cifrando la Master File Table, ma aggiunge la capacità di compromettere sistemi UEFI moderni installando un’applicazione EFI malevola sulla partizione di sistema e sfruttando la vulnerabilità CVE-2024-7344 per bypassare Secure Boot su sistemi non aggiornati. A oggi non sono emerse evidenze di diffusione massiva né di wormability paragonabile a NotPetya, elemento che fa propendere per l’uso in scenari mirati o ancora sperimentali, ma il salto di qualità sul piano tecnico è evidente.

Infostealer, MaaS e deepfake

Il mondo degli infostealer e dei downloader continua a essere terreno di sperimentazione per il cybercrime as-a-service. Un caso emblematico è Lumma Stealer: dopo un’operazione congiunta di Forze dell’Ordine e vendor di cybersecurity, le rilevazioni sono crollate dell’86% tra il primo e il secondo semestre 2025. In seguito, l’operazione si è riorganizzata ed è tornata ai livelli pre-disruption, per poi essere di nuovo bloccata, questa volta da incidenti interni.

Lo stop di Lumma ha permesso ad altri Malware-as-a-Service di colmare il vuoto. In primis Vidar, che si è velocemente posizionato come possibile alternativa per gli operatori alla ricerca di una piattaforma più stabile. Sul piano della delivery, CloudEyE (GuLoader) è diventato il nuovo protagonista, con un aumento di quasi trenta volte delle rilevazioni nella seconda metà del 2025.

Nel 2025 le truffe HTMLNomani diventano uno dei fronti più dinamici dello scam online, con campagne che sfruttano inserzioni e landing page molto curate per spingere falsi investimenti, prodotti miracolosi e servizi inesistenti. Con il termine Nomani, ESET indica una vasta famiglia di truffe online veicolate da annunci e pagine HTML che pubblicizzano falsi investimenti e prodotti miracolosi, con landing page e form di raccolta dati progettati per sottrarre denaro e informazioni sensibili alle vittime.

Nel 2025 le truffe HTMLNomani diventano uno dei fronti più dinamici dello scam online, con campagne che sfruttano inserzioni e landing page molto curate per spingere falsi investimenti, prodotti miracolosi e servizi inesistenti. Con il termine Nomani, ESET indica una vasta famiglia di truffe online veicolate da annunci e pagine HTML che pubblicizzano falsi investimenti e prodotti miracolosi, con landing page e form di raccolta dati progettati per sottrarre denaro e informazioni sensibili alle vittime.

Le rilevazioni ESET sono cresciute del 62% su base annua, con una forte concentrazione in Repubblica Ceca, Giappone, Slovacchia, Spagna e Polonia. Nella seconda metà dell’anno il trend ha rallentato e le rilevazioni sono scese del 37% rispetto al primo semestre, complice anche il fatto che i threat actor hanno alzato notevolmente il livello tecnico e comunicativo: usano deepfake ad alta risoluzione con sincronizzazione audio‑video più naturale, spesso costruiti su personaggi noti e temi di attualità, e landing page che mostrano chiari indizi di generazione tramite AI, anche nei commenti HTML e nei template provenienti da repository GitHub riconducibili soprattutto a utenti russi o ucraini.

Le campagne sono sempre più brevi, talvolta limitate a poche ore, con cloaking geografico e versioni di fallback che hanno la funzione di deviare controlli e utenti indesiderati; in parallelo sono comparsi disclaimer legali e call center gestiti da madrelingua che abusano del nome di autorità come Europol.

In questo articolo abbiamo parlato di: AI-driven malware, Deepfake, EDR killer, Infostealer, Malware-as-a-Service, NFC malware, Ransomware,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab