Botnet: domini italiani utilizzati in una campagna Mirai

Akamai rileva campagne Mirai che sfruttano una falla. Gli attaccanti hanno sfruttato falsi domini italiani per colpire dispositivi IoT e server vulnerabili nel nostro Paese.

La rapidità con cui gli attaccanti individuano e sfruttano le vulnerabilità è sempre più alta. L’ultima ricerca pubblicata dal team Akamai Security Intelligence and Response Team (SIRT) documenta a marzo 2025 una campagna malevola su larga scala che prende di mira i server Wazuh attraverso la vulnerabilità critica CVE-2025-24016, resa pubblica a febbraio 2025. L’indagine, di particolare interesse anche per il pubblico italiano, rivela dettagli tecnici, strategie di attacco e implicazioni per la sicurezza di infrastrutture e dispositivi connessi.

Quella monitorata con la sigla CVE-2025-24016 è una falla di tipo RCE a cui è associato un punteggio CVSS di 9.9 di 10 che interessa il software Wazuh, noto strumento open-source per la prevenzione, il rilevamento e la risposta alle minacce. La vulnerabilità, resa pubblica a febbraio 2025, interessa le versioni dalla 4.4.0 alla 4.9.0 e se sfruttata potrebbe consentire a un attaccante da remoto di eseguire codice arbitrario e/o la negazione del servizio sul sistema interessato. La patch è inclusa nella versione 4.9.1.

Più nel dettaglio, il problema riguarda la DistributedAPI di Wazuh: quando riceve dei parametri, li trasforma (serializza) in formato JSON e poi li riconverte (deserializza) in oggetti Python tramite una funzione chiamata as_Wazuh_object. Purtroppo, questa funzione non controlla adeguatamente i dati ricevuti: può eseguire direttamente qualsiasi codice Python contenuto nei dati ricevuti. Per questo è sufficiente che un attaccante invii dei dati JSON preparati ad hoc tramite richieste alla DistributedAPI per far eseguire al server qualsiasi comando Python desideri.

Il Proof of Concept pubblicato così semplice da usare che, poco dopo la sua pubblicazione, diversi gruppi di cyber criminali (soprattutto botnet) hanno iniziato a sfruttarlo.

La campagna malevola

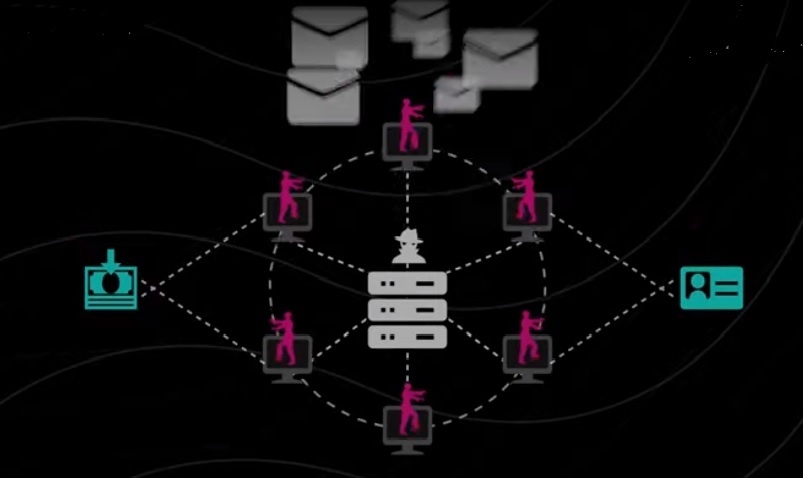

Nel giro di poche settimane dalla pubblicazione della vulnerabilità sono state osservate due distinte campagne di attacco, entrambe basate su varianti del malware Mirai. Sfruttando le caratteristiche della falla descritta sopra, gli attaccanti hanno fatto in modo che i sistemi target scaricassero ed eseguissero uno script malevolo che faceva le veci di downloader per il payload Mirai. L’header di autorizzazione utilizzato nelle richieste malevole era molto simile a quello del PoC pubblico.

Il primo gruppo osservato da Akamai a partire da marzo 2025 utilizza uno script che scarica il payload Mirai da server esterni. L’analisi dei campioni raccolti suggerisce che si tratti di varianti LZRD di Mirai, già note dal 2023 e impiegate anche in attacchi contro noti dispositivi IoT. Tuttavia, Akamai sottolinea che non vi sono elementi sufficienti per attribuire le due campagne a uno stesso threat actor, dato che LZRD è utilizzato da numerosi operatori di botnet.

L’infrastruttura malevola associata a questa botnet include anche domini che richiamano varianti Mirai denominate neon, vision e una versione aggiornata di V3G4, con una strategia di propagazione che sfrutta, oltre a CVE-2025-24016, altre vulnerabilità note come per esempio CVE-2023-1389 (TP-Link Archer AX21), CVE-2017-17215 e CVE-2017-18368 (ZTE).

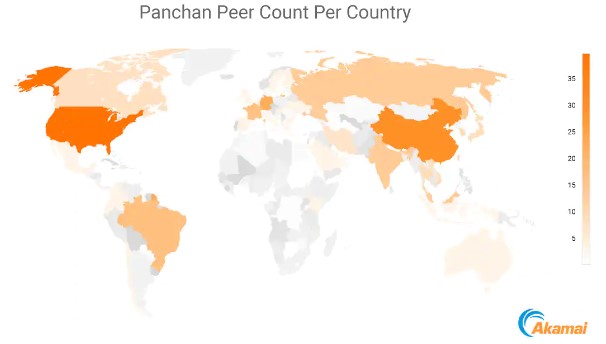

Il secondo cluster, rilevato da maggio 2025, ha i nomi di dominio utilizzati per la distribuzione del malware che sono in lingua italiana: gestisciweb.com, adesso-online.com, multi-canale.com, versioneonline.com e altri. Da un’analisi superficiale possono apparire legittimi o comunque familiari a un pubblico italiano. In realtà costituiscono un elemento di camouflage linguistico, probabilmente ideato per aumentare il tasso di successo delle infezioni in Italia o tra utenti che utilizzano dispositivi configurati in italiano.

Secondo gli esperti di Akamai l’uso sistematico di domini in italiano rappresenta un’evoluzione delle tecniche di ingegneria sociale applicate all’automazione delle botnet e suggerisce un potenziale targeting specifico verso aziende, provider di servizi, enti pubblici e utenti domestici italiani che utilizzano server Wazuh non aggiornati o dispositivi IoT vulnerabili.

Il rischio è amplificato dal fatto che la vulnerabilità CVE-2025-24016 riguarda versioni di Wazuh ancora ampiamente in uso e non solo dispositivi obsoleti o fuori produzione. La presenza di router consumer e dispositivi IoT non aggiornati nelle reti aziendali e domestiche italiane costituisce pertanto un vettore di attacco privilegiato per campagne mirate o opportunistiche.

Mirai

Mirai non ha bisogno di presentazioni, Nonostante le molteplici azioni globali per renderla innocua, continua a rappresentare una delle minacce più pervasive e adattabili nel panorama delle botnet. Il codice sorgente pubblico e la facilità di personalizzazione consentono ai criminali informatici di riutilizzare vecchie varianti, potenziandole mediante l’integrazione di nuovi exploit, come accaduto nel caso di questa notizia.

Akamai ha pubblicato gli Indicatori di Compromissione (IoC) per aiutare le organizzazioni a individuare e bloccare le attività malevole associate a queste botnet, inclusi indirizzi IP, domini, hash dei file e pattern di traffico osservati durante le campagne di infezione. Gli esperti raccomandano di aggiornare immediatamente i server Wazuh alla versione 4.9.1 o successiva e di monitorare costantemente le fonti di intelligence perché la velocità di propagazione delle botnet e la varietà di vettori di attacco richiedono un approccio difensivo altamente dinamico.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab