Shopping di fine anno, la superficie di rischio si dilata

Siamo nel periodo dell’anno in cui crescono domini ingannevoli, offerte di credenziali rubate nel dark web e attacchi alle piattaforme e‑commerce. I marketplace criminali sono sempre più attrezzati.

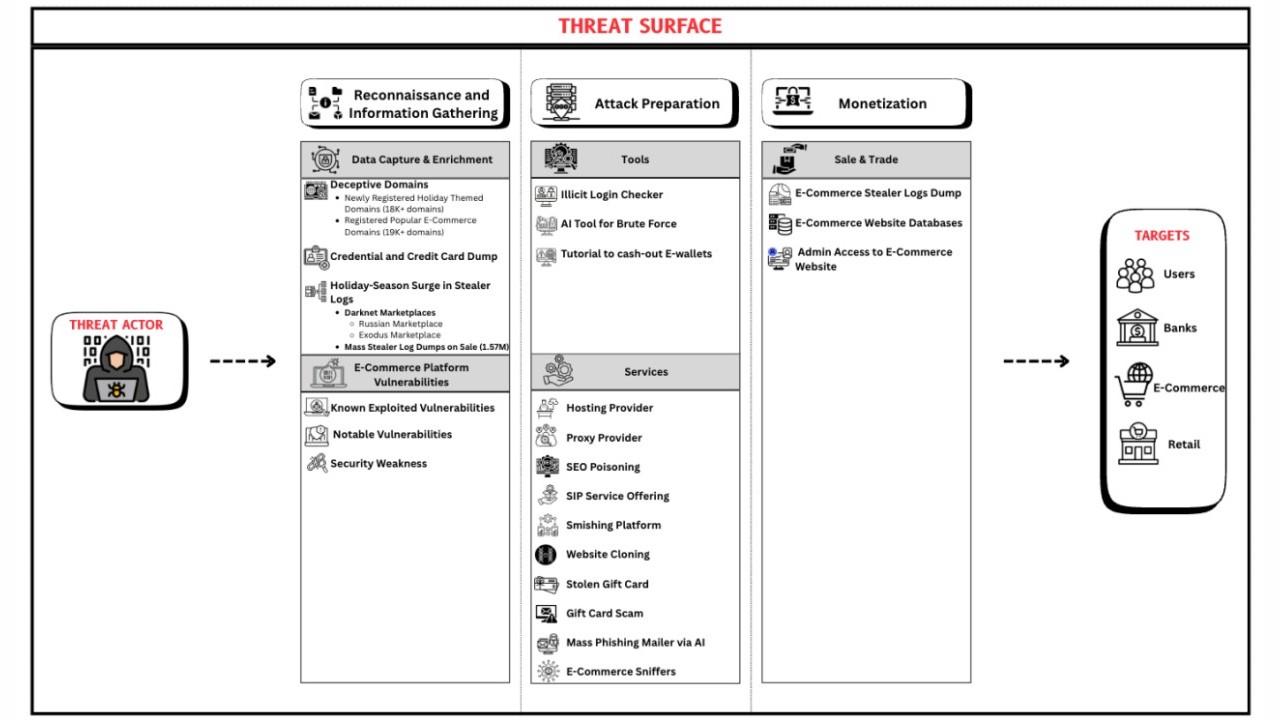

I cyber criminali agiscono più rapidamente, automatizzano maggiormente le operazioni e capitalizzano al massimo l’aumento stagionale delle attività. Le informazioni sono frutto dell’analisi proposta nel nuovo report FortiRecon Cyberthreat Landscape Overview for the 2025 Holiday Season pubblicato dai FortiGuard Labs, focalizzato sui rischi cyber per l’e-commerce. È ben noto che a partire dal Black Friday si moltiplicano i domini ingannevoli a tema festivo, esplodono i volumi di credenziali rubate legate ai principali marketplace e si consolidano arsenali di tool e servizi chiavi in mano che consentono di industrializzare l’intera catena dell’attacco, dalla ricognizione alla monetizzazione finale.

Il fronte degli attaccanti

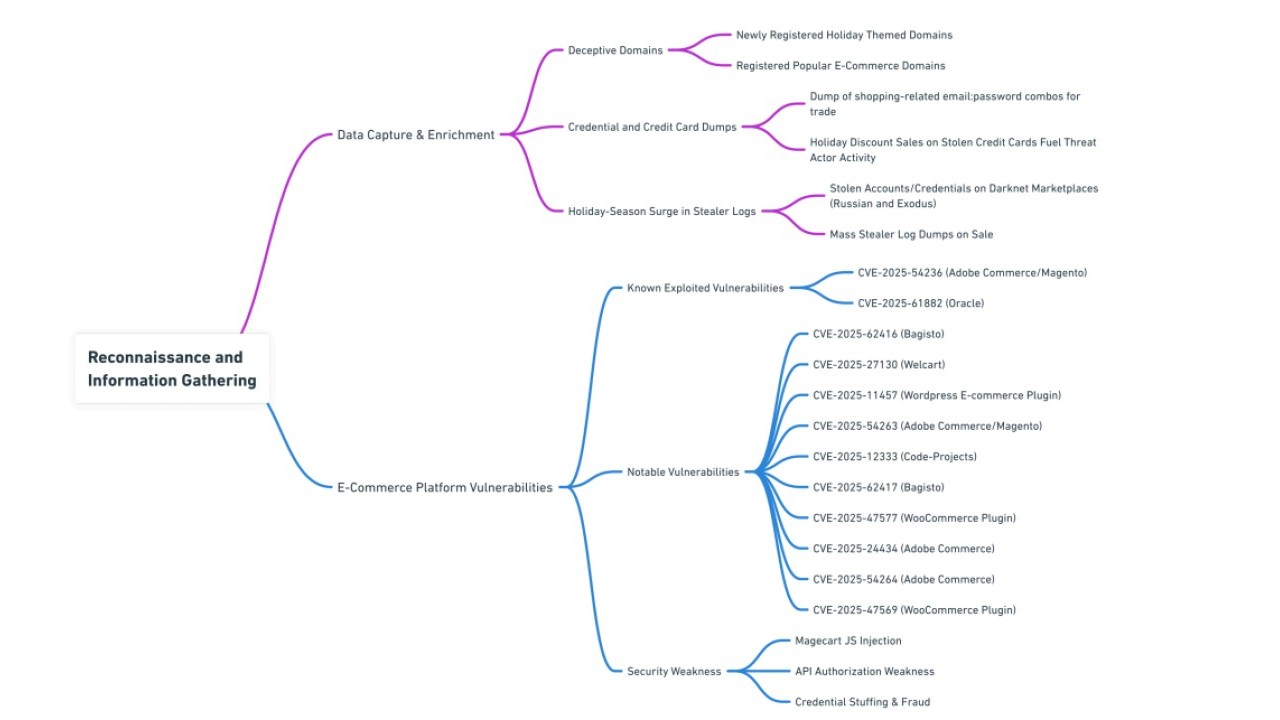

La prima evidenza che emerge dal report è la rapida espansione dell’infrastruttura malevola legata alle festività, visibile soprattutto nell’andamento delle registrazioni di nuovi domini: fra la fine di agosto e la fine di novembre 2025 sono stati identificati oltre 18.000 domini a tema festivo, con parole chiave come Christmas, Black Friday e Flashsale, di cui oltre 750 classificati come malevoli; il resto costituisce un bacino ad alto rischio che può essere attivato in qualunque momento. In parallelo, si è registrata una vera corsa alla registrazione di domini che richiamano i grandi marchi dell’e-commerce: si parla di oltre 19.000 domini popular e-commerce aperti nel periodo in esame, potenzialmente sfruttabili per campagne di phishing, vetrine fraudolente, frodi su gift card o SEO poisoning mirato.

È facile intuire che le vittime designate sono i consumatori frettolosi, già bombardati da annunci e newsletter legittime. Fra i maggiori rischi ci sono i domini fasulli, che spesso differiscono dai legittimi per una singola lettera, e le rodate tecniche di SEO poisoning, che intercettano il traffico organico di chi cerca offerte last minute e promuovono link malevoli fra i primi risultati.

A mietere il maggior numero di vittime sono le credenziali compromesse. Per avere un’idea del volume d’affari che ruota attorno a questo elemento, basti pensare che solo negli ultimi tre mesi sono stati raccolti oltre 1,57 milioni di account relativi ai principali siti di e-commerce all’interno di stealer log venduti e scambiati nei marketplace clandestini. Fra questi figurano credenziali memorizzate nel browser, cookie di sessione e token che consentono di bypassare la MFA. In pratica gli attaccanti possono acquistare pacchetti completi che includono dati di compilazione automatica, fingerprint di sistema e informazioni contestuali per ricreare comportamenti coerenti con quelli dell’utente legittimo. Davanti a queste armi i sistemi antifrode perdono spesso di efficacia.

Il tutto è contestualizzato nell’ambito di un marketplace organizzato ed efficiente, basato su logiche da piattaforma SaaS: per un threat actor è sufficiente selezionare la piattaforma target (per esempio un grande retailer) e acquistare set di credenziali già indicizzate, pronte per campagne di credential stuffing, takeover degli account e transazioni fraudolente concentrate nel periodo di maggior traffico.

Una parte consistente della monetizzazione passa dalla vendita in blocco di dati strutturati e accessi privilegiati ai backend dell’e-commerce. Sui forum del dark web sono proposti database completi di clienti, anche specifici relativi a retailer europei, con centinaia di migliaia di profili clienti in chiaro, oltre ad accessi amministrativi che comprendono credenziali FTP o admin-level per siti di grandi brand per spianare la strada a skimming massivo, esfiltrazione sistematica di dati o l’innesco di ransomware.

Una difesa claudicante

Fortinet sottolinea che ad agevolare le attività del cybercrime sopra descritte sono in primis le vulnerabilità critiche nelle piattaforme di e-commerce e nei loro ecosistemi di plugin e integrazioni. FortiGuard richiama in particolare l’attenzione su falle note quali la CVE-2025-54236 e la CVE-2025-61882. C’è poi una lunga coda di debolezze meno visibili ma altrettanto insidiose sulle piattaforme più diffuse, che aprono a scenari di ogni tipo, che vanno dall’escalation di privilegi all’upload illimitato di file per l’installazione di web shell. È su questo terreno continuano a prosperare i classici skimmer in stile Magecart, che sfruttano injection di JavaScript sui canali più popolari per sottrarre i dati di pagamento direttamente dalle pagine di checkout, spesso senza modificare in modo evidente l’esperienza utente.

La superficie esposta non si limita al codice delle piattaforme: una debolezza sempre più insidiosa è costituita dalle API e dalle integrazioni omnicanale che collegano siti, app mobili, sistemi di fulfillment e servizi “Buy Now, Pay Later”. Secondo FortiGuard, lacune nell’autorizzazione delle API e configurazioni errate dei servizi connessi consentono a chi attacca di manipolare ordini, accedere a dati di account e orchestrare frodi su larga scala, spesso sfruttando la stessa logica di automazione che alimenta il commercio legittimo. Chiudono il quadro i grandi volumi di attacchi automatizzati di credential stuffing e abuso dei circuiti BNPL, classificati come debolezza sistemica a impatto elevato, dove bot e framework specializzati orchestrano tentativi su vasta scala sui principali CMS e piattaforme di vendita.

Dal punto di vista delle aziende, il messaggio centrale del report è che il picco stagionale non rappresenta un’anomalia temporanea, ma la manifestazione più visibile di trend che proseguiranno nel 2026, dalla maturità dei marketplace di stealer log all’uso diffuso di AI nei tool di attacco. Per i CISO e i responsabili e-commerce, questo implica un cambio di prospettiva: il perimetro da difendere non è più solo il sito web o la piattaforma ERP, ma una superficie dinamica che include domini look-alike, catene di supply chain software, API omnicanale e comportamenti degli utenti finali esposti a continui tentativi di social engineering. In questo contesto, misure come l’aggiornamento rigoroso di piattaforme e plugin, la protezione sistematica delle pagine di pagamento, l’uso estensivo di MFA sugli account amministrativi, il monitoraggio dei domini ingannevoli e l’integrazione stretta fra team sicurezza, antifrode e customer care diventano elementi strutturali di resilienza, più che semplici contromisure.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab