Cyber Resilience: le lezioni di una crisi simulata

La Cyber Stability Conference 2025 di Unidir è stata incentrata sulla simulazione di una emergenza cyber internazionale: ecco i suoi risultati più importanti

Lo scorso maggio 2025, l'Institute for Disarmament Research delle Nazioni Unite (Unidir) ha inaugurato la Cyber Week di Ginevra con un esercizio di simulazione di una crisi cyber che ha coinvolto diplomatici, ricercatori di cybersecurity e rappresentanti di vari settori industriali. L'obiettivo era individuare i punti di forza e di debolezza nel modo in cui le crisi cyber vengono gestite a livello internazionale, per produrre una serie di raccomandazioni e best practice utili a tutte le parti potenzialmente coinvolte.

La simulazione riguardava una serie di ipotetiche azioni cyber rivolte verso le infrastrutture critiche di una regione del mondo fittizia - Dystopia - che si è immaginata suddivisa in sei nazioni distinte. Queste avevano caratteristiche di maturità cyber e digitale diverse ma condividevano buona parte delle infrastrutture critiche e IT internazionali, come oggi le nazioni "vere" dipendono dallo stesso gruppo ristretto di cloud e service provider. Lo scenario di crisi immaginato partiva da una banale vulnerabilità cloud che apriva la strada a un attacco a più fasi contro le supply chain digitali, a sottolineare come gli incidenti cyber oggi si possono riverberare tra Stati e infrastrutture sempre più interconnessi.

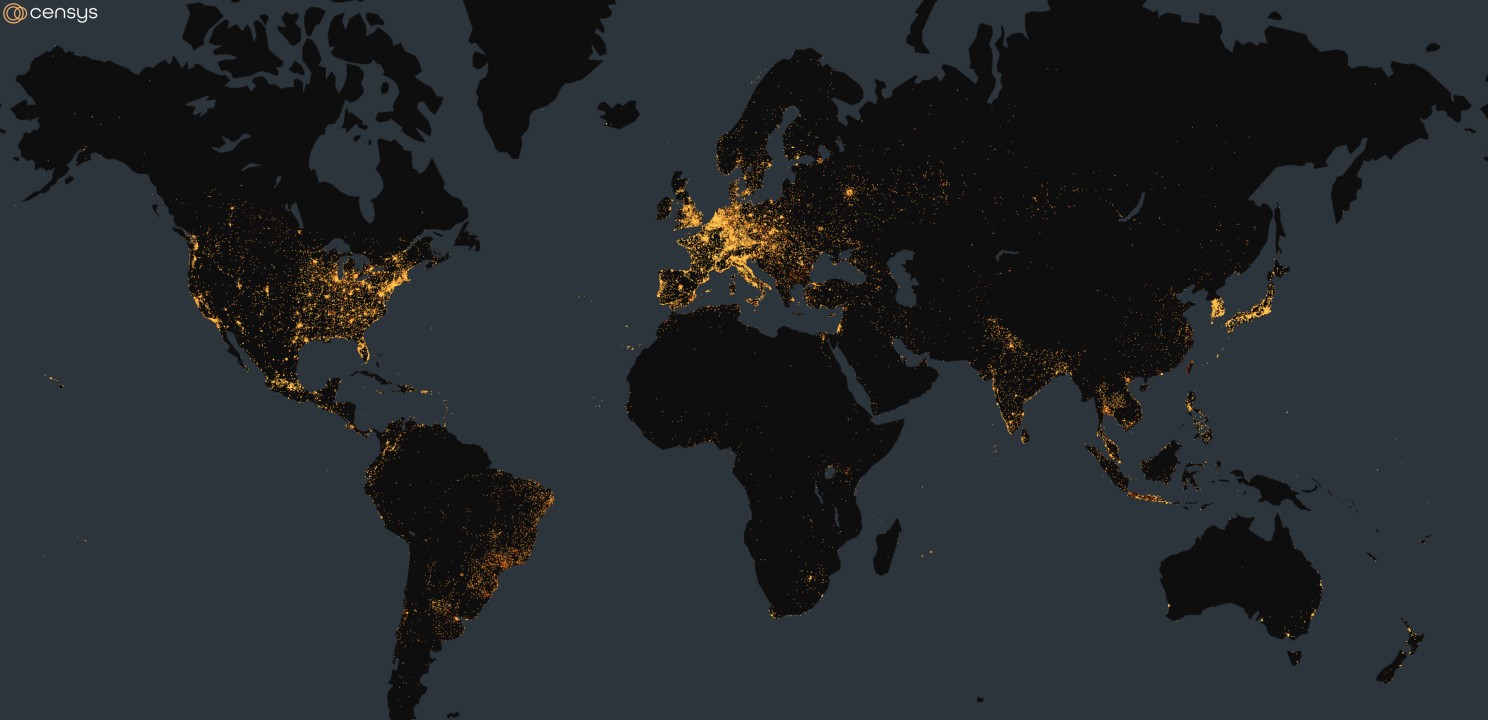

L'analisi della crisi simulata è stata portata avanti in sessioni diverse, ciascuna focalizzata su uno specifico livello del modello ICT Intrusion Pathway delineato proprio da Unidir. Il primo livello è definito "outside the perimeter" e comprende i sistemi, le reti e le sorgenti dati che sono al di fuori del controllo diretto di un'organizzazione. In sostanza, ambienti "esterni" in cui gli autori degli attacchi possono raccogliere informazioni su un obiettivo (in questo caso le infrastrutture critiche) senza interagire con il suo perimetro protetto.

Nello scenario della crisi di Dystopia, è in questo ambito che i threat actor hanno scoperto la vulnerabilità che ha loro permesso di ottenere un accesso non autorizzato ad un ambiente cloud. La prima sessione ha quindi esaminato l'origine e l'evoluzione delle minacce informatiche e delle vulnerabilità negli ambienti ICT. Ha approfondito i rischi posti dalle vulnerabilità ICT non segnalate, dalle dipendenze nelle supply chain del software, dalla manomissione degli aggiornamenti software. Ha toccato anche temi come quale dovrebbe essere il comportamento "cyber-responsabile" da parte degli Stati, le buone pratiche emergenti, gli approcci innovativi per mitigare le minacce ICT ben prima di un breach.

Le conclusioni chiave degli esperti del primo panel sono state diverse. A partire dalla necessità di far comprendere a tutti gli stakeholder che la cybersecurity è un investimento strategico: una priorità di sicurezza nazionale che deve essere integrata il prima possibile nelle strategie e nelle legislazioni di tutte le nazioni. Con un proporzionale investimento in persone e skill, a tutti i livelli.

Un altro grande tema, più concreto, riguarda le vulnerability disclosure. Il ruolo dei ricercatori di cybersecurity nel rilevare le vulnerabilità ICT è fondamentale, tanto che sarebbe necessario definire precise procedure di tutela legale per chi lo fa in maniera responsabile. Non sempre comunicare la scoperta di una vulnerabilità al relativo vendor è la strada migliore, o comunque che tuteli maggiormente chi fa la disclosure, e per questo potrebbe essere più utile usare come intermediari organizzazioni indipendenti come i CERT nazionali.

Resta la constatazione che la vulnerability disclosure è un processo che vede sempre molti attori coinvolti e in cui servirebbe quindi un approccio collettivo. Che però è spesso difficile da attuare per mancanza di fiducia reciproca, tensioni geopolitiche, paura di subire un danno reputazionale. Definire punti di contatto indipendenti e precisamente individuati potrebbe aiutare, secondo Unidir, a snellire questo processo e a renderlo più efficace in ottica di prevenzione delle crisi cyber.

Unidir segnala anche l'importanza di mappare proattivamente le dipendenze delle supply chain software/hardware per comprendere meglio le vulnerabilità dei sistemi critici e non critici. Questo certamente aiuterebbe nella gestione - e nella prevenzione - delle crisi cyber ma non è semplice: le dipendenze da tracciare sono complesse, riguardano prodotti e servizi digitali forniti da attori che operano in Stati diversi e che non hanno tutti la stessa capacità tecnica di individuare le vulnerabilità potenzialmente pericolose.

E mancano anche qui approcci normativi comuni, anche se Unidir ha definito alcuni framework per il comportamento "responsabile" delle nazioni in campo cybersecurity e supply chain security. Framework che però al momento hanno un'efficacia limitata, dato che l'adesione da parte delle singole nazioni è solo volontaria. Esistono però norme meno globali che toccano gli stessi argomenti.

Resta comunque un dato di fatto che servono approcci strategici alla sicurezza delle supply chain digitali, in particolare per ridurre la loro frammentazione attraverso linee guida e standard coerenti per una cybersecurity che sia più "by design" di come è ora. I vari panel di Unidir però mettono anche in evidenza una necessità che non è proprio da cybersecurity "dura e pura": nella protezione delle infrastrutture critiche va data priorità alla disponibilità dei sistemi, per garantire la continuità delle operazioni critiche e dei servizi essenziali anche durante le crisi.

In questo articolo abbiamo parlato di: ICT Intrusion Pathway, Crisi cyber, Cybersecurity, Infrastrutture critiche, Supply chain digitali, Threat actor, Vulnerability disclosure,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab