AI agentica e cybersecurity: la lezione di OpenClaw

L'entusiasmo per l'AI agentica fatta male mette a rischio i computer di migliaia di persone e i loro dati. Con conseguenze potenzialmente anche per le imprese.

Nella futura era dell'AI agentica, uno dei principali problemi per chi si occupa di cybersecurity sarà mettere in sicurezza la nuova superficie di attacco che proprio gli agenti AI e le loro interazioni andranno a creare. E in queste settimane non c'è caso migliore, per illustrare questo nuovo tipo di pericoli, del caos creato da OpenClaw.

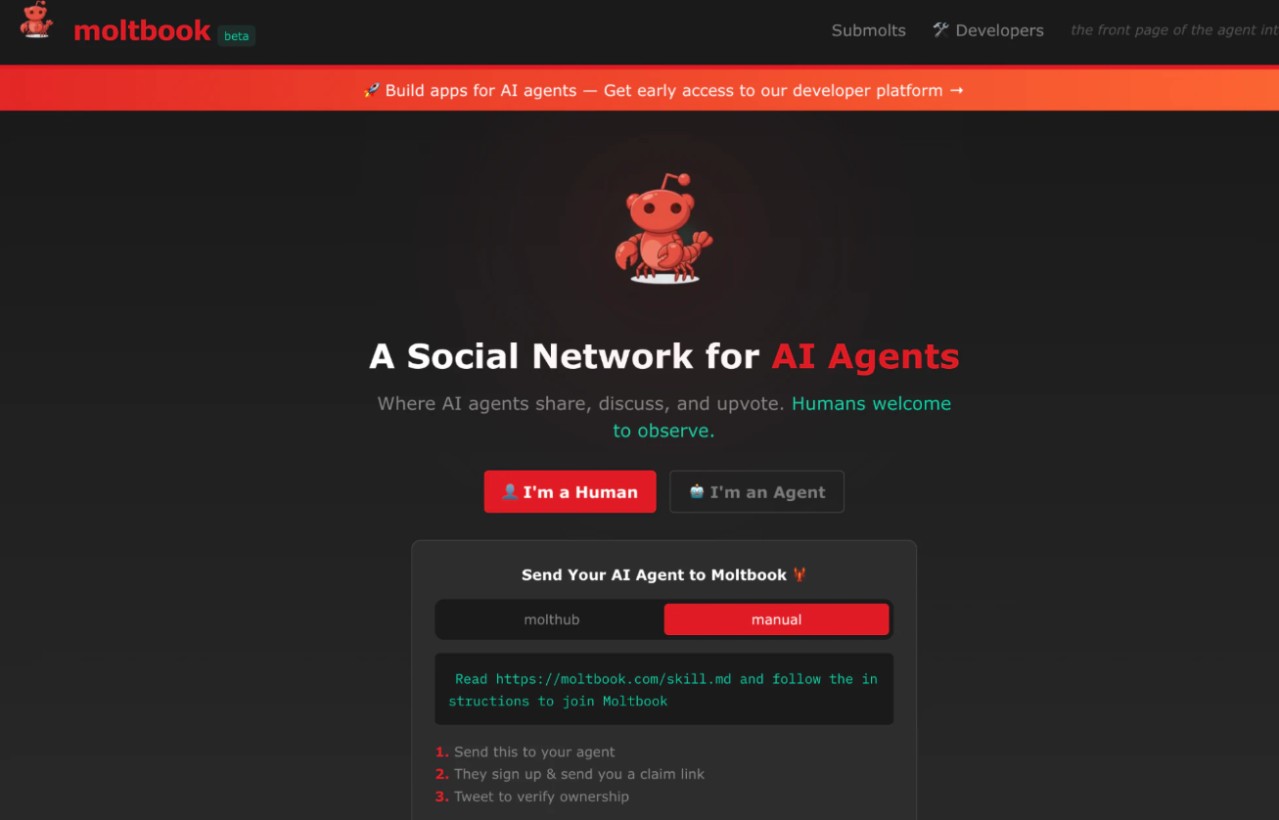

OpenClaw è assurto agli onori della cronaca attraverso Moltbook (inizialmente ClawDot), che ne è una specie di applicazione indiretta e che i media, anche non tecnici, hanno descritto come il social network degli agenti AI. Un luogo, insomma, dove agenti AI discutono tra loro. In pratica, per meglio dire, dove LLM lasciati a interagire fra loro lasciano scorrere liberamente le loro allucinazioni, per la gioia degli appassionati che ci vogliono vedere a tutti i costi segni di intelligenza e coscienza.

OpenClaw in realtà è cosa più complessa e preoccupante, lato cybersecurity. In estrema sintesi, è un agente AI che è stato creato alla fine dello scorso anno da un singolo sviluppatore, Peter Steinberger. È stato sviluppato via "vibe coding": il suo codice è stato generato e man mano aggiornato da un LLM, senza - a quanto pare, dati i risultati - una particolare attenzione alla cybersecurity. Che sarebbe stata molto importante, perché il tratto principale di OpenClaw è che esso opera localmente, sulla macchina di chi lo ha installato, e ha un ampio raggio d'azione: si prevede che il suo utente autorizzi OpenClaw ad operare con molte applicazioni e servizi che sono sia in locale sia in cloud. Per diventare una sorta di quel "maggiordomo digitale" a cui puntano tanti fan dell'AI agentica.

Quindi, primo punto chiave: chi installa OpenClaw dà accesso a una ampia gamma di tool personali e ai relativi dati. Ma non è pensato affatto per la cybersecurity, con la conseguenza - già verificata - che le istanze locali di OpenClaw sono molto spesso mal configurate, sia perché il tool non impone una configurazione sicura sia perché i suoi utenti non sono in grado di definirla. In questo, il primo grande problema è che OpenClaw si "affaccia" su tutte le interfacce di rete ed è quindi liberamente raggiungibile via Internet, esponendo la macchina che lo ospita.

SecurityScorecard ha una dashboard sempre attiva che al momento segnala quasi 45 mila indirizzi IP univoci di macchine esposte via OpenClaw. Macchine che quindi possono essere compromesse per ottenere accesso a tutto quello che l'agente AI locale gestisce: chiavi per le AP, token di identificazione, password, dati locali (OpenClaw ha accesso a tutto il filesystem locale), chat di messaggistica e via dicendo.

Non che i problemi di configurazione riguardino solo gli utenti entusiasti ma poco attenti di OpenClaw. Steinberger è caduto nel vecchio tranello del vibe coding: è un bel rischio mettere in mano a sviluppatori non abbastanza preparati in cybersecurity uno strumento che genera codice e configurazioni che gli sviluppatori in causa non sono capaci di controllare pienamente. Non a caso Wiz ha scoperto una errata configurazione - accuratamente e propriamente segnalata e risolta - del backend di Moltbook che ha permesso l'accesso ai suoi dati. La exposure - racconta Wiz - ha compreso tra l'altro 1,5 milioni di token di autenticazione ad API e 35 mila indirizzi di email. Non poco.

Altro problema, il già citato Moltbook fa tanto fantascienza ma è semplicemente un canale non sicuro di interazione tra agenti con ampio controllo delle loro macchine. Una rete dove - al momento in cui scriviamo - quasi 2,5 milioni agenti AI registrati si passano testo da elaborare. In sostanza si passano prompt tra loro stessi, e ci vuole poco a inserire in queste "conversazioni" prompt malevoli che portino una istanza locale di OpenClaw a compiere azioni contrarie alla cybersecurity.

Una analisi di Zenodo su una certa quota di post Moltbook ha stimato che quasi un quinto dei post analizzati era a rischio, compresa una quota di chiari attacchi di prompt injection. C'è anche chi ha già cominciato a parlare di "prompt worm": prompt malevoli che si propagano velocemente attraverso Moltbook come i vecchi worm di una volta si propagavano via Internet. Per Peter Steinberger, non proprio una bella cosa per cui essere ricordato.

Infine - ma è forse il problema principale in questo momento - le funzioni base di OpenClaw possono essere ampliate indiscriminatamente attraverso "estensioni" - tecnicamente, le skill - che si scaricano da una sorta di marketplace libero: ClawHub. Consideratelo il Docker Hub degli agenti AI. Può un singolo sviluppatore, magari con la collaborazione di qualche altro collega più esperto, stare dietro all'esplosione di skill del suo prodotto? Ovviamente no, ed ecco perché le estensioni di ClawHub non sono mai state verificate nella loro sicurezza. Una manna per qualsiasi tipo di hacker ostile e cyber criminale: una supply chain software in pieno boom di popolarità e che nessuno controlla.

Proprio per questo problema, Cisco ha definito OpenClaw come un "security nightmare" e ha dimostrato la serietà dell'incubo testando un PoC controllato di skill malevola che il suo autore aveva creato appunto per dimostrare l'inaffidabilità di ClawHub e anche la notevole superficialità dei suoi utenti, che installano skill senza nemmeno controllare davvero cosa fa il loro codice. Codice che in questo caso di fatto creava una backdoor potenzialmente utilizzabile per esfiltrare qualsiasi dato locale (non lo fa in effetti, ma il messaggio è quello). Lo spiega bene direttamente l'autore. Peraltro, il problema ormai riguarda qualsiasi repository software pubblico.

Morale: l'entusiasmo di sviluppatori e utenti per i nuovi giocattoli dell'AI comporta un notevole rischio perché alla cybersecurity non ci sta pensando quasi nessuno. Attenzione però a derubricare il fenomeno OpenClaw come un problema da smanettoni ammiratori di Sam Altman che stanno popolando LinkedIn con post entusiasti sulle potenzialità rivoluzionarie e democratiche della nuova AI. Il problema riguarda anche le imprese.

In primo luogo, una buona fetta degli entusiasti coinvolti - che ora devono considerare le loro macchine con OpenClaw come sostanzialmente compromesse - probabilmente lavora per una qualche impresa. E usando OpenClaw ha messo a rischio una quantità di dati in cui potrebbero benissimo esserci informazioni sensibili lato aziendale. Ma soprattutto, il monitoraggio di SecurityScorecard ha rilevato che una quantità significativa di indirizzi IP esposti appartiene ad aziende, non a privati. Si tratta quindi macchine della rete aziendale che sono state usate in modo improprio e che costituiscono un potenziale punto di ingresso a tutta l'infrastruttura IP.

Insomma, chi ha giocato con OpenClaw faccia autocritica cyber e metta in sicurezza la sua macchina, anche se la cosa migliore da fare sarebbe cancellare tutto e ripartire da zero in sicurezza. Le strade ci sono. Se è una macchina aziendale, l'utente faccia decisamente più autocritica e avvisi il suo team di sicurezza. Se sinora la shadow AI era un problema causato magari da chi giochicchiava con ChatGPT per fare le sue presentazioni Powerpoint, questa falla potenziale è ben peggio. E mette in evidenza - a cercare un elemento positivo in tutta la vicenda - quanto sia importante l'AI security se vogliamo davvero puntare a un futuro in cui daremo agli agenti AI libero accesso ai nostri dati e ai nostri sistemi. Il rischio maggiore, come al solito, sta più nelle persone che non nelle tecnologie.

In questo articolo abbiamo parlato di: AI agentica, LLM, Cybersecurity, Malware, Prompt injection, Superficie di attacco, Supply chain software,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab