GenAI e cloud, aumentano i rischi

Nel 2025 raddoppiano le violazioni di policy legate alla GenAI, il phishing colpisce ancora 87 utenti su 10.000 e il 60% degli insider threat passa dal cloud personale.

Nel 2025 i tentativi di condividere dati sensibili con le GenAI sono stati mediamente 223 per organizzazione e hanno comportato un raddoppio delle violazioni di policy rispetto al 2024. Gli utenti che hanno cliccato su link di phishing si sono riconfermati 87 ogni 10.000 al mese (-27% rispetto all’anno precedente) e il 60% degli incidenti di insider threat coinvolge app cloud personali. È la fotografia scattata dal Cloud and Threat Report 2026 di Netskope Threat Labs, basato sui comportamenti di milioni di utenti aziendali nel periodo incluso fra ottobre 2024 e ottobre 2025.

Il quadro che emerge è quello di un rischio cumulativo: ai problemi preesistenti di phishing, malware e abuso dei servizi cloud, nell’ultimo anno si è sommata una nuova fascia di esposizione alimentata da Shadow AI, agentic AI, browser AI e API LLM, che amplificano sia la superficie d’attacco sia il potenziale danno derivante da errori umani e da configurazioni deboli.

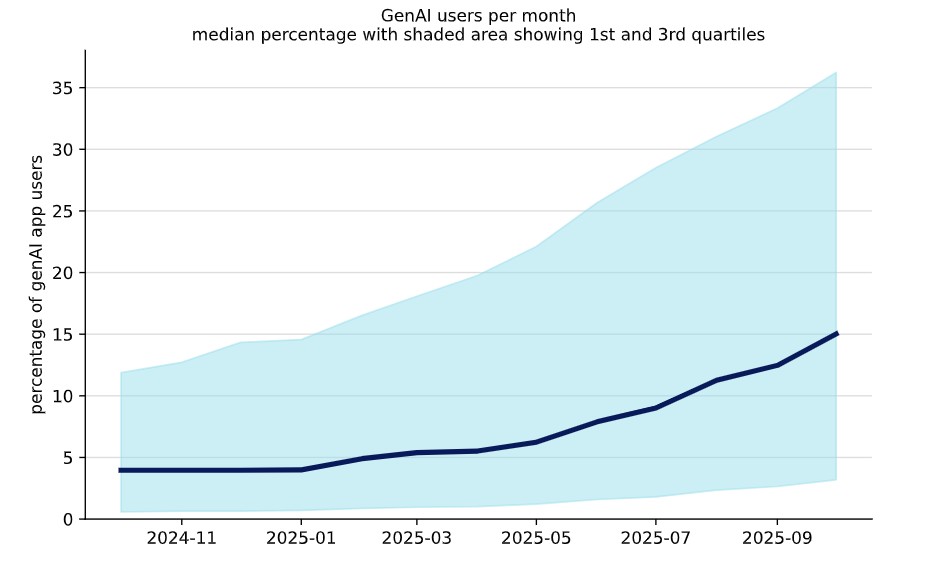

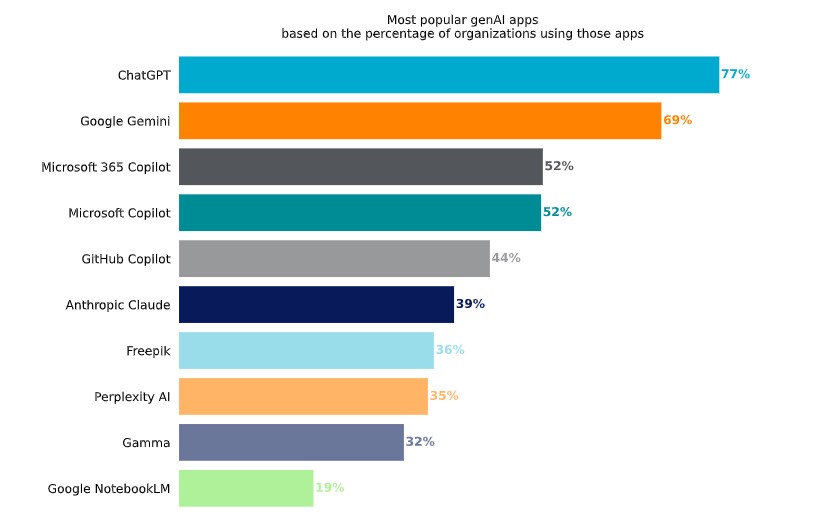

Il primo elemento di discontinuità rispetto ai report degli anni precedenti è la crescita dell’uso di SaaS GenAI: nel 2025, la percentuale di dipendenti che usa strumenti di GenAI su base mensile è triplicata, fino a raggiungere il 15%, mentre il numero di prompt inviati alle applicazioni AI è salito di sei volte (da una media di 3.000 a 18.000 prompt al mese per organizzazione, con il 25% che supera i 70.000 prompt mensili). Parallelamente, il numero di strumenti di GenAI monitorati da Netskope è quintuplicato, oltrepassando quota 1.600: significa che c’è una superficie di rischio sempre più frammentata e difficile da governare.

In questa dinamica si inserisce il fenomeno dello Shadow AI. Il 47% degli utenti AI continua a usare account personali sul lavoro (in calo rispetto al 78% dell’anno precedente), impedendo ai team di sicurezza di monitorare e mettere in sicurezza i flussi di dati che transitano fra documenti aziendali, prompt e repository personali. L’uso di account gestiti dalle aziende è comunque cresciuto dal 25% al 62%, ma resta una quota di utenti che alterna account personali e aziendali (dal 4% al 9%).

La conseguenza più evidente è il sopraccitato aumento delle violazioni di policy dati legate alla GenAI. Il report evidenzia che, nell’azienda media ci sono 223 incidenti di policy GenAI al mese e il 3% degli utenti AI coinvolti; se però si prende in considerazione il 25% di aziende più critiche per numero di violazioni, la media schizza a 2.100 incidenti mensili e al 13% degli utenti GenAI. Si tratta in buona parte di esposizione di codice sorgente (42%), dati regolamentati (32%) e proprietà intellettuale (16%).

Inoltre, Netskope fa notare che i dati riguardano solo gli incidenti rilevati, quando il 50% delle organizzazioni non ha ancora attuato policy e strumenti in grado di rilevare i data leak verso modelli e servizi AI. Pertanto, il risultato è che il rischio reale è più elevato di quanto non raccontino i soli incidenti osservati.

Oltre agli strumenti SaaS di genAI, il report pone l’accento sulle tecnologie emergenti che trasformano l’AI in un motore operativo integrato nei flussi aziendali. Si parla di Browser AI, estensioni MCP e agentic AI, che introducono agenti capaci di eseguire azioni autonome su risorse interne ed esterne, connessi tanto a dati locali quanto a servizi cloud. In questo modello, l’AI non si limita più a generare contenuti a richiesta, ma diventa un attore che legge, scrive, collega applicazioni e orchestrazioni, ampliando sensibilmente la superficie di attacco.

Sul fronte delle piattaforme enterprise, un terzo delle organizzazioni utilizza servizi OpenAI via Azure, il 27% adotta Amazon Bedrock e il 10% fa leva su Google Vertex AI, con tassi di crescita significativi: utenti e traffico Bedrock triplicati, utenti Vertex AI aumentati di sei volte e traffico decuplicato. Parallelamente, si consolida un uso massiccio di API LLM: il 70% delle organizzazioni si collega ad api.openai.com, il 54% utilizza le API di AssemblyAI per funzioni audio e speech-to-text, il 30% integra i modelli Anthropic per attività a forte componente di ragionamento.

Questa transizione verso workflow API-driven e agenti autonomi sposta la discussione dalla sola protezione dei browser al controllo dell’intera filiera applicativa. Gli agenti possono inviare grandi volumi di dati verso sistemi esterni in modo rapido e automatico, amplificando non solo il rischio di esfiltrazione accidentale, ma anche il potenziale impatto di un insider malevolo o di un prompt injection che sfrutti permessi troppo ampi. Netskope sottolinea come il non determinismo dei sistemi LLM e la possibilità di concatenare più azioni autonome rendano più probabile l’insorgere di danni non previsti.

Le minacce tradizionali

Il report ricorda poi che le minacce tradizionali legate all’uso di app cloud personali restano centrali nella dinamica degli insider threat. Netskope rileva che il 60% degli incidenti di minaccia interna coinvolge istanze di applicazioni cloud personali, spesso usate dai dipendenti per comodità, collaborazione o come veicolo di accesso a strumenti AI non autorizzati. In molti casi, si tratta degli stessi tipi di dati visti nei flussi verso la GenAI: contenuti regolamentati, proprietà intellettuale, codice sorgente e credenziali che escono dall’ambiente gestito per confluire in account privati.

Nell’ultimo anno, la percentuale di utenti che ha caricato dati su app cloud personali è aumentata del 21%, raggiungendo mensilmente il 31% dei dipendenti per azienda: più del doppio rispetto a chi interagisce con strumenti AI (15%). L’analisi dei dati di violazione nelle app personali mostra che il 54% degli incidenti riguarda dati regolamentati, il 22% proprietà intellettuale, il 15% codice e l’8% password e chiavi API. Google Drive risulta l’app maggiormente sottoposta a controlli in tempo reale (43% delle aziende), seguita da Gmail (31%), OneDrive (28%) e dalla versione personale di ChatGPT (28%).

Sul fronte delle minacce esterne, il report conferma che il phishing resta un asse strategico per gli attaccanti, pur registrando un calo nella suscettibilità degli utenti. I click su link di phishing sono scesi da 119 a 87 ogni 10.000 utenti in un anno (–27%), ma il volume assoluto resta elevato e sufficiente a mantenere il phishing tra le principali vie di accesso iniziale alle reti aziendali. Con lo spostamento di processi e dati verso il cloud, il furto delle credenziali per applicazioni SaaS e servizi cloud è diventato una delle strade più efficienti per compromettere un’organizzazione.

Microsoft è il brand più imitato, seguito da Hotmail e DocuSign. Al di fuori del cloud, il 23% delle campagne che generano click si concentra su credenziali bancarie e il 21% su credenziali governative.

Il report evidenzia inoltre la deriva verso forme di phishing sempre più tecniche, come l’abuso del consenso OAuth, in cui l’utente viene indotto ad autorizzare applicazioni cloud malevole, bypassando l’MFA. In parallelo, l’uso combinato di kit per il dirottamento di sessione e di AI per generare esche più credibili rende meno efficace una difesa basata unicamente su formazione degli utenti e filtri email. Netskope suggerisce un approccio che tratti l’identità come nuovo perimetro e che affianchi alla MFA il monitoraggio continuo della sessione, la protezione dei token e la rilevazione di accessi anomali.

L’altro asse consolidato della minaccia è il malware, che continua a sfruttare canali e servizi in cui gli utenti ripongono un livello elevato di fiducia. GitHub resta il servizio più abusato: il 12% delle organizzazioni rileva ogni mese esposizione dei dipendenti a file infetti distribuiti tramite questa piattaforma, seguito da Microsoft OneDrive (10%) e Google Drive (5,8%). La strategia è chiara: usare l’onnipresenza di questi strumenti nelle attività di collaborazione e sviluppo per veicolare payload dannosi prima che i provider riescano a individuarli e rimuoverli.

Sul web, le campagne di malware si sono spostate da file scaricabili facilmente riconoscibili a componenti dinamici e ingannevoli: iniezioni basate su iframe, fake uploader che imitano interfacce di download legittime e pagine di fake CAPTCHA che inducono l’utente ad abilitare script o a superare protezioni del browser. Il report richiama inoltre l’attenzione sull’emergere di malware assistito da LLM, in cui i modelli vengono usati per generare codice malevolo adattabile e per automatizzare l’offuscamento, con un’accelerazione dei cicli di sviluppo e una maggiore capacità di elusione dei controlli tradizionali.

Netskope inserisce questo fenomeno nella più ampia categoria degli attacchi alla supply chain software, che sempre più spesso prendono di mira registry di pacchetti e integrazioni SaaS‑to‑SaaS anziché limitarsi agli aggiornamenti di software tradizionale.

In questo articolo abbiamo parlato di: Cloud Security, Data Leak, GenAI, Insider Threat, LLM, Malware, Phishing,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab