APT russo sfrutta un bug Office per spiare l’Europa

Un APT russo ha sfruttato una vulnerabilità zero‑day di Microsoft Office per colpire Difesa, diplomazia e trasporti marittimi in Europa. L’attacco combinava spear phishing mirato, loader multistadio e server di comando e controllo su cloud.

Una campagna di spionaggio condotta dal gruppo APT28, sponsorizzato dallo Stato russo, ha preso di mira istituzioni militari e governative europee. L’attività ha coinvolto Polonia, Slovenia, Turchia, Grecia, Emirati Arabi Uniti e Ucraina, con una serie di attacchi concentrati in pochi giorni. I threat actor hanno sfruttato una vulnerabilità di Microsoft Office prima di 24 ore dalla sua divulgazione pubblica.

Secondo la ricerca di Trellix, l’operazione attribuita ad APT28 (noto anche come Fancy Bear) e di conseguenza all’intelligence militare russa GRU, è consistita in una campagna di spear phishing che si è sviluppata nell’arco di 72 ore, tra il 28 e il 30 gennaio 2026, durante le quali sono state inviate email verso vittime attentamente selezionate in nove Paesi dell’Europa orientale. I target erano Ministeri della Difesa (40% degli obiettivi), operatori di trasporto e logistica (35%) e rappresentanze diplomatiche e la credibilità dei messaggi era data dal fatto che provenivano da account governativi reali, ma compromessi, di diversi Paesi, fra cui Romania, Bolivia e Ucraina. Queste scelte collocano la campagna nel quadro più ampio delle tensioni geopolitiche.

L’allegato di Office sfruttava la vulnerabilità CVE‑2026‑21509, che consente di aggirare le protezioni di sicurezza e di eseguire oggetti OLE incorporati senza fare uso di macro o di ulteriori azioni dell’utente. Quando la vittima apre il documento, l’exploit si attiva in modo automatico e usa il protocollo WebDAV per contattare i server controllati dagli attaccanti, da cui scarica i componenti successivi della catena di infezione. Come accennato in apertura, un aspetto di interesse della campagna è che APT28 è riuscito a trasformare il bug in un’arma operativa entro un giorno dalla disclosure.

La catena di infezione

La catena di infezione

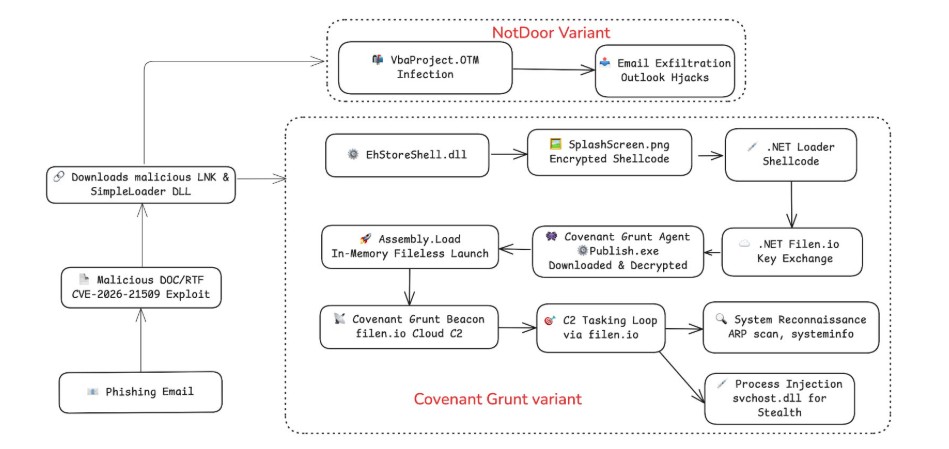

Dopo la fase di exploit, la campagna entra nel vivo con il download di un collegamento LNK malevolo e di una DLL che funge da primo loader. Questo componente stabilisce le basi per una catena multi‑stadio particolarmente articolata, che può evolvere in due direzioni: attivare una backdoor per Microsoft Outlook basata su macro VBA, chiamata NotDoor, oppure caricare un impianto C++ personalizzato chiamato BeardShell. In entrambe le varianti, l’obiettivo è riuscire a eseguire in memoria codice controllato dagli attaccanti, riducendo le tracce su disco e aumentando le possibilità di eludere le analisi forensi più superficiali.

Il loader, soprannominato SimpleLoader, utilizza in modo esteso la cifratura XOR per proteggere i propri componenti interni e i payload incorporati, che possono essere decifrati solo tramite una chiave a rotazione a 76 caratteri. Una volta in esecuzione, SimpleLoader scrive tre file sul disco e prepara l’ambiente per l’impianto successivo, che viene caricato nella memoria di processi legittimi, così da rendere più difficile la detection.

La persistenza sul sistema si ottiene combinando hijacking di componenti COM e attività pianificate. Il malware dirotta un oggetto COM per fare in modo che il codice malevolo venga caricato insieme ai normali componenti di sistema e crea un’attività schedulata temporanea, soprannominata OneDriveHealth, per riavviare explorer.exe così da caricare la DLL malevola ed eliminare le tracce più evidenti. Una volta che l’impianto viene iniettato in explorer.exe, entra in gioco la backdoor BeardShell, che finisce per confondersi con il normale flusso operativo della macchina compromessa.

È proprio BeardShell il cuore della campagna di spionaggio. Ha funzionalità avanzate di comunicazione, anti‑analisi e gestione dei comandi: esegue controlli per evitare sandbox e ambienti di ricerca, decifra in tempo reale le stringhe sensibili e risolve dinamicamente le API di Windows di cui ha bisogno, così da ridurre al minimo gli indicatori statici rilevabili. Una parte cruciale del suo funzionamento è legata a un file PNG apparentemente innocuo, che nasconde al suo interno un loader, a conferma del livello di cura investito nei meccanismi di offuscamento.

Per i server di comando e controllo, APT28 sfrutta la piattaforma di cloud storage filen.io, che è un servizio legittimo con canale cifrato e perfettamente in linea con il traffico HTTPS atteso in un contesto enterprise. Il payload derivato dal PNG negozia lo scambio di chiavi con l’infrastruttura su filen.io e utilizza questo canale per trasferire comandi e dati, nascondendosi dietro flussi che difficilmente vengono bloccati senza un’analisi comportamentale accurata, aumentando in modo significativo la resilienza dell’operazione.

L’indagine di Trellix evidenzia l’impiego di altri impianti e framework, tra cui la backdoor Outlook NotDoor e il framework Covenant, già osservati in precedenti attività dello stesso APT. Le campagne recenti di Fancy Bear verso organizzazioni europee hanno infatti messo al centro l’abuso dei sistemi email per mantenere l’accesso alle reti compromesse, sfruttando macro e componenti di Outlook come veicolo di persistenza. La sovrapposizione di codice, l’infrastruttura condivisa e la coerenza delle vittime col profilo storico del gruppo rafforzano ulteriormente l’attribuzione.

Complessivamente, queste novità si inseriscono in continuità con il profilo operativo di APT28, ma alzano ulteriormente l’asticella: la nuova campagna integra un exploit appena divulgato, una catena di loader stratificati, una backdoor su Outlook e un’infrastruttura C2 appoggiata a un servizio di storage cifrato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab