AI e cybercrime: dai deepfake ai droni con esplosivo

Europol, UNICRI e Trend Micro hanno pubblicato una ricerca sulle minacce presenti e future legate all’Intelligenza Artificiale.

Si parla spesso di Intelligenza Artificiale applicata ai sistemi di threat intelligence e come arma per la prevenzione e la detection dei cyber attacchi. Purtroppo la stessa AI è impiegata dai cyber criminali per le loro attività illegali. A fare il punto è il report “Malicious Uses and Abuses of Artificial Intelligence”, realizzato da Europol, United Nations Interregional Crime and Justice Research Institute (UNICRI) e Trend Micro.

Quello che emerge è che la gamma di possibili applicazioni dell'AI è talmente ampia da avvantaggiare non solo le imprese, ma anche i malintenzionati.

Gli scenari sono variegati. La matrice di tutto è il CaaS, Crime-as-a-Service. È un passaggio importante perché non tutti i cyber criminali dispongono delle competenze e delle finanze necessarie per sfruttare l'AI a proprio vantaggio. Tuttavia, la diffusione del CaaS ha abbattuto la barriera d'ingresso per l'accesso all'AI riducendone i costi e le competenze tecniche necessaire.

Ne segue che sono sempre di più i criminali informatici che possono sfruttare l'IA per facilitare e migliorare i loro attacchi massimizzando le opportunità di profitto in un tempo più breve, attingendo a un maggior numero di vittime e creando modelli di business criminali più innovativi. Il tutto riducendo il rischio di essere scoperti.

Il report fa una distinzione fra tra usi dannosi e abusi dell'IA. Gli "usi dannosi dell'AI" si riferiscono ai casi in cui i criminali sfruttano sistemi di Intelligenza Artificiale per promuovere i propri obiettivi di attacco, ad esempio utilizzando il machine learning per automatizzare gli attacchi informatici e migliorare il malware. Gli "abusi" invece si riferiscono ai casi in cui i criminali potrebbero tentare di attaccare e sfruttare i sistemi di Intelligenza Artificiale esistenti per bucarli o aggirarli, ad esempio hackerando gli assistenti domestici intelligenti.

Il report fa una distinzione fra tra usi dannosi e abusi dell'IA. Gli "usi dannosi dell'AI" si riferiscono ai casi in cui i criminali sfruttano sistemi di Intelligenza Artificiale per promuovere i propri obiettivi di attacco, ad esempio utilizzando il machine learning per automatizzare gli attacchi informatici e migliorare il malware. Gli "abusi" invece si riferiscono ai casi in cui i criminali potrebbero tentare di attaccare e sfruttare i sistemi di Intelligenza Artificiale esistenti per bucarli o aggirarli, ad esempio hackerando gli assistenti domestici intelligenti.

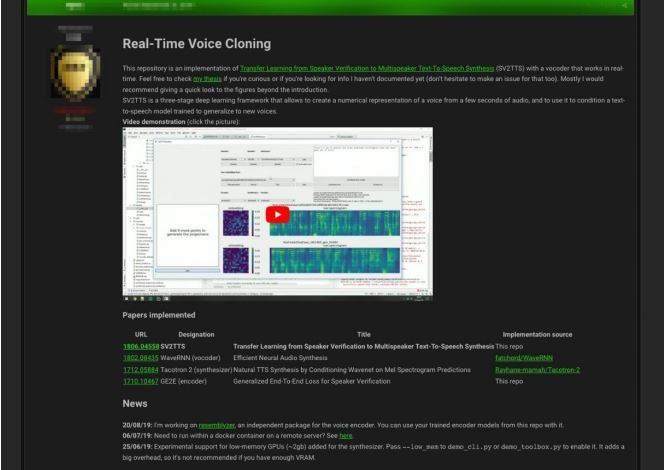

Uno degli abusi più popolari dell'IA sono i deepfake. Consistono nell'impiego di tecniche di Intelligenza Artificiale per creare o manipolare contenuti audio e visivi affinché questi appaiano autentici. Una combinazione di deep learning e fake media, i deepfake sono perfettamente adatti per l'uso nelle campagne di disinformazione. A causa dell'ampio uso di Internet e dei social media, i deepfake possono raggiungere milioni di individui in diverse parti del mondo a velocità senza precedenti.

Un altro scenario di abuso è l'impiego dell'AI per indovinare le password degli utenti. Con l'uso di reti neurali e GAN (Generative Adversarial Network) i criminali informatici possono analizzare vasti set di dati e generare variazioni di password in funzione di modelli statistici.

Una tendenza emergente è quella di abusare dell'IA per imitare il comportamento umano. Ad esempio, è possibile ingannare con successo i sistemi di rilevamento dei bot sulle piattaforme di social media come Spotify e Instagram, imitando modelli di utilizzo simili a quelli umani. Sfruttando questa tecnica, i criminali informatici possono monetizzare il sistema per la generazione di flussi di traffico fraudolenti.

Una tendenza emergente è quella di abusare dell'IA per imitare il comportamento umano. Ad esempio, è possibile ingannare con successo i sistemi di rilevamento dei bot sulle piattaforme di social media come Spotify e Instagram, imitando modelli di utilizzo simili a quelli umani. Sfruttando questa tecnica, i criminali informatici possono monetizzare il sistema per la generazione di flussi di traffico fraudolenti.

Passiamo a una categoria in forte crescita: l'hacking supportato dall'Intelligenza Artificiale. I criminali informatici stanno armando con l'AI i framework per hackerare gli host vulnerabili e stanno sfruttando tecniche di gamification per migliorare le prestazioni di hacking dei modelli neurali.

È altamente probabile che in un futuro non lontano i criminali informatici sfruttino l'AI con l'obiettivo di ampliare la portata e la scala dei loro attacchi, eludere i sistemi di rilevamento e abusare dell'IA sia come vettore di attacco che come superficie di attacco.

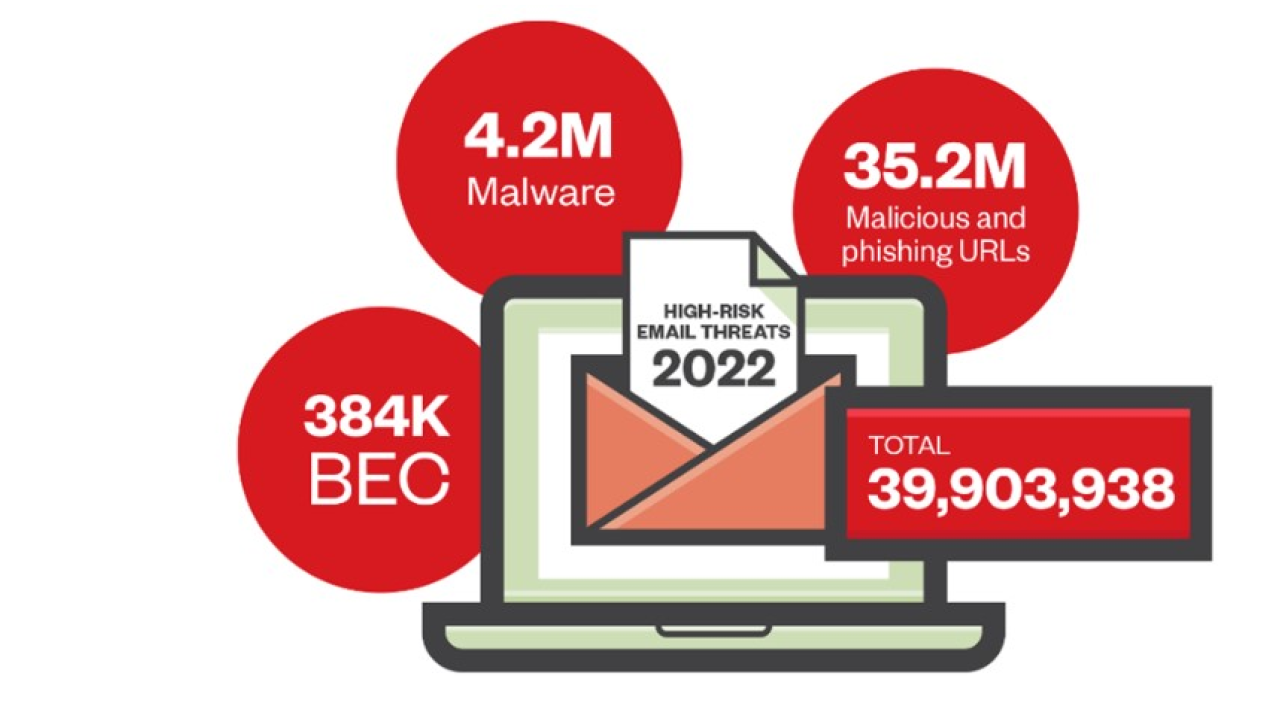

Gli attaccanti utilizzeranno l'AI per automatizzare le prime fasi di un attacco attraverso la generazione di contenuti, per migliorare la raccolta di business intelligence e per accelerare il tasso di compromissione delle potenziali vittime e dei processi aziendali. Questo può portare a frodi più rapide e precise ai danni delle aziende attraverso attacchi di phishing e BEC.

L'Intelligenza Artificiale può anche essere abusata per manipolare il trading delle criptovalute. Bot basati sull'IA possono apprendere strategie di trading di successo dallo storico dati e sviluppare previsioni e scambi migliori.

L'Intelligenza Artificiale può anche essere abusata per manipolare il trading delle criptovalute. Bot basati sull'IA possono apprendere strategie di trading di successo dallo storico dati e sviluppare previsioni e scambi migliori.

Inoltre l'AI potrebbe essere utilizzata per danneggiare o infliggere danni fisici agli individui. Sono attualmente in fase di sviluppo droni per il riconoscimento facciale che sfruttano l'Intelligenza Artificiale e che trasportano esplosivi. Sono progettati per assomigliare a piccoli uccelli o insetti e possono essere utilizzati per bombardamenti micro-mirati o ad personam e si comandano a distanza tramite connessione LTE.

Quello che emerge è che la gamma di possibili applicazioni dell'AI è talmente ampia da avvantaggiare non solo le imprese, ma anche i malintenzionati.

Crime-as-a-Service

Gli scenari sono variegati. La matrice di tutto è il CaaS, Crime-as-a-Service. È un passaggio importante perché non tutti i cyber criminali dispongono delle competenze e delle finanze necessarie per sfruttare l'AI a proprio vantaggio. Tuttavia, la diffusione del CaaS ha abbattuto la barriera d'ingresso per l'accesso all'AI riducendone i costi e le competenze tecniche necessaire.

Ne segue che sono sempre di più i criminali informatici che possono sfruttare l'IA per facilitare e migliorare i loro attacchi massimizzando le opportunità di profitto in un tempo più breve, attingendo a un maggior numero di vittime e creando modelli di business criminali più innovativi. Il tutto riducendo il rischio di essere scoperti.

Il report fa una distinzione fra tra usi dannosi e abusi dell'IA. Gli "usi dannosi dell'AI" si riferiscono ai casi in cui i criminali sfruttano sistemi di Intelligenza Artificiale per promuovere i propri obiettivi di attacco, ad esempio utilizzando il machine learning per automatizzare gli attacchi informatici e migliorare il malware. Gli "abusi" invece si riferiscono ai casi in cui i criminali potrebbero tentare di attaccare e sfruttare i sistemi di Intelligenza Artificiale esistenti per bucarli o aggirarli, ad esempio hackerando gli assistenti domestici intelligenti.

Il report fa una distinzione fra tra usi dannosi e abusi dell'IA. Gli "usi dannosi dell'AI" si riferiscono ai casi in cui i criminali sfruttano sistemi di Intelligenza Artificiale per promuovere i propri obiettivi di attacco, ad esempio utilizzando il machine learning per automatizzare gli attacchi informatici e migliorare il malware. Gli "abusi" invece si riferiscono ai casi in cui i criminali potrebbero tentare di attaccare e sfruttare i sistemi di Intelligenza Artificiale esistenti per bucarli o aggirarli, ad esempio hackerando gli assistenti domestici intelligenti. Gli abusi

Uno degli abusi più popolari dell'IA sono i deepfake. Consistono nell'impiego di tecniche di Intelligenza Artificiale per creare o manipolare contenuti audio e visivi affinché questi appaiano autentici. Una combinazione di deep learning e fake media, i deepfake sono perfettamente adatti per l'uso nelle campagne di disinformazione. A causa dell'ampio uso di Internet e dei social media, i deepfake possono raggiungere milioni di individui in diverse parti del mondo a velocità senza precedenti.

Un altro scenario di abuso è l'impiego dell'AI per indovinare le password degli utenti. Con l'uso di reti neurali e GAN (Generative Adversarial Network) i criminali informatici possono analizzare vasti set di dati e generare variazioni di password in funzione di modelli statistici.

Una tendenza emergente è quella di abusare dell'IA per imitare il comportamento umano. Ad esempio, è possibile ingannare con successo i sistemi di rilevamento dei bot sulle piattaforme di social media come Spotify e Instagram, imitando modelli di utilizzo simili a quelli umani. Sfruttando questa tecnica, i criminali informatici possono monetizzare il sistema per la generazione di flussi di traffico fraudolenti.

Una tendenza emergente è quella di abusare dell'IA per imitare il comportamento umano. Ad esempio, è possibile ingannare con successo i sistemi di rilevamento dei bot sulle piattaforme di social media come Spotify e Instagram, imitando modelli di utilizzo simili a quelli umani. Sfruttando questa tecnica, i criminali informatici possono monetizzare il sistema per la generazione di flussi di traffico fraudolenti. Passiamo a una categoria in forte crescita: l'hacking supportato dall'Intelligenza Artificiale. I criminali informatici stanno armando con l'AI i framework per hackerare gli host vulnerabili e stanno sfruttando tecniche di gamification per migliorare le prestazioni di hacking dei modelli neurali.

Usi impropri

È altamente probabile che in un futuro non lontano i criminali informatici sfruttino l'AI con l'obiettivo di ampliare la portata e la scala dei loro attacchi, eludere i sistemi di rilevamento e abusare dell'IA sia come vettore di attacco che come superficie di attacco.

Gli attaccanti utilizzeranno l'AI per automatizzare le prime fasi di un attacco attraverso la generazione di contenuti, per migliorare la raccolta di business intelligence e per accelerare il tasso di compromissione delle potenziali vittime e dei processi aziendali. Questo può portare a frodi più rapide e precise ai danni delle aziende attraverso attacchi di phishing e BEC.

L'Intelligenza Artificiale può anche essere abusata per manipolare il trading delle criptovalute. Bot basati sull'IA possono apprendere strategie di trading di successo dallo storico dati e sviluppare previsioni e scambi migliori.

L'Intelligenza Artificiale può anche essere abusata per manipolare il trading delle criptovalute. Bot basati sull'IA possono apprendere strategie di trading di successo dallo storico dati e sviluppare previsioni e scambi migliori. Inoltre l'AI potrebbe essere utilizzata per danneggiare o infliggere danni fisici agli individui. Sono attualmente in fase di sviluppo droni per il riconoscimento facciale che sfruttano l'Intelligenza Artificiale e che trasportano esplosivi. Sono progettati per assomigliare a piccoli uccelli o insetti e possono essere utilizzati per bombardamenti micro-mirati o ad personam e si comandano a distanza tramite connessione LTE.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab