Microsoft 365: le email sui messaggi in quarantena sono phishing

Attenzione alle email che segnalano messaggi in quarantena: anche se sembrano veri, non provengono da Microsoft.

L'ennesima campagna di phishing mirato impersona in modo molto convincente il dominio Microsoft.com e aggira in maniera brillante tutti i controlli di Microsoft 365. La campagna sarebbe particolarmente insidiosa perché, secondo gli epserti di sicurezza di Ironscales, i server Microsoft non starebbero applicando il protocollo DMARC.

Acronimo di Domain-based Message Authentication, Reporting and Conformance, questo protocollo ha la funzione di proteggere dalle email false, monitorare i domini e, in ultima analisi, garantire l’affidabilità dei messaggi di posta elettronica inviati da un dato dominio.

Considerato che Microsoft è notoriamente fra i brand più soggetti a impersonificazione, l'assenza di DMARC stupisce. Il risultato è che stanno circolando email di phishing che sembrano davvero provenire dal dominio di Microsoft.

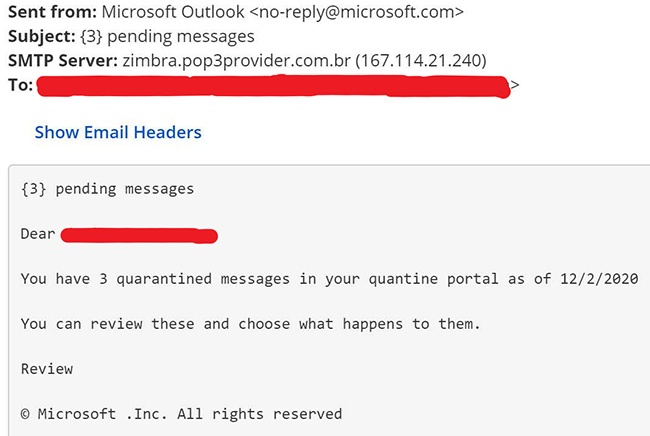

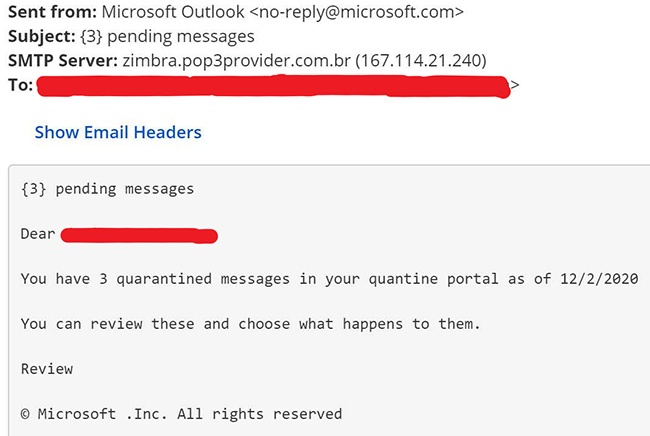

Oltre alla falsificazione del mittente, è da notare l'uso della nuova funzionalità di Microsoft 365 relativa ai messaggi in quarantena, come valido pretesto per indurre gli utenti a cliccare sul link. L'unico elemento che stona, e che potrebbe rivelare la natura malevola del messaggio a un occhio molto allenato, è l'instillazione di un certo senso di urgenza nel risolvere il problema che viene presentato.

Oltre alla falsificazione del mittente, è da notare l'uso della nuova funzionalità di Microsoft 365 relativa ai messaggi in quarantena, come valido pretesto per indurre gli utenti a cliccare sul link. L'unico elemento che stona, e che potrebbe rivelare la natura malevola del messaggio a un occhio molto allenato, è l'instillazione di un certo senso di urgenza nel risolvere il problema che viene presentato.

Detto questo, chi dovesse abboccare e cliccare sul link accederebbe a una falsa pagina di login che richiede l'inserimento delle proprie credenziali di Microsoft 365. Inutile dire che chi dovesse abboccare cedereb be direttamente i suoi dati ai criminali informatici.

Quello che stupisce gli esperti di Ironscales è che lo spoofing di dominio messo in atto con questa campagna non è così sofisticato da non poter essere rilevato. In presenza del protocollo DMARC sarebbe semplice bloccare questi messaggi, che non soddisfano i requisiti di autenticità richiesti. Il problema è che il protocollo non è attivo, quindi i messaggi falsi circolano ingannando gli utenti aziendali di Microsoft 365 e mettendo a rischio la sicurezza aziendale di vari settori quali finsec, sanità, assicurazioni, produzione, utilità, telecomunicazioni, eccetera.

Quella oggetto di questa notizia non è l'unica campagna attiva che prende di mira gli utenti di Office 365. Ce ne sono molte e gli allarmi si susseguono a stretto giro, complice l'home working diffuso. Per proteggere gli utenti occorrono strumenti di Intelligenza Artificiale e machine learning, capaci di condurre analisi sul contesto e sul linguaggio utilizzato. Oltre a corsi di formazione continuativi che mettano al corrente tutti i dipendenti dei rischi per la sicurezza e sui comportamenti da tenere.

Acronimo di Domain-based Message Authentication, Reporting and Conformance, questo protocollo ha la funzione di proteggere dalle email false, monitorare i domini e, in ultima analisi, garantire l’affidabilità dei messaggi di posta elettronica inviati da un dato dominio.

Considerato che Microsoft è notoriamente fra i brand più soggetti a impersonificazione, l'assenza di DMARC stupisce. Il risultato è che stanno circolando email di phishing che sembrano davvero provenire dal dominio di Microsoft.

Oltre alla falsificazione del mittente, è da notare l'uso della nuova funzionalità di Microsoft 365 relativa ai messaggi in quarantena, come valido pretesto per indurre gli utenti a cliccare sul link. L'unico elemento che stona, e che potrebbe rivelare la natura malevola del messaggio a un occhio molto allenato, è l'instillazione di un certo senso di urgenza nel risolvere il problema che viene presentato.

Oltre alla falsificazione del mittente, è da notare l'uso della nuova funzionalità di Microsoft 365 relativa ai messaggi in quarantena, come valido pretesto per indurre gli utenti a cliccare sul link. L'unico elemento che stona, e che potrebbe rivelare la natura malevola del messaggio a un occhio molto allenato, è l'instillazione di un certo senso di urgenza nel risolvere il problema che viene presentato. Detto questo, chi dovesse abboccare e cliccare sul link accederebbe a una falsa pagina di login che richiede l'inserimento delle proprie credenziali di Microsoft 365. Inutile dire che chi dovesse abboccare cedereb be direttamente i suoi dati ai criminali informatici.

Quello che stupisce gli esperti di Ironscales è che lo spoofing di dominio messo in atto con questa campagna non è così sofisticato da non poter essere rilevato. In presenza del protocollo DMARC sarebbe semplice bloccare questi messaggi, che non soddisfano i requisiti di autenticità richiesti. Il problema è che il protocollo non è attivo, quindi i messaggi falsi circolano ingannando gli utenti aziendali di Microsoft 365 e mettendo a rischio la sicurezza aziendale di vari settori quali finsec, sanità, assicurazioni, produzione, utilità, telecomunicazioni, eccetera.

Quella oggetto di questa notizia non è l'unica campagna attiva che prende di mira gli utenti di Office 365. Ce ne sono molte e gli allarmi si susseguono a stretto giro, complice l'home working diffuso. Per proteggere gli utenti occorrono strumenti di Intelligenza Artificiale e machine learning, capaci di condurre analisi sul contesto e sul linguaggio utilizzato. Oltre a corsi di formazione continuativi che mettano al corrente tutti i dipendenti dei rischi per la sicurezza e sui comportamenti da tenere.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab