Phishing aggira l'autenticazione a più fattori di Office 365

I cyber criminali hanno adottato una tecnica geniale per aggirare l'autenticazione a più fattori di Office 365. Usano OAuth2 per ottenere l'accesso senza bisogno delle credenziali.

I cyber criminali stanno cercando di aggirare la protezione dell'autenticazione a più fattori sugli account Office 365. Il trucco questa volta è più complesso che in passato. Parte sempre da una email di phishing. L'obiettivo però non è il furto delle credenziali. È ottenere accesso ai dati archiviati sul cloud dalla vittima.

Una volta messe le mani sul "bottino", gli attaccanti possono modificare i file, chiedere un riscatto in Bitcoin per restituirli. O conservare tale accesso indefinitamente e approfittarne per prendere all'amo nuove vittime.

Dovrebbe nascere il sospetto che si tratti di una truffa. Chi prosegue e clicca sul link, accede a una pagina di accesso di Microsoft Office 365. La grafica è autentica. Se casca l'occhio sull'URL, si vedrà qualcosa che non ci dovrebbe essere.

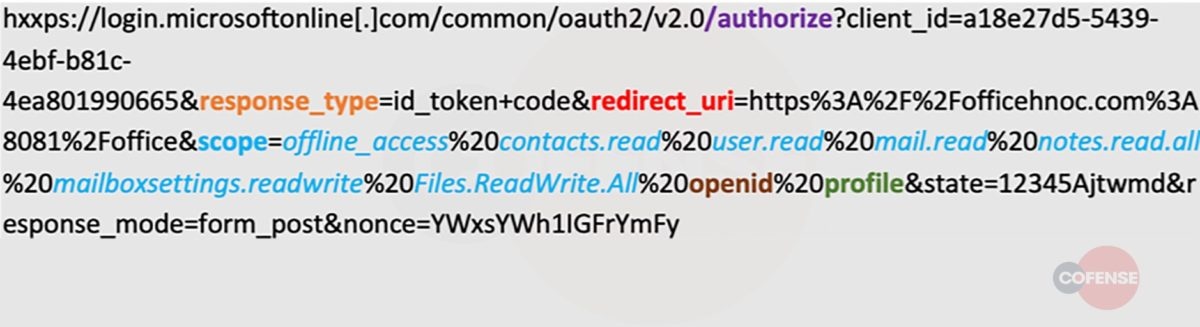

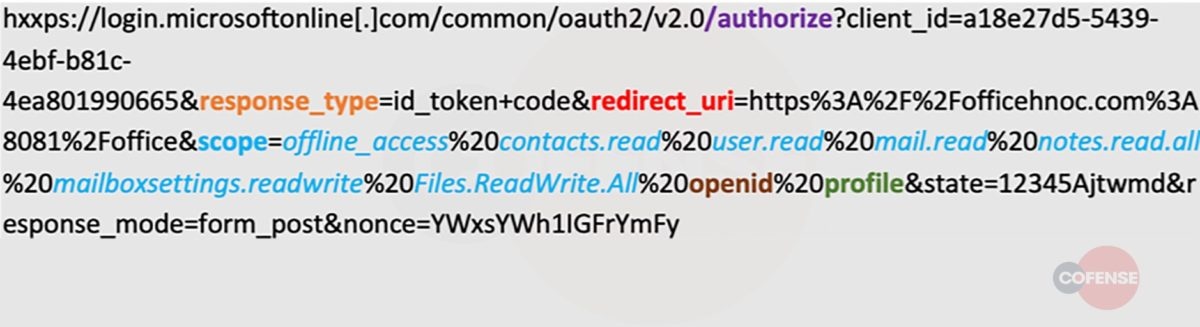

Dall'URL si intuisce anche che l'app per la quale viene effettuata la richiesta otterrà l'autorizzazione ad accedere all'account. A leggerne e modificarne il contenuto (documenti, file) e ad utilizzare le risorse associate. Oltre che a vedere e utilizzare i contatti e a prolungare tale accesso indefinitamente. In pratica, il codice di autorizzazione in questione viene scambiato con un token di accesso presentato da un'app non autorizzata a Microsoft Graph, che ne autorizzerà l'accesso.

L'URL completoLa modalità sembra complessa, in realtà il concetto è semplicissimo. Le app che necessitano di accedere ai dati di Office 356 per conto di un utente, lo fanno tramite le autorizzazioni di Microsoft Graph. Tuttavia, devono prima ottenere un token di accesso dalla piattaforma Microsoft Identity.

L'URL completoLa modalità sembra complessa, in realtà il concetto è semplicissimo. Le app che necessitano di accedere ai dati di Office 356 per conto di un utente, lo fanno tramite le autorizzazioni di Microsoft Graph. Tuttavia, devono prima ottenere un token di accesso dalla piattaforma Microsoft Identity.

OIDC viene utilizzato per autenticare l'utente che concederà l'accesso. Se l'autenticazione ha esito positivo, OAuth2 autorizza l'accesso per l'applicazione. Tutto avviene senza esporre alcuna credenziale. Questo significa che, usando questa tecnica, il cyber criminale non ha bisogno di conoscere le credenziali della vittima. Può accedere al suo account senza dover usare né le credenziali né un codice MFA.

Il token di accesso che l'app malevola riceve e utilizza scade dopo un po'. Tuttavia, l'app ha già ottenuto l'autorizzazione per ottenere i token di aggiornamento, quindi potrà conservare l'accesso senza limiti di tempo.

Questa tecnica è senza dubbio un esempio lampante della capacità di adattamento dei cyber criminali. Le aziende e gli utenti fanno di tutto per proteggere dati e account, usando l'autenticazione a più fattori. Loro hanno trovato il modo per aggirare l'ostacolo: sono gli utenti stessi a concedere l'autorizzazione a operare ai cyber criminali.

Una volta messe le mani sul "bottino", gli attaccanti possono modificare i file, chiedere un riscatto in Bitcoin per restituirli. O conservare tale accesso indefinitamente e approfittarne per prendere all'amo nuove vittime.

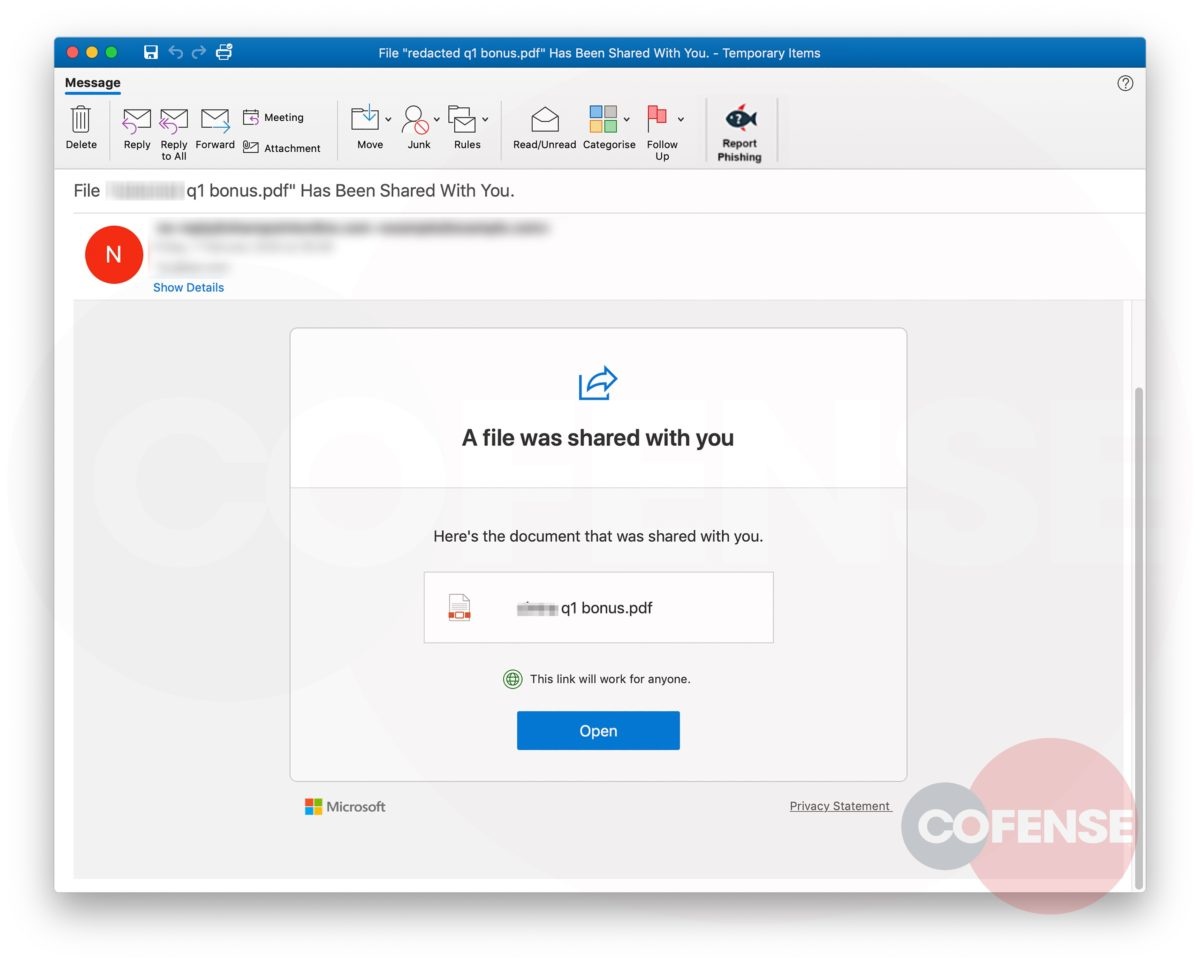

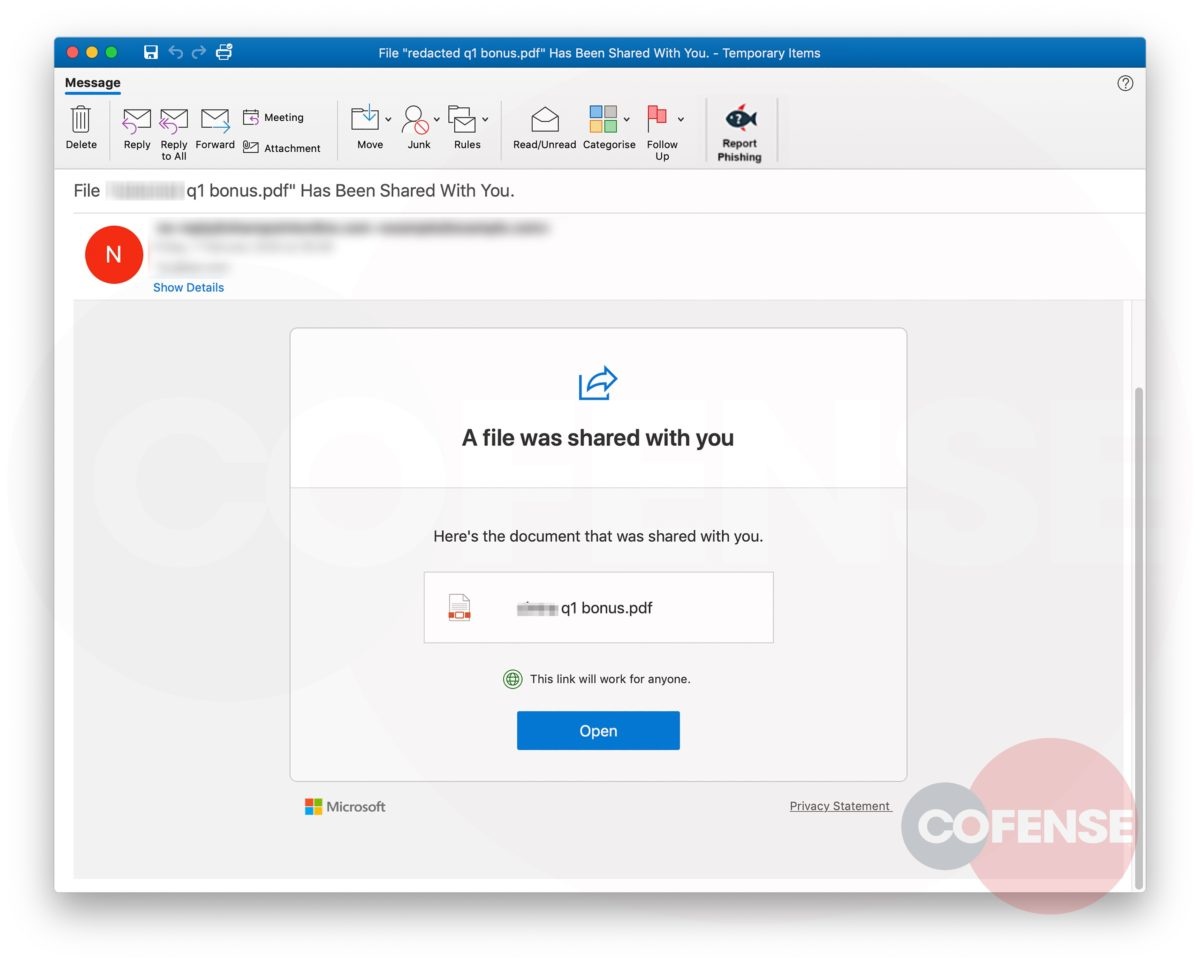

Si parte dal phishing

La scoperta è dei ricercatori del Cofense Phishing Defense Center. L'attacco inizia con un messaggio di posta elettronica che contiene un invito. Indirizza le potenziali vittime a un file che si trova su SharePoint. Fin qui nulla di sospetto. Se non fosse che il nome del documento sottintende che il destinatario riceverà un bonus per il primo trimestre.Dovrebbe nascere il sospetto che si tratti di una truffa. Chi prosegue e clicca sul link, accede a una pagina di accesso di Microsoft Office 365. La grafica è autentica. Se casca l'occhio sull'URL, si vedrà qualcosa che non ci dovrebbe essere.

Aggirare le protezioni

L'URL completo contiene una serie di parametri che vanno "interpretati". In sintesi, illustrano come, immettendo le credenziali di accesso e premendo il pulsante di accesso, l'utente "chiederà" alla piattaforma un token ID e un codice di autorizzazione, che verrà inviato al dominio sosia di Office 365 (hxxps: // officehnoc [.] com / office).Dall'URL si intuisce anche che l'app per la quale viene effettuata la richiesta otterrà l'autorizzazione ad accedere all'account. A leggerne e modificarne il contenuto (documenti, file) e ad utilizzare le risorse associate. Oltre che a vedere e utilizzare i contatti e a prolungare tale accesso indefinitamente. In pratica, il codice di autorizzazione in questione viene scambiato con un token di accesso presentato da un'app non autorizzata a Microsoft Graph, che ne autorizzerà l'accesso.

L'URL completoLa modalità sembra complessa, in realtà il concetto è semplicissimo. Le app che necessitano di accedere ai dati di Office 356 per conto di un utente, lo fanno tramite le autorizzazioni di Microsoft Graph. Tuttavia, devono prima ottenere un token di accesso dalla piattaforma Microsoft Identity.

L'URL completoLa modalità sembra complessa, in realtà il concetto è semplicissimo. Le app che necessitano di accedere ai dati di Office 356 per conto di un utente, lo fanno tramite le autorizzazioni di Microsoft Graph. Tuttavia, devono prima ottenere un token di accesso dalla piattaforma Microsoft Identity.OIDC viene utilizzato per autenticare l'utente che concederà l'accesso. Se l'autenticazione ha esito positivo, OAuth2 autorizza l'accesso per l'applicazione. Tutto avviene senza esporre alcuna credenziale. Questo significa che, usando questa tecnica, il cyber criminale non ha bisogno di conoscere le credenziali della vittima. Può accedere al suo account senza dover usare né le credenziali né un codice MFA.

Il token di accesso che l'app malevola riceve e utilizza scade dopo un po'. Tuttavia, l'app ha già ottenuto l'autorizzazione per ottenere i token di aggiornamento, quindi potrà conservare l'accesso senza limiti di tempo.

Il momento di intervenire

L'utente non si accorge di nulla? In effetti, dopo l'accesso gli viene chiesto di confermare se desidera concedere all'applicazione tutte quelle autorizzazioni. Sarebbe il momento buono per rifiutarsi. Sfortunatamente, sono in molti a non capire l'importanza di non dare autorizzazioni a caso alle app.Questa tecnica è senza dubbio un esempio lampante della capacità di adattamento dei cyber criminali. Le aziende e gli utenti fanno di tutto per proteggere dati e account, usando l'autenticazione a più fattori. Loro hanno trovato il modo per aggirare l'ostacolo: sono gli utenti stessi a concedere l'autorizzazione a operare ai cyber criminali.

Chi risolve i guai

Nel caso di utenti aziendali, purtroppo spetterà agli amministratori di dominio individuare e gestire eventuali applicazioni sospette che gli utenti hanno approvato erroneamente. Sarà necessario che i responsabili IT revochino l'accesso all'app non autorizzata. E che verifichino se gli attaccanti abbiano disattivato la protezione MFA o modificato altre impostazioni/opzioni. Subito dopo le vittime dovranno cambiare la password dell'account di Office 365. Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber spionaggio: gruppo APT asiatico contro Europa e Italia

09-02-2026

La sicurezza dell'AI ai Giochi Olimpici invernali 2026: lo stress test definitivo

09-02-2026

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI industrializza il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab