Tag: byline

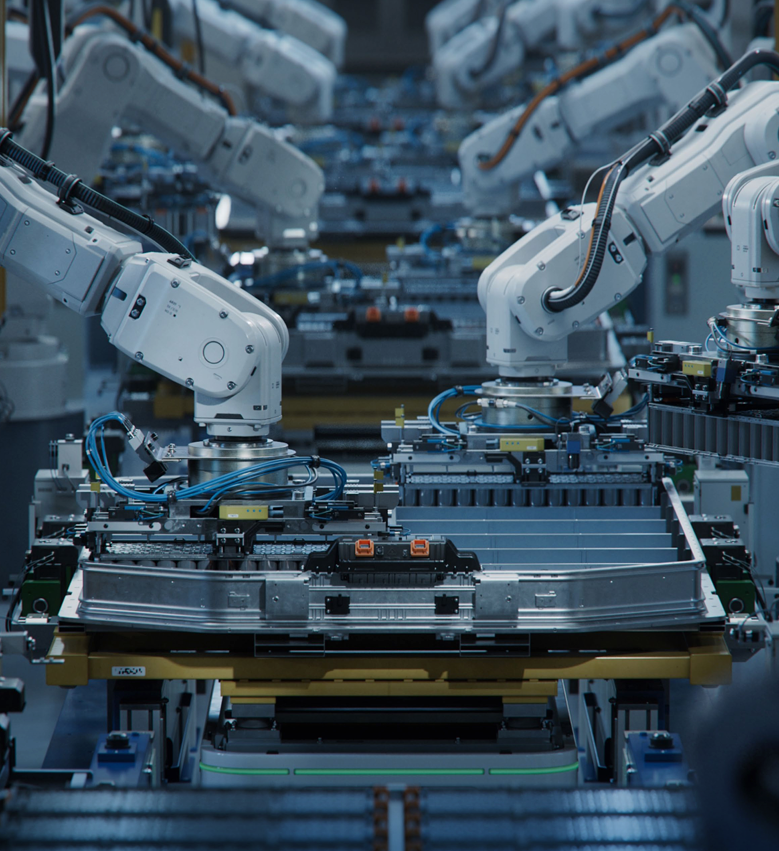

Acronis e la fine del supporto a Windows 10: cosa cambia per gli ambienti OT

Fine del supporto a Windows 10? Negli impianti OT non è una corsa a Windows 11, ma l’avvio di una transizione…

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

La carenza globale di esperti in cybersecurity e governance dell’AI genera rischi diversi tra regioni.…

Semplificare la crittografia: migliorare la sicurezza delle identità macchina per un mondo post-quantistico

Le identità macchina esplodono e il disordine crittografico cresce: per sopravvivere all’era post-quantum…

L’AI è la nuova minaccia interna: come cambia la gestione del rischio

L’AI diventa un nuovo insider aziendale: secondo Proofpoint, ridisegna il concetto di minaccia interna…

La sicurezza dell'AI ai Giochi Olimpici invernali 2026: lo stress test definitivo

Un’analisi di come l’intelligenza artificiale a supporto delle imminenti Olimpiadi invernali sia esposta…

Integrare l’Endpoint Privilege Security: oltre la rilevazione, verso una sicurezza proattiva e conforme

L’Endpoint Privilege Security diventa tassello chiave della difesa: integra l’EDR, limita i privilegi…

L'onda della sovranità dell’AI in Europa

L’Europa accelera sull’AI con un modello sovereign-by-design: infrastrutture ibride, dati localizzati…

AI Act: trasformare la conformità in vantaggio competitivo. Il commento di Snowflake

L’AI Act UE segna una svolta: regole basate sul rischio per un’AI sicura, trasparente e centrata sull’uomo,…

SentinelOne indica come difendersi dai sistemi di Agentic AI

Cyber attacchi sempre più guidati dall’AI, nuove superfici di rischio e dati in esplosione: SentinelOne…

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

La GenAI potenzia l’assistenza clienti ma non sostituisce l’empatia umana: serve un equilibrio tra automazione…

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

La prevenzione non basta più: il ransomware impone un focus sul recupero pulito. DRaaS e piattaforme…

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

Le PMI operano globalmente ma affrontano rischi cyber locali: compliance complessa, norme diverse e…

Il lato oscuro della GenAI: anatomia delle nuove minacce digitali

La GenAI potenzia le aziende ma apre nuove minacce: phishing avanzato, frodi deepfake, Shadow AI e modelli…

Oltre la compliance: la visione di Acronis sulla cyber resilience negli ambienti OT

La resilienza degli ambienti OT non è solo una questione di compliance normativa: ecco perché una resilienza…

Il supporto dell’AI: come l’automazione intelligente sta colmando il gap di competenze nella cybersecurity rafforzandone le difese

L’AI colma il gap di competenze nella cybersecurity, automatizza triage e risposta agli incidenti e…

Agentic AI: una rivoluzione annunciata, ma la sicurezza resta la vera sfida

L’adozione dell'Agentic AI comporta una curva di apprendimento ripida. Ecco un'analisi delle sfide legate…

Con SentinelOne la sicurezza autonoma è sempre in azione

L'importanza di affidarsi a una piattaforma capace di riunire la protezione degli endpoint, delle identità,…

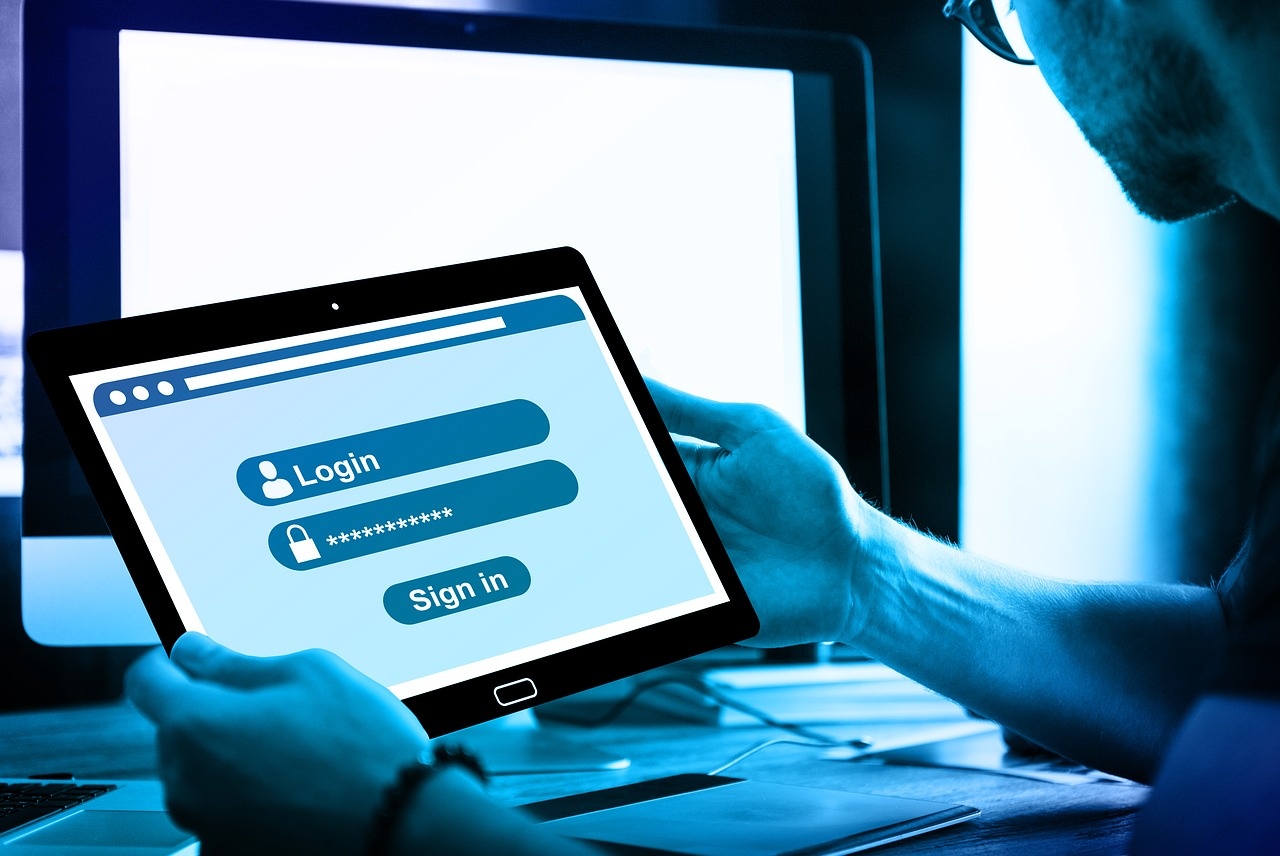

Credential stuffing e riutilizzo delle password: l’approccio di ESET alla prevenzione

Riutilizzare le password può sembrare una scorciatoia innocua, finché una sola violazione non apre le…

Cybersecurity: l’assedio italiano e l’emergenza umana. La pressione sui CISO e l’importanza di una cultura della sicurezza

Italia sotto assedio digitale tra hacktivism e DDoS, CISO sotto stress e rischio burnout: serve una…

Affrontare il deficit di competenze nella cybersecurity: una guida per le PMI

Il deficit di competenze cyber espone le PMI a maggiori rischi e problemi di compliance: formazione…

Quando il consulente diventa il bersaglio: lezioni dal cyberattacco a Credera

Il caso Credera mostra come consulenti e MSP, con accessi privilegiati e budget limitati, siano diventati…

Perché i processi di Secure Software Development rappresentano la prima linea di difesa contro gli attacchi alla supply chain OT

Secure Software Development e certificazioni sono la chiave per proteggere la supply chain OT e garantire…

Analisti SOC e AI: un binomio vincente

L’AI nei SOC non sostituisce gli analisti ma li potenzia, trasformando i centri di sicurezza in strutture…

AI 2030: l’imminente era dei crimini informatici autonomi

L’adozione massiva dell’AI apre la strada a crimini informatici autonomi: minacce veloci, adattive e…

Il ruolo della cybersecurity nei grandi eventi tra IT, OT e l’insidia dell’AI

I Giochi Olimpici invernali ormai alle porte mostrano in modo più evidente che mai come la protezione…

Senza cybersecurity, l’innovazione industriale si trasforma in rischio

Senza cybersecurity, l’innovazione industriale diventa rischio: nel manifatturiero un attacco può fermare…

Password immutabili: conoscere e mitigare i nuovi rischi della sicurezza biometrica

Password biometriche “immutabili”: perché l’esposizione di impronte e volti è un rischio permanente…

Cybersecurity, perché i retailer corrono maggiori rischi durante le feste

Retailer nel mirino a Black Friday e Natale: perché picchi di vendite e supply chain esposta aumentano…

Tre esposizioni nascoste che ogni azienda affronta, e come anticiparle

Violazioni sempre più costose e difficili da rilevare: tre esposizioni nascoste minano la sicurezza…

Cybersecurity OT: i 6 passi essenziali per prepararsi agli incidenti negli impianti industriali

Cybersecurity OT: sei passi operativi per preparare gli impianti industriali a incidenti inevitabili,…

IoT ad alto rischio: oltre 9 milioni di dispositivi esposti in Italia

Il nuovo “Device Security Threat Report 2025” di Palo Alto Networks offre un’analisi approfondita delle…

Perché le PMI devono aggiornare regolarmente i plugin di WordPress per evitare costosi attacchi informatici

WordPress insicuro, plugin vulnerabili e PMI nel mirino: aggiornamenti regolari e gestione attenta evitano…

Crittografia per una protezione ottimale dei dati

Jocelyn Krystlik, Business Unit Manager presso Stormshield, mette al centro il ruolo della crittografia…

Perché la cybersecurity non riguarda solo le grandi aziende

PMI nel mirino dei cybercriminali: crescono data breach, ransomware e minacce supply chain. Investire…

Cybersecurity industriale: criticità strutturali che espongono ad attacchi informatici

Vulnerabilità, sistemi legacy e assenza di segmentazione tra IT e OT rendono l’industria esposta agli…

Cybersecurity: il futuro della sicurezza risiede nei processi

La vera innovazione nella cybersecurity non è aggiungere strumenti, ma integrare AI e automazione nei…

Come anticipare le sfide secondo Veeam: la resilienza come pilastro della strategia IT

In un contesto in cui le minacce informatiche e le interruzioni sono in costante aumento, le aziende…

Cybersecurity e quantum computing: il momento di prepararsi è ora

Il quantum computing sta rivoluzionando la cybersecurity: aziende e organizzazioni devono prepararsi…

Prevenire i data breach con il vulnerability management

Nel 2024 il costo medio di un data breach ha toccato quasi 5 milioni di dollari. Un vulnerability management…

Cyber-resilience e business continuity: il ruolo chiave dell’MDR

Considerati i gravi rischi finanziari e reputazionali legati a incidenti in grado di bloccare le attività,…

Prima che le tessere del domino cadano: la cyberwarfare al punto di svolta

L’intelligenza artificiale consente una difesa proattiva contro la cyberwarfare: rilevamento in tempo…

Sicurezza e connettività Zero Trust nei settori critici: una nuova frontiera per i dispositivi mobili e industriali

Zscaler porta la sicurezza Zero Trust nei settori critici: connettività sicura e gestita tramite SIM…

La triplice minaccia dell’AI: mitigare i rischi della sua adozione con la sicurezza delle identità

L’adozione dell’AI aumenta i rischi cyber: le aziende devono mettere la sicurezza delle identità al…

L'importanza di dimostrarlo internamente prima di prometterlo esternamente

L’adozione interna del software prima del lancio permette ai team di viverlo come utenti reali, riducendo…

Cybersecurity, AI e quantum computing: come navigare in sicurezza tra promesse e minacce?

Come le tecnologie emergenti stanno trasformando il panorama cyber? Quali strategie adottare per mitigare…

Cyber resilienza e NIS2: un’opportunità per la crescita delle PMI

La Direttiva NIS2 trasforma la cyber resilienza in un’opportunità strategica per le PMI: non solo obbligo…

Chi guida oggi la strategia di cybersecurity in azienda? Come cambia il ruolo del CISO in uno scenario in continua evoluzione

Nel 2025 il CISO evolve: la cybersecurity si trasforma in servizio flessibile e multidisciplinare, essenziale…

Come prevenire e affrontare una crisi informatica: sette passaggi chiave

Gli aspetti da considerare per affrontare con relativa sicurezza lo scenario attuale di cybersecurity…

AI generativa a supporto del SOC: come cambia la sicurezza dell’email

L’AI generativa rivoluziona la cybersecurity italiana: potenzia la difesa email, automatizza i SOC e…

Come una user experience insoddisfacente può minare la sicurezza aziendale

Nel 2025 la sicurezza informatica resta legata alle password: la vera svolta è una UX che renda invisibili…

Acronis, come semplificare il lavoro di MSP e team IT con il patch management

Umberto Zanatta, Senior Solutions Engineer di Acronis, approfondisce come l’automazione del patch management…

La sicurezza informatica non è una caccia al colpevole

La vera leadership è proattiva: anticipa le minacce prima che si manifestino e costruisce resilienza.…

Security awareness training: un’opportunità di crescita per gli MSP

La formazione sulla sicurezza è un’opportunità strategica per gli MSP: riduce i rischi, rafforza la…

Veeam: l'importanza di un esame approfondito nella resilienza dei dati

Solo il 26% delle aziende è pronta a riprendersi da attacchi: resilienza dei dati, test continui e nuove…

Proteggere il multi-cloud: come evitare l’accumulo di privilegi

Strategie per gestire la sicurezza multi-cloud: come evitare l’accumulo di privilegi, ridurre i rischi…

Cloud security: oltre la migrazione, la sfida dell’identità

La sicurezza delle identità nel cloud è cruciale per proteggere dati e infrastrutture da attacchi e…

Artificial Intelligence, cinque modi in cui può migliorare i backup dei dati

AI rivoluziona il backup: automatizza, classifica dati, rileva attacchi e velocizza ripristino, rendendo…

AI agentica: il contesto di sicurezza è fondamentale

L’AI agentica può operare anche con accessi minimi, ma ciò non impedisce che possa violare le policy…