Siti di phishing bypassano i rilevamenti individuando le macchine virtuali

Mantenere in funzione i siti di phishing è una priorità per i cyber criminali. Ecco come cercano di bypassare i controlli degli esperti di sicurezza.

Mantenere attive le infrastrutture criminali è un requisito fondamentale per il cybercrime, che da essere ricava i suoi proventi. È in quest'ottica che molti siti di phishing ora fanno uso di codice JavaScript per eludere il rilevamento. In sostanza, verificano se un visitatore sta navigando da una macchina virtuale o da un dispositivo headless, e in questi casi visualizzano una pagina vuota invece dei contenuti malevoli.

Il motivo di tanta attenzione è che le aziende di sicurezza informatica utilizzano spesso dispositivi headless o macchine virtuali per identificare i siti che vengono usati per il phishing. La scoperta è opera dei ricercatori del MalwareHunterTeam: lo script controlla la larghezza e l'altezza dello schermo del visitatore e utilizza l'API WebGL per eseguire query sul motore di rendering utilizzato dal browser.

Se lo schermo del visitatore ha una profondità di colore inferiore a 24 bit o se l'altezza e la larghezza dello schermo stesso sono inferiori a 100 pixel, significa che il navigatore non è una potenziale vittima in carne e ossa. Allo stesso modo, se lo script rileva che il browser del visitatore utilizza un software di rendering, ad esempio SwiftShader, LLVMpipe o VirtualBox, significa che si tratta di una virtual machine. Questi programmi, infatti, di solito indicano che il browser è in esecuzione all'interno di una macchina virtuale.

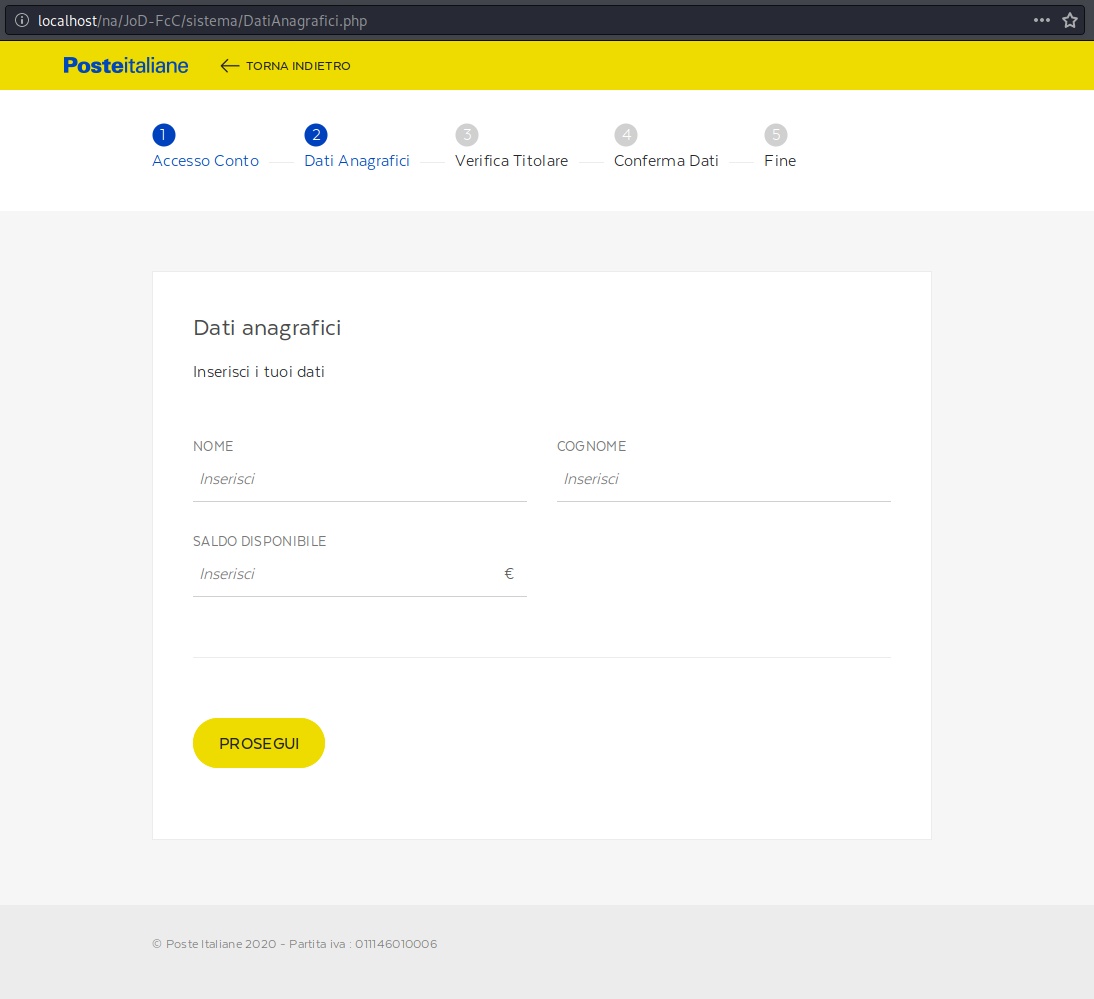

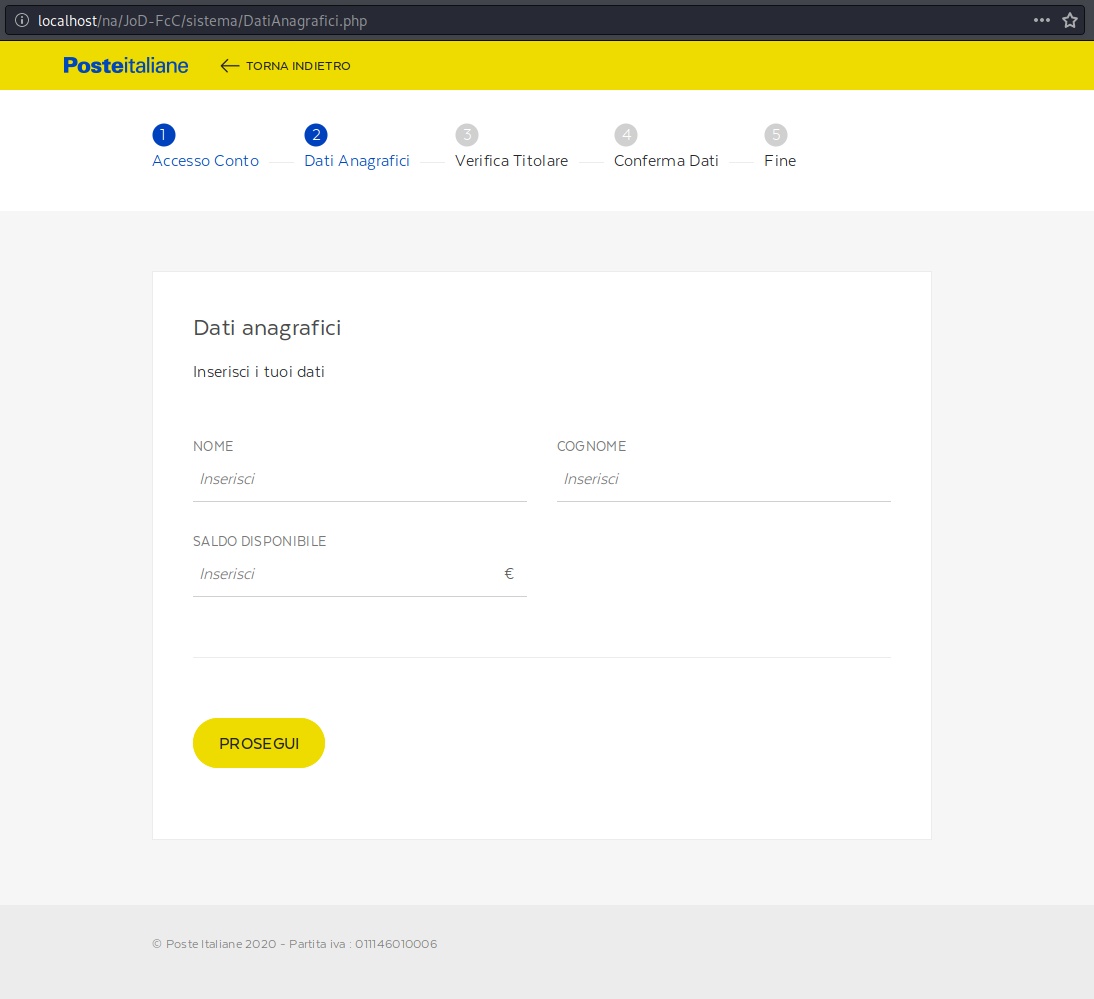

Una pagina di phishing di una vecchia campagnaAl contrario, se lo script rileva che il browser utilizza un normale motore di rendering hardware e visualizza la pagina su uno schermo di dimensione standard, allora mostrerà la landing page del phishing con i contenuti malevoli annessi.

Una pagina di phishing di una vecchia campagnaAl contrario, se lo script rileva che il browser utilizza un normale motore di rendering hardware e visualizza la pagina su uno schermo di dimensione standard, allora mostrerà la landing page del phishing con i contenuti malevoli annessi.

Vale la pena ricordare che, quando si parla di cybersecurity, le macchine virtuali sono parimenti impiegate sia dagli attaccanti sia dai difensori. Per esempio, sono comuni gli attacchi ransomware in cui il payload viene distribuito mediante macchine virtuali per bypassare le soluzioni di difesa degli endpoint. Chi si occupa di cyber security deve quindi saper individuare le macchine virtuali a scopo sia di difesa che di attacco. Lo stesso vale per i criminali informatici.

Quello dei siti di phishing e delle macchine virtuali peraltro non è l'unico esempio di dualità che si incontra. Basti pensare alle tecniche che usano i criminali informatici per aumentare la resilienza della loro infrastruttura, che spesso sono simili a quelle dei service provider legittimi.

Per dovere di cronaca è bene rimarcare che le tecniche per scovare i siti di phishing non sono solo quelle citate in questo articolo. Ci sono opzioni ben più evolute come l'uso dell'apprendimento automatico, e altre meno sofisticare come il controllo delle firme. Non solo: la tecnica indicata è piuttosto basilare, e per i ricercatori di sicurezza non dovrebbe essere difficile mascherare le proprie macchine virtuali per ingannare il rilevamento.

Il motivo di tanta attenzione è che le aziende di sicurezza informatica utilizzano spesso dispositivi headless o macchine virtuali per identificare i siti che vengono usati per il phishing. La scoperta è opera dei ricercatori del MalwareHunterTeam: lo script controlla la larghezza e l'altezza dello schermo del visitatore e utilizza l'API WebGL per eseguire query sul motore di rendering utilizzato dal browser.

Se lo schermo del visitatore ha una profondità di colore inferiore a 24 bit o se l'altezza e la larghezza dello schermo stesso sono inferiori a 100 pixel, significa che il navigatore non è una potenziale vittima in carne e ossa. Allo stesso modo, se lo script rileva che il browser del visitatore utilizza un software di rendering, ad esempio SwiftShader, LLVMpipe o VirtualBox, significa che si tratta di una virtual machine. Questi programmi, infatti, di solito indicano che il browser è in esecuzione all'interno di una macchina virtuale.

Una pagina di phishing di una vecchia campagnaAl contrario, se lo script rileva che il browser utilizza un normale motore di rendering hardware e visualizza la pagina su uno schermo di dimensione standard, allora mostrerà la landing page del phishing con i contenuti malevoli annessi.

Una pagina di phishing di una vecchia campagnaAl contrario, se lo script rileva che il browser utilizza un normale motore di rendering hardware e visualizza la pagina su uno schermo di dimensione standard, allora mostrerà la landing page del phishing con i contenuti malevoli annessi. Un'idea che viene da lontano

Il codice rilevato da MalwareHunterTeam sembra essere stato preso in prestito da un vecchio articolo pubblicato su GitHub nel 2019, in cui un onesto ricercatore per la sicurezza spiegava come usare JavaScript per rilevare le macchine virtuali.Vale la pena ricordare che, quando si parla di cybersecurity, le macchine virtuali sono parimenti impiegate sia dagli attaccanti sia dai difensori. Per esempio, sono comuni gli attacchi ransomware in cui il payload viene distribuito mediante macchine virtuali per bypassare le soluzioni di difesa degli endpoint. Chi si occupa di cyber security deve quindi saper individuare le macchine virtuali a scopo sia di difesa che di attacco. Lo stesso vale per i criminali informatici.

Quello dei siti di phishing e delle macchine virtuali peraltro non è l'unico esempio di dualità che si incontra. Basti pensare alle tecniche che usano i criminali informatici per aumentare la resilienza della loro infrastruttura, che spesso sono simili a quelle dei service provider legittimi.

Per dovere di cronaca è bene rimarcare che le tecniche per scovare i siti di phishing non sono solo quelle citate in questo articolo. Ci sono opzioni ben più evolute come l'uso dell'apprendimento automatico, e altre meno sofisticare come il controllo delle firme. Non solo: la tecnica indicata è piuttosto basilare, e per i ricercatori di sicurezza non dovrebbe essere difficile mascherare le proprie macchine virtuali per ingannare il rilevamento.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab