Fast Flux: le infrastrutture criminali diventano resilienti

Si chiama fast Flux la tecnica che impiegano i criminali informatici per allestire infrastrutture particolarmente difficili da smantellare.

Fast Flux è una tecnica utilizzata dai criminali informatici per aumentare la resilienza della loro infrastruttura, rendendo più difficile il takedown dei loro server e il denylisting dei loro indirizzi IP da parte delle forze competenti. Per questi attaccanti – che operano attraverso campagne di phishing, truffe, noleggio di botnet e operazioni di gioco illegali – è fondamentale mantenere l'uptime delle loro reti al fine di evitare un calo nel flusso di reddito.

La motivazione che spinge i cybercriminali a creare reti a flusso veloce è simile a quella dei service provider legittimi. Per questo devono cambiare frequentemente i loro indirizzi IP e utilizzare botnet o hosting bulletproof (provider di hosting che tendono a non rispondere alle richieste di takedown). Una rete a flusso veloce è tale perché, sfruttando il DNS, passa rapidamente tra molti bot, utilizzando ciascuno di essi solo per un breve periodo di tempo al fine di complicare le attività di denylisting e takedown basati su IP.

Per spiegare come funziona il fast flux, Unit 42 propone un esempio fittizio in cui un operatore di phishing, Mallory, vorrebbe recuperare le credenziali degli utenti per poi rivenderle sul dark web.

Prima della sua avventura nel fast fluxing, Mallory ha imparato che il sistema dei nomi di dominio traduce quelli più facili da ricordare per gli umani in indirizzi IP (ad esempio, paloaltonetworks.com in 34.107.151.202) che le macchine usano su Internet per trovarsi e comunicare.

Mallory ha iniziato creando un sito web che imitava una banca nota, rainbowbank[.]com, creando un falso sito chiamato ralnbowbank[.]com, molto simile a quello originale, su un host affittato con indirizzo IP 10.123.34[.]55.

Mallory ha poi pagato il suo amico Bart per inviare e-mail di spam accuratamente elaborate ai clienti della Rainbow Bank, notificando loro la convalida delle credenziali del proprio conto, tramite l’apertura di un link incluso nel messaggio. Il link ovviamente reindirizzava gli utenti alla pagina di phishing ospitata sul server di Mallory, in grado di raccogliere le credenziali. Fortunatamente, il sito è stato segnalato, e l’agente delle forze dell’ordine Emilia ha reagito rapidamente mettendo fuori uso il server che ospitava il sito di Mallory.

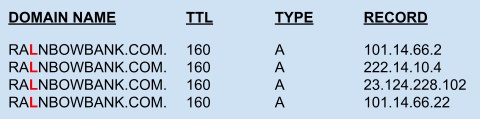

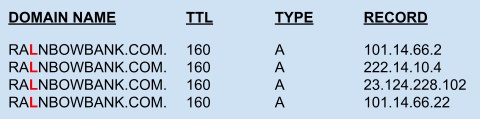

Ma Mallory sapeva quanto potesse guadagnare con il phishing, e aveva preso le sue precauzioni. In particolare, per assicurarsi che Emilia non potesse eliminare il suo sito web così facilmente, ha creato ralnbowbank[.]com impostando il record A per il suo dominio di phishing che contiene l’indirizzo IP del server utilizzato.

Ha usato una rete a flusso veloce compromettendo un numero elevato di macchine, in modo da poter cambiare rapidamente i record DNS. Mallory ha quindi realizzato uno script in grado di aggiornare automaticamente gli host dove sono puntati i record DNS di ralnbowbank[.]com.

Ha usato una rete a flusso veloce compromettendo un numero elevato di macchine, in modo da poter cambiare rapidamente i record DNS. Mallory ha quindi realizzato uno script in grado di aggiornare automaticamente gli host dove sono puntati i record DNS di ralnbowbank[.]com.

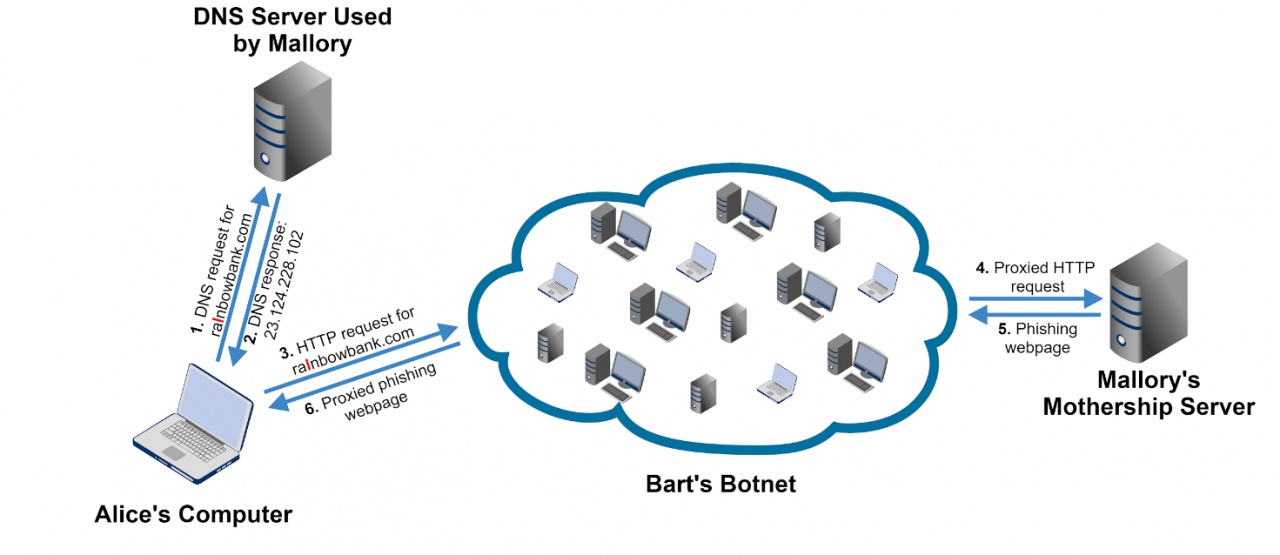

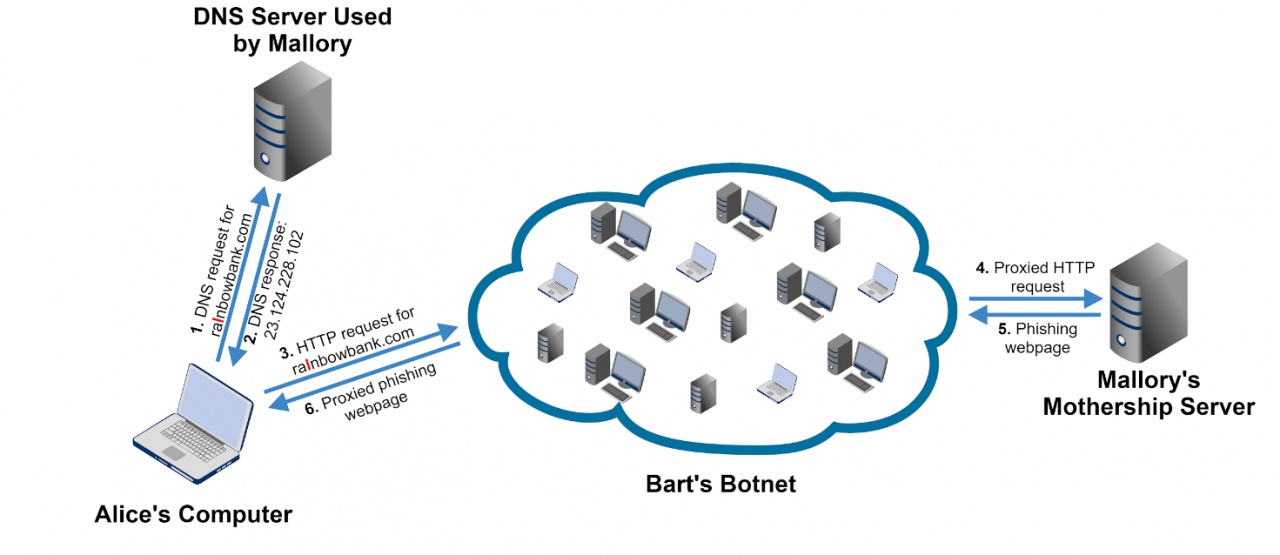

La figura qui sopra mostra l’aspetto dell’architettura a flusso veloce progettata da Mallory. Gli step 1 e 2 mostrano la parte di risoluzione DNS da lui controllata. Sapendo che Bart utilizzava una botnet per inviare e-mail di spam, gli chiese se potesse affittarne qualche migliaio. Bart accettò per poche centinaia di dollari e consentì a Mallory di installarvi uno script proxy che rilancia le richieste tra i bot e il suo server principale Mothership. Gli step 3-6 mostrano come le richieste HTTP vengono reindirizzate attraverso la botnet. Sulla base dell’indirizzo IP restituito nella risposta DNS, il bot utilizzato per il proxy cambia frequentemente.

La figura qui sopra mostra l’aspetto dell’architettura a flusso veloce progettata da Mallory. Gli step 1 e 2 mostrano la parte di risoluzione DNS da lui controllata. Sapendo che Bart utilizzava una botnet per inviare e-mail di spam, gli chiese se potesse affittarne qualche migliaio. Bart accettò per poche centinaia di dollari e consentì a Mallory di installarvi uno script proxy che rilancia le richieste tra i bot e il suo server principale Mothership. Gli step 3-6 mostrano come le richieste HTTP vengono reindirizzate attraverso la botnet. Sulla base dell’indirizzo IP restituito nella risposta DNS, il bot utilizzato per il proxy cambia frequentemente.

Usare una rete a flusso veloce è stato un grande successo per Mallory, e per Emilia e il suo team questa volta è stato molto più difficile rilevare e bloccare la sua campagna.

I successivi passaggi affrontati da Mallory per sfruttare architetture più avanzate per rendere le sue campagne malevole ancora più resistente a takedown e denylist sono disponibili sul blog di Unit 42.

La motivazione che spinge i cybercriminali a creare reti a flusso veloce è simile a quella dei service provider legittimi. Per questo devono cambiare frequentemente i loro indirizzi IP e utilizzare botnet o hosting bulletproof (provider di hosting che tendono a non rispondere alle richieste di takedown). Una rete a flusso veloce è tale perché, sfruttando il DNS, passa rapidamente tra molti bot, utilizzando ciascuno di essi solo per un breve periodo di tempo al fine di complicare le attività di denylisting e takedown basati su IP.

Per spiegare come funziona il fast flux, Unit 42 propone un esempio fittizio in cui un operatore di phishing, Mallory, vorrebbe recuperare le credenziali degli utenti per poi rivenderle sul dark web.

Un esempio pratico

Mallory è quindi l'attaccante, che insieme all'amico Bart compromette le macchine e costruisce la botnet. Nell'esempio Alice è la cliente ignara della Rainbow Bank, mentre Emilia è a capo di una squadra delle forze dell’ordine incaricata di fermare gli attacchi di phishing lanciati contro i clienti della Rainbow Bank.Prima della sua avventura nel fast fluxing, Mallory ha imparato che il sistema dei nomi di dominio traduce quelli più facili da ricordare per gli umani in indirizzi IP (ad esempio, paloaltonetworks.com in 34.107.151.202) che le macchine usano su Internet per trovarsi e comunicare.

Mallory ha iniziato creando un sito web che imitava una banca nota, rainbowbank[.]com, creando un falso sito chiamato ralnbowbank[.]com, molto simile a quello originale, su un host affittato con indirizzo IP 10.123.34[.]55.

Mallory ha poi pagato il suo amico Bart per inviare e-mail di spam accuratamente elaborate ai clienti della Rainbow Bank, notificando loro la convalida delle credenziali del proprio conto, tramite l’apertura di un link incluso nel messaggio. Il link ovviamente reindirizzava gli utenti alla pagina di phishing ospitata sul server di Mallory, in grado di raccogliere le credenziali. Fortunatamente, il sito è stato segnalato, e l’agente delle forze dell’ordine Emilia ha reagito rapidamente mettendo fuori uso il server che ospitava il sito di Mallory.

Ma Mallory sapeva quanto potesse guadagnare con il phishing, e aveva preso le sue precauzioni. In particolare, per assicurarsi che Emilia non potesse eliminare il suo sito web così facilmente, ha creato ralnbowbank[.]com impostando il record A per il suo dominio di phishing che contiene l’indirizzo IP del server utilizzato.

Ha usato una rete a flusso veloce compromettendo un numero elevato di macchine, in modo da poter cambiare rapidamente i record DNS. Mallory ha quindi realizzato uno script in grado di aggiornare automaticamente gli host dove sono puntati i record DNS di ralnbowbank[.]com.

Ha usato una rete a flusso veloce compromettendo un numero elevato di macchine, in modo da poter cambiare rapidamente i record DNS. Mallory ha quindi realizzato uno script in grado di aggiornare automaticamente gli host dove sono puntati i record DNS di ralnbowbank[.]com.  La figura qui sopra mostra l’aspetto dell’architettura a flusso veloce progettata da Mallory. Gli step 1 e 2 mostrano la parte di risoluzione DNS da lui controllata. Sapendo che Bart utilizzava una botnet per inviare e-mail di spam, gli chiese se potesse affittarne qualche migliaio. Bart accettò per poche centinaia di dollari e consentì a Mallory di installarvi uno script proxy che rilancia le richieste tra i bot e il suo server principale Mothership. Gli step 3-6 mostrano come le richieste HTTP vengono reindirizzate attraverso la botnet. Sulla base dell’indirizzo IP restituito nella risposta DNS, il bot utilizzato per il proxy cambia frequentemente.

La figura qui sopra mostra l’aspetto dell’architettura a flusso veloce progettata da Mallory. Gli step 1 e 2 mostrano la parte di risoluzione DNS da lui controllata. Sapendo che Bart utilizzava una botnet per inviare e-mail di spam, gli chiese se potesse affittarne qualche migliaio. Bart accettò per poche centinaia di dollari e consentì a Mallory di installarvi uno script proxy che rilancia le richieste tra i bot e il suo server principale Mothership. Gli step 3-6 mostrano come le richieste HTTP vengono reindirizzate attraverso la botnet. Sulla base dell’indirizzo IP restituito nella risposta DNS, il bot utilizzato per il proxy cambia frequentemente. Usare una rete a flusso veloce è stato un grande successo per Mallory, e per Emilia e il suo team questa volta è stato molto più difficile rilevare e bloccare la sua campagna.

I successivi passaggi affrontati da Mallory per sfruttare architetture più avanzate per rendere le sue campagne malevole ancora più resistente a takedown e denylist sono disponibili sul blog di Unit 42.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab