Nuova falla in Pulse Connect Secure VPN

Pulse Secure sta lavorando alla patch definitiva per una falla che potrebbe consentire a un attaccante di eseguire codice arbitrario. Nel frattempo ha pubblicato una misura di mitigazione.

Le VPN Pulse Secure sono afflitte da una vulnerabilità critica che può consentire a un attaccante remoto autenticato di eseguire codice arbitrario con privilegi elevati. La falla, identificata con la sigla CVE-2021-22908, ha un punteggio CVSS di 8.5 su 10 ed è attiva sulle versioni Pulse Connect Secure 9.0Rx e 9.1Rx.

Sulla pagina ufficiale del CERT dedicata alla vulnerabilità si fa riferimento a un problema di buffer overflow nel del buffer nel codice correlato a Samba, che si attiverebbe quando si specifica un nome di server lungo per alcune operazioni SMB.

PCS prevede la possibilità di connettersi ai Windows file shares (SMB). Si tratta di una funzionalità fornita da un certo numero di script CGI, che a loro volta utilizzano librerie e applicazioni basate su Samba 4.5.10. Quando si specifica un nome di server lungo per alcune operazioni SMB, l'applicazione potrebbe bloccarsi a causa di un overflow del buffer dello stack, o di un overflow del buffer dell'heap.

Se questo accade, l'utente autenticato da remoto con privilegi potrebbe sfogliare le condivisioni SMB ed eseguire codice arbitrario come utente root. Non accade in tutti i casi. Gli esperti del CERT fanno notare che per essere vulnerabile, un server PCS deve avere impostato un criterio di Windows File Access o un altro set di criteri che consenta a un utente di connettersi a un server arbitrario.

Inoltre, qualsiasi dispositivo PCS con installata la versione 9.1R2 o precedente avrà un criterio predefinito che consente la connessione a host SMB arbitrari. A partire da 9.1R3, questo criterio è stato modificato e la negazione dell'accesso è il parametro predefinito.

Inoltre, qualsiasi dispositivo PCS con installata la versione 9.1R2 o precedente avrà un criterio predefinito che consente la connessione a host SMB arbitrari. A partire da 9.1R3, questo criterio è stato modificato e la negazione dell'accesso è il parametro predefinito.

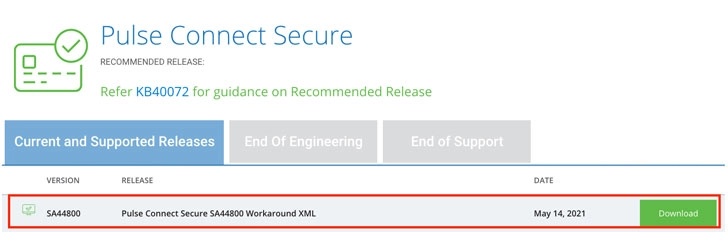

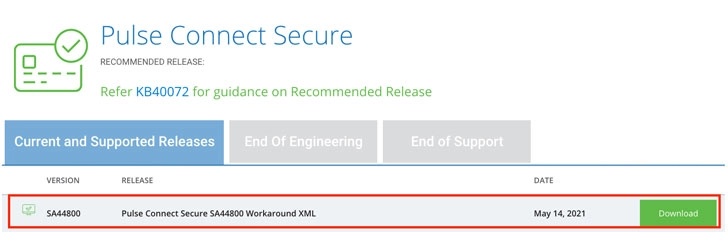

Per chiudere la falla bisognerà aggiornare la versione del software Pulse Connect Secure alla versione 9.1R.11.5 non appena sarà disponibile. Nel frattempo, Ivanti ha pubblicato una misura di mitigazione. Consiste nel download e installazione del file remove-workaround-2105.xml, che disabilita la funzionalità Windows File Share Browser e attiva negli endpoint vulnerabili a una blacklist che li protegge dagli attacchi basati su URL che sfruttano questa falla.

Le indicazioni per il download e l'importazione sono pubblicate sulla pagina ufficiale del produttore. Da notare che gli utenti che eseguono la versione di PCS 9.1R11.3 o successive dovrebbero importare un file diverso, denominato remove-workaround-2104.xml.

Ricordiamo che poche settimane fa Pulse Secure ha pubblicato anche gli strumenti di mitigazione di un'altra vulnerabilità, questa volta più grave perché zero-day e già attivamente sfruttata. Il lavoro di monitoraggio e correzione delle falle da parte dei produttori è assiduo e importante per la sicurezza degli utenti. Questi ultimi però devono installare gli update o le mitigazioni non appena disponibili per evitare gravi problemi di sicurezza.

Sulla pagina ufficiale del CERT dedicata alla vulnerabilità si fa riferimento a un problema di buffer overflow nel del buffer nel codice correlato a Samba, che si attiverebbe quando si specifica un nome di server lungo per alcune operazioni SMB.

PCS prevede la possibilità di connettersi ai Windows file shares (SMB). Si tratta di una funzionalità fornita da un certo numero di script CGI, che a loro volta utilizzano librerie e applicazioni basate su Samba 4.5.10. Quando si specifica un nome di server lungo per alcune operazioni SMB, l'applicazione potrebbe bloccarsi a causa di un overflow del buffer dello stack, o di un overflow del buffer dell'heap.

Se questo accade, l'utente autenticato da remoto con privilegi potrebbe sfogliare le condivisioni SMB ed eseguire codice arbitrario come utente root. Non accade in tutti i casi. Gli esperti del CERT fanno notare che per essere vulnerabile, un server PCS deve avere impostato un criterio di Windows File Access o un altro set di criteri che consenta a un utente di connettersi a un server arbitrario.

Inoltre, qualsiasi dispositivo PCS con installata la versione 9.1R2 o precedente avrà un criterio predefinito che consente la connessione a host SMB arbitrari. A partire da 9.1R3, questo criterio è stato modificato e la negazione dell'accesso è il parametro predefinito.

Inoltre, qualsiasi dispositivo PCS con installata la versione 9.1R2 o precedente avrà un criterio predefinito che consente la connessione a host SMB arbitrari. A partire da 9.1R3, questo criterio è stato modificato e la negazione dell'accesso è il parametro predefinito.Per chiudere la falla bisognerà aggiornare la versione del software Pulse Connect Secure alla versione 9.1R.11.5 non appena sarà disponibile. Nel frattempo, Ivanti ha pubblicato una misura di mitigazione. Consiste nel download e installazione del file remove-workaround-2105.xml, che disabilita la funzionalità Windows File Share Browser e attiva negli endpoint vulnerabili a una blacklist che li protegge dagli attacchi basati su URL che sfruttano questa falla.

Le indicazioni per il download e l'importazione sono pubblicate sulla pagina ufficiale del produttore. Da notare che gli utenti che eseguono la versione di PCS 9.1R11.3 o successive dovrebbero importare un file diverso, denominato remove-workaround-2104.xml.

Ricordiamo che poche settimane fa Pulse Secure ha pubblicato anche gli strumenti di mitigazione di un'altra vulnerabilità, questa volta più grave perché zero-day e già attivamente sfruttata. Il lavoro di monitoraggio e correzione delle falle da parte dei produttori è assiduo e importante per la sicurezza degli utenti. Questi ultimi però devono installare gli update o le mitigazioni non appena disponibili per evitare gravi problemi di sicurezza.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab