FamousSparrow: nuovo gruppo APT con backdoor personalizzata

FamousSparrow è un gruppo APT che sfrutta le vulnerabilità ProxyLogon per attivare l'attività di cyber spionaggio con una backdoor personalizzata.

È stato soprannominato FamousSparrow il gruppo APT attivo almeno dal 2019 che prende di mira hotel, enti governativi, organizzazioni internazionali, società di ingegneria e studi legali a scopo di cyber spionaggio. La scoperta è dei ricercatori di ESET. La telemetria indica che questo APT ha condotto attacchi in Europa (Francia, Lituania, Regno Unito), Medio Oriente, Americhe, Asia e Africa.

Fra l'altro, FamousSparrow è stato uno dei primi APT ad avere sfruttato le vulnerabilità di Microsoft Exchange note comeProxyLogon all'indomani della pubblicazione della patch, il 3 marzo 2021. Questo significa che si allunga ulteriormente la lista dei gruppi che sono stati tempestivi nello sfruttamento della falla.

Il primato di questo APT tuttavia è un altro. Nella ricerca pubblicata da ESET emerge che FamousSparrow è attualmente l'unico utilizzatore della backdoor personalizzata SparrowDoor.

La catena d'attacco

Una volta che il server è stato compromesso sfruttando ProxyLogon, gli attaccanti distribuiscono diversi strumenti personalizzati. Fra questi figurano una variante di Mimikatz, una piccola utility che scarica ProcDump sul disco e lo utilizza per scaricare a sua volta il processo lsass (usato probabilmente per raccogliere secrests in memoria, come le credenziali). A quel punto entrano in gioco lo scanner NetBIOS Nbtscan e il loader per la backdoor SparrowDoor.

I dati della telemetria di ESET hanno permesso di recuperare solo il componente del loader. Tuttavia, i ricercatori hanno trovato un campione di loader molto simile su VirusTotal, che gli ha permesso di trovare i componenti mancanti, tra cui SparrowDoor.

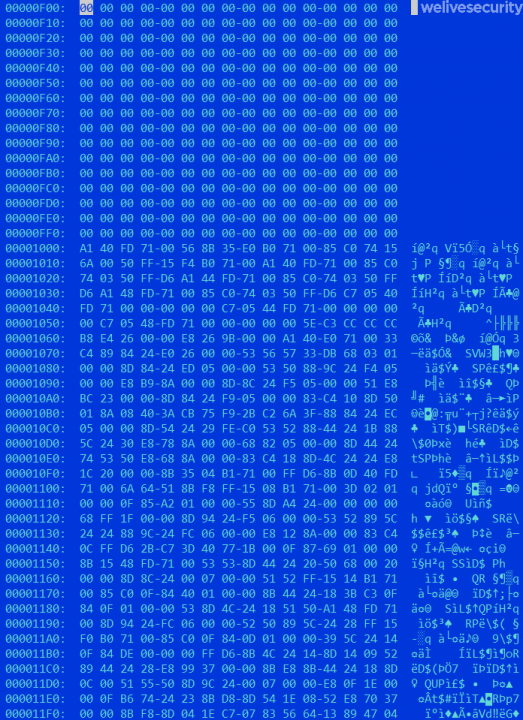

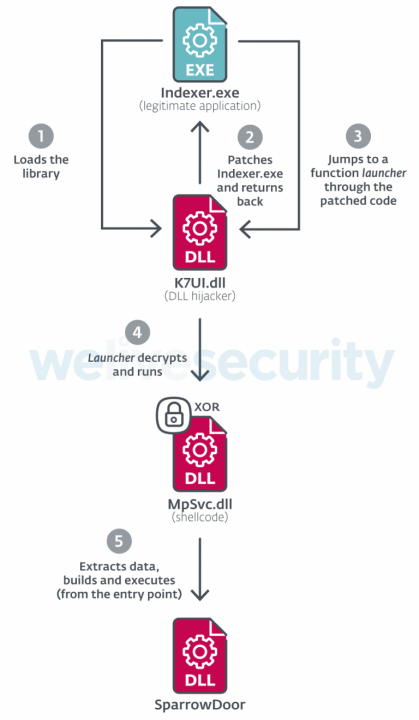

Quest'ultimo viene inizialmente caricato tramite il dirottamento dell'ordine di ricerca DLL, utilizzando tre elementi: un eseguibile legittimo di K7 Computing (Indexer.exe) utilizzato come host di dirottamento DLL, una DLL dannosa (K7UI.dll) e shellcode crittografato (MpSvc.dll). Ciascuno dei tre ha una funzione ben precisa.

L'eseguibile legittimo, Indexer.exe, necessita della libreria K7UI.dll per funzionare. Il sistema operativo cerca il file DLL nelle directory seguendo l'ordine di caricamento prescritto. Dato che la directory in cui è archiviato il file Indexer.exe ha la massima priorità nell'ordine di caricamento, è esposta al dirottamento dell'ordine di ricerca DLL. È proprio così che viene caricato il malware. Indexer.exe carica la DLL dannosa K7UI.dll, che a sua volta corregge il codice in Indexer.exe e quindi ritorna a Indexer.exe.

La backdoor in azione

La backdoor in azione

Indexer.exe finisce quindi per eseguire una subroutine in K7UI.dll (che si può definire launcher) anziché chiamare WinMain. La funzionalità del launcher è quella di caricare lo shellcode crittografato MpSvc.dll in memoria dalla directory che memorizza anche Indexer.exe, decifrare il contenuto e quindi eseguire lo shellcode stesso.

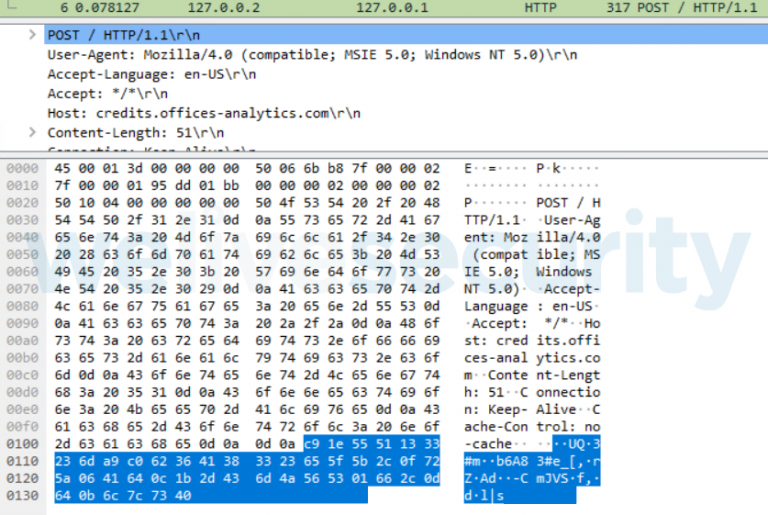

A sua volta lo shellcode carica varie librerie responsabili della costruzione di una struttura PE (Portable Executable) e individua gli indirizzi delle funzioni da utilizzare. Successivamente, alloca la memoria RWX e copia varie posizioni nel codice shell al suo posto (sempre con l'obiettivo di costruire la struttura PE). Importa diverse funzioni da altrettante librerie e alla fine esegue la backdoor, che resta silente nel sistema ed esfiltra informazioni inviandole a un server remoto di comando e controllo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Check Point integra Cyata, Cyclops e Rotate nella strategia AI

16-02-2026

TrendAI Vision One rinnova la qualifica ACN QC2 per la PA

16-02-2026

AI e norme: come trovare l’equilibrio tra innovazione e regolamenti europei

16-02-2026

Perché l’economia non è globale

15-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab