L’Ucraina è un campo di battaglia cyber, facciamo il punto

L’Ucraina è un campo di battaglia cyber: dagli attivisti ai gruppi APT, passando per chi è motivato economicamente, gli attori in gioco sono molti.

Il 24 febbraio ha preso il via l’azione militare russa contro l’Ucraina. La macchina bellica, come detto più volte, è una parte del conflitto, che sul piano cyber è iniziato molto prima. A fare il punto, nel fine settimana ci hanno pensato ESET e Kaspersky, con due webinar che si sono sovrapposti non solo per la tempistica, ma anche per i contenuti.

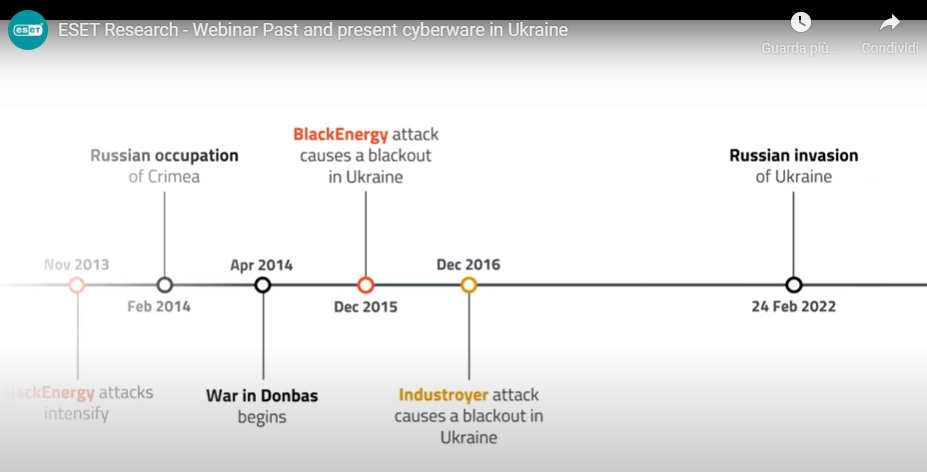

Gli esperti di entrambe le aziende hanno mostrato come il conflitto cyber a supporto dell’azione militare specifica sia iniziato un giorno prima dell’invasione de facto, il 23 febbraio, con l’attacco sferrato contro siti e istituzioni ucraine mediante il malware HermeticWiper. Ma in realtà gli attacchi contro l’Ucraina non hanno mai smesso dal 2014, quando la Russia occupò la Crimea. Le timeline proposte dai ricercatori delle due aziende sono praticamente identiche.

Da allora si sono susseguiti attacchi di vario tipo, dal DDoS al malware, al cyber espionage, da parte di diversi gruppi APT. Fra questi figurano threat actor noti come Sandworm, Dukes, Turla e Gamaredon. ESET si è concentrata su diversi attacchi, fra cui quelli di Sandworm, di cui ha rintracciato collegamenti con l’attacco alle centrali elettriche del 2013 e in altri attacchi del 2012, che hanno coinvolto media, aziende, organismi diplomatici. Al gruppo BlackEnergy poi ESET addebita l’attacco alle centrali elettriche ucraine del novembre 2013 e del dicembre 2015, mediante l’impiego di malware multifunzionali con file e password stealer, network scanner, keylogger, e altro.

Kaspersky ha invece proposto un focus su Gamaredon, Cyclops Blink e sullo stesso Sandworm. Gamaredon risulta essere l’APT più attivo nella fase attuale del conflitto, con un’attività che è andata crescendo a partire dal 4 febbraio 2022, per intensificarsi ulteriormente il 25 febbraio, il giorno successivo all’attacco militare.

Una lunga lista di attaccanti

Il problema, evidenziano gli esperti, è che sul campo sono impegnati sia gruppi APT noti, sia sconosciuti, che eseguono attacchi DDoS, sfruttano RAT, svolgono attività di hacktivismo, così come attività criminali motivate dal profitto e non facili da attribuire allo stato attuale. Il problema è quindi che, se nel conflitto armato è facile individuare le forze in campo, nella sfera cyber gli attori in gioco sono spesso sfuggenti.

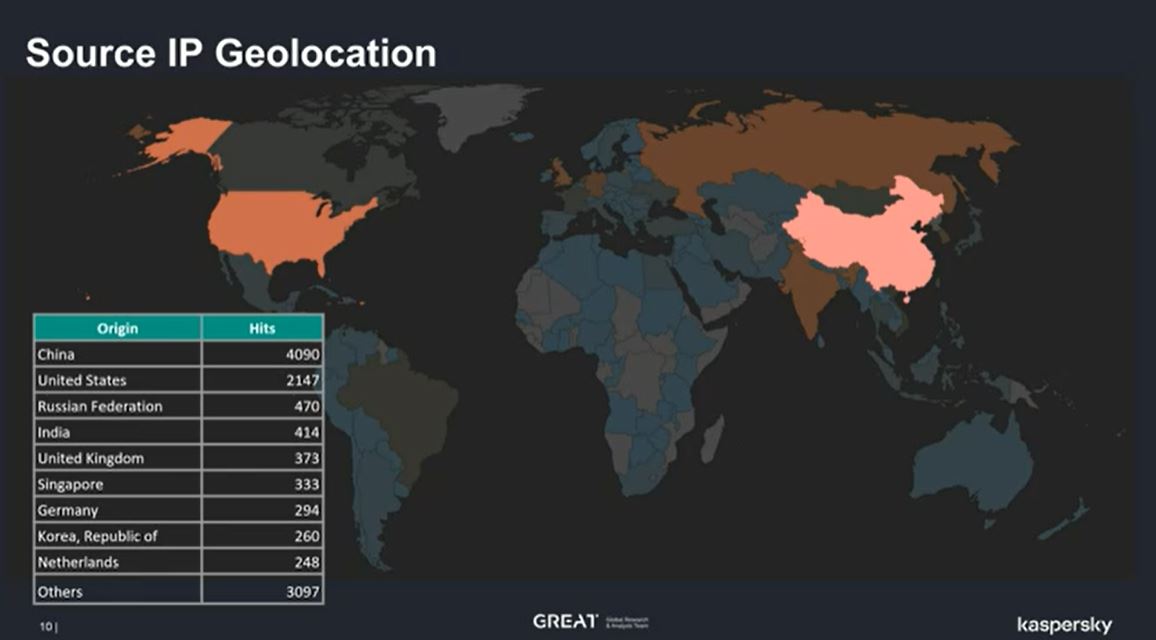

Nemmeno la geografia della provenienza degli attacchi è risolutiva. Gli attacchi dall’inizio del conflitto ucraino erano relativi a oltre 20mila indirizzi IP unici provenienti principalmente da Cina e Stati Uniti e Russia, ma anche con questo dato è difficile addebitare gli attacchi con certezza.

ESET fa il punto sugli obiettivi più diffusi degli attacchi: spionaggio, furto di informazioni e sabotaggio, perpetrati tramite varie tattiche e tecniche di attacco. Purtroppo, da otto anni l’Ucraina è un campo di battaglia digitale, in cui si fronteggiano attacchi sofisticati.

Sia Kaspersky che ESET concordano sul fatto che gli attacchi cyber continueranno, ma il numero degli attacchi APT non aumenterà in maniera drammatica. Tuttavia, anche se l’attenzione al momento è puntata sull’Ucraina, non è da escludere che i gruppi APT attivi possano colpire anche altri Paesi.

È pertanto necessario adottare le misure conosciute contro attacchi DDoS, ransomware e malware distruttivi, phishing, attacchi mirati, attacchi alla supply chain e al firmware. È inoltre consigliato assicurarsi che tutti i sistemi connessi a Internet abbiano le patch più recenti e siano monitorati con software di sicurezza proattivi che facciano uso di threat intelligence e soluzioni EDR.

Attivismo

Sicuramente una delle attività in corso è quella degli attivisti. In questo caso c’è da fare un distinguo, perché sebbene un attacco cyber sia un’azione non legalmente riconosciuta, quello che sta facendo il collettivo Anonymous è di fondamentale importanza sia per il supporto all’Ucraina, sia per ostacolare la disinformazione in Russia e sperare in una rivolta dall’interno che deponga Putin.

A questo proposito, ci sono due novità da aggiungere a quanto già detto. Innanzi tutto, il sistema orchestrato dai membri del collettivo per inviare messaggi ai cittadini russi e informarli sul conflitto ora funziona anche tramite WhatsApp, all’indirizzo http://wa.1920.in/. Nel fine settimana abbiamo inviato decine di messaggi, e non sono state rare le risposte che hanno aperto a un dialogo.

Anonymous ha inoltre hackerato l’agenzia russa Roskomnadzor, responsabile del monitoraggio, del controllo e della censura dei mass media russi. Ne è risultato il furto di 820 GB di dati che descrivono in dettaglio l'attività in corso dell'agenzia, da cui emerge chiaramente che il Cremlino teme che la consapevolezza di quanto sta realmente accadendo possa destabilizzare il contesto politico interno.

https://twitter.com/KevinRothrock/status/1500458582902460420?s=20&t=S92UyvbafG2pfCH9Oi0Czw

È per questo che sono stati censurati Twitter, Facebook e Instagram, ma in epoca moderna bloccare qualsiasi messaggio è praticamente impossibile, per questo la polizia sta fermando i cittadini per le strade chiedendo di controllare i loro messaggi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab