APT nordcoreano sviluppa malware in Rust e Python

Il gruppo nordcoreano APT37 adotta tecniche avanzate di attacco e spionaggio con malware complessi per Windows che collezionano dati bypassando i sistemi di sicurezza.

Il gruppo nord coreano APT37 ha iniziato a utilizzare malware sviluppato in Rust e Python per massimizzare la capacità di eludere i controlli di sicurezza e per migliorare la flessibilità operativa. La novità è riportata dai ricercatori dello Zscaler ThreatLabz, che in collaborazione con la Korea National Police Agency hanno contribuito a ricostruire sia le tecniche di infezione sia le capacità di spionaggio e furto di dati implementate da questo attore sponsorizzato dalla Corea del Nord.

Per chi non riconoscesse la sigla, APT37 è noto anche come ScarCruft, Ruby Sleet e Velvet Chollima ed è uno dei gruppi più avanzati e attivi fra quelli appoggiati dal regime nordcoreano. È operativo almeno dal 2012. Uno dei suoi tratti distintivi è la spiccata capacità di adattamento e aggiornamento tecnologico: il gruppo opera quasi esclusivamente con campagne mirate, incentrate su attacchi di spear-phishing e utilizzo di file malevoli per colpire obiettivi specifici. È particolarmente abile nell’orchestrare una infrastruttura centralizzata per il controllo di più componenti malware, tra cui Rustonotto (backdoor in Rust), Chinotto (backdoor in PowerShell) e FadeStealer (strumento da sorveglianza e furto dati). Grazie a un livello di controllo a distanza e automazione che Zscaler definisce di tipo industriale, il gruppo compromette sistemi Windows, ottiene la persistenza e avvia una raccolta dati multi-vettore silente e difficile da rilevare.

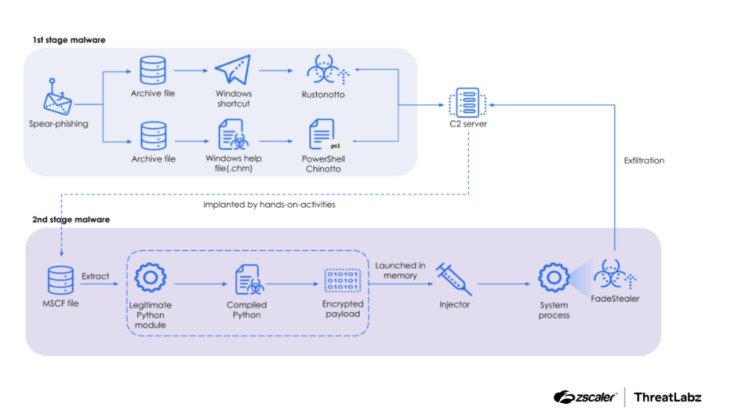

La catena di attacco completa che include Chinotto, Rustonotto e FadeStealer

La catena di attacco completa che include Chinotto, Rustonotto e FadeStealer

Sintesi delle attività monitorate

I principali vettori di compromissione iniziale degli endpoint Windows sono file shortcut (.lnk) e file Compiled HTML Help (.chm) che vengono diffusi via email mirate. Quando il destinatario apre il file, scarica ed esegue inconsapevolmente uno script PowerShell chiamato Chinotto, che gestisce sia la creazione di documenti decoy sia la messa in esecuzione del payload principale, realizzato con marker esadecimali per facilitare la suddivisione tra file legittimi e malevoli.

Il payload distribuito tramire file .Ink è stato battezzato Rustonotto e consiste in una backdoor sviluppata in Rust, capace di ricevere comandi codificati Base64 dal server di comando e controllo degli attaccanti e restituire dati, sempre codificati. In parallelo viene depositata anche la variante via file CHM, che crea una chiave di registro “Run” per instaurare la persistenza e la comunicazione col server di comando, oltre che attivare ulteriori payload remoti, spesso sfruttando componenti HTML Application e PowerShell.

FadeStealer rappresenta il salto qualitativo maggiore: si tratta di un tool di spionaggio multi-thread con capacità di raccolta dati in tempo reale. È distribuito attraverso una catena che sfrutta file .cab contenenti moduli Python, loader personalizzati e payload codificati (tele.conf, tele.dat) che vengono decifrati, caricati e iniettati in processi legittimi tramite tecniche di Process Doppelgänging basate su Transactional NTFS. In entrambi i casi vengono eliminate le tracce su disco.

Una volta attivo, il malware si insedia in directory specifiche in cui archivia dati strutturati secondo uno schema rigoroso. La raccolta include keylogging continuo, screenshot ogni 30 secondi, audio dal microfono in sessioni da 5 minuti, monitoraggio a cadenza oraria di dispositivi USB e fotocamere e l’archiviazione sistematica dei dati in RAR protetti da password.

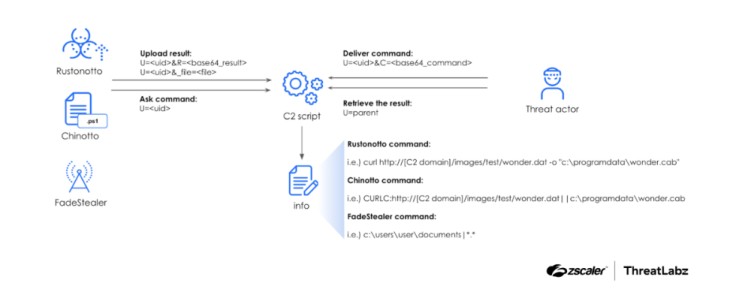

L’architettura del server di comando e controllo di APT37 per Rustonotto, Chinotto e FadeStealer

L’architettura del server di comando e controllo di APT37 per Rustonotto, Chinotto e FadeStealer

I processi di esfiltrazione passano da HTTP POST e sono direzionati verso server web compromessi, gestiti tramite script PHP che organizzano dati e comandi JSON per tutti i componenti malware. FadeStealer invia archivi secondo criteri temporali e su richiesta, occultando la trasmissione con sequenze di file denominati secondo la data e l’ora di generazione, così da garantire ordine cronologico e tracciabilità delle attività sorvegliate. Un thread dedicato controlla ogni 10 secondi la directory di lavoro e invia automaticamente nuovi archivi generati. Queste attività di FadeStealer offrono una copertura costante e multivettore delle attività della vittima, garantendo resilienza e persistenza anche su host sottoposti a stretto controllo.

La campagna era rivolta principalmente contro singoli utenti sudcoreani legati all’ambito politico o diplomatico, dei diritti civili e figure considerate sensibili dal regime nordcoreano, che avevano accesso a informazioni personali, comunicazioni confidenziali e attività geopolitiche di rilievo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Italiani e rischio cyber: cresce l’attenzione, ma è disomogenea

29-01-2026

Staffetta di tecniche di accesso manda fuori giri la difesa

29-01-2026

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab