Le patch non sono complesse e lunghe da gestire, basta scuse

Con la scusante della mancanza di tempo e dell'eccessiva laboriosità di installazione delle patch, troppe aziende sono sempre più esposte a eventuali cyberattacchi.

Il patching è troppo complesso e richiede troppo tempo. È questo in estrema sintesi il risultato di un sondaggio di Ivanti a cui hanno partecipato oltre 500 professionisti di aziende IT e della sicurezza in USA ed EMEA. Le risposte preoccupano, alla luce del numero crescente di attacchi informatici che sfruttano le vulnerabilità appena chiuse. Basti pensare al caso di Microsoft Exchange.

Eppure il patching tardivo dilaga. È del 71% la percentuale degli intervistati che considera il patching troppo complesso e con fasi di implementazione troppo lunghe. In parte è anche colpa del lavoro da casa, che rende gli aggiornamenti più difficili e laboriosi da installare. Evidentemente non fa abbastanza paura il fatto che le vulnerabilità senza patch siano i punti d'infiltrazione più sfruttati dagli attacchi ransomware.

Incurante dei rischi, il 62% degliintervistati ha sottolineato che il patching non è tra le sue priorità. Il 60% accusa questo importante passaggio di interrompere il lavoro degli utenti. Il che è vero, per una manciata di minuti. Si tende a dimenticare che un blocco causato da un ransomware è decisamente più lungo e costoso.

La situazione non fa che peggiorare nel momento in cui il management, che dovrebbe essere attento ai costi e alle voci di spesa, invece di incentivare il patching per scongiurare attacchi ransomware e data breach, rema contro. Il 61% dei team IT ha infatti segnalato che i dirigenti rimandano o sospendono gli interventi di manutenzione almeno una volta al trimestre per mantenere i propri sistemi sempre in funzione.

Un problema di protocolli

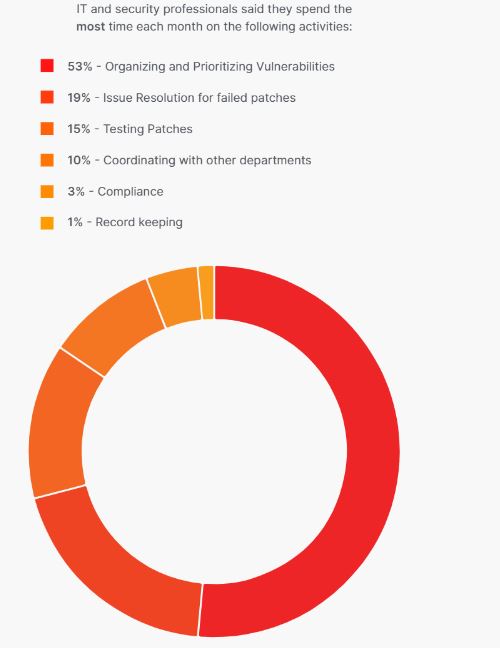

Più che le patch in sé, i problemi sono riconducibili alla mentalità e ai protocolli aziendali che ne conseguono. Infatti, è seguendo i protocolli che il 53% degli intervistati si ritrova ad appaltare la maggior parte del suo tempo per organizzare e prioritizzare le vulnerabilità critiche, testare le patch (15%) e coordinarsi con altre divisioniaziendali (10%) per la loro installazione.

Una inefficienza di tempo e risorse figlia dello scarso impegno messo in campo per la gestione di quello che non è percepito come un problema. Anzi, diventa una frustrazione per i responsabili IT, che non riescono a mitigare il rischio in maniera efficace, e lasciano tutto il tempo agli attaccanti per sfruttare le falle aperte.

Dire che la soluzione esiste ed è a portata di mano. È l'automazione data dalle piattaforme di cyber security di ultima generazione, che fra i vari moduli includono anche quello deputato al patch management. Ci pensa l'Intelligenza Artificiale a prioritizzare le patch in funzione della gravità della vulnerabilità, dell'analisi del rischio per l'azienda. E nei casi in cui il patching non è applicabile, c'è sempre l'opzione del virtual patching, anche questo gestibile a livello centralizzato.

Tutto parte quindi dalla mentalità, con la necessità di organizzare corsi di formazione per tutti i dipendenti, che modifichino l'approccio alla sicurezza. Fatto quello il resto è in discesa, visto che abbondano sul mercato i prodotti per automatizzare il lavoro e pianificarlo in maniera che non infastidisca i dipendenti. Insomma, non ci sono più scuse.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Perché l’economia non è globale

15-02-2026

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab