LockBit 5.0, il ransomware che punta agli hypervisor

LockBit 5.0 opera in modo coerente su Windows, Linux ed ESXi ed è in grado di colpire direttamente gli hypervisor. Usa tecniche avanzate di evasione, wiping e anti‑forensics per ridurre al minimo la visibilità nelle infrastrutture virtualizzate.

Con l’aggiornamento alla versione 5.0, il ransomware LockBit segna un salto di qualità nella professionalizzazione del ransomware-as-a-service: la nuova generazione analizzata da Acronis estende il raggio d’azione a Windows, Linux ed ESXi e va espressamente in rotta di collisione con gli hypervisor. Il risultato è una piattaforma pensata per massimizzare l’impatto su infrastrutture virtualizzate e ambienti enterprise, riducendo al minimo la visibilità per i difensori.

Le riconferme

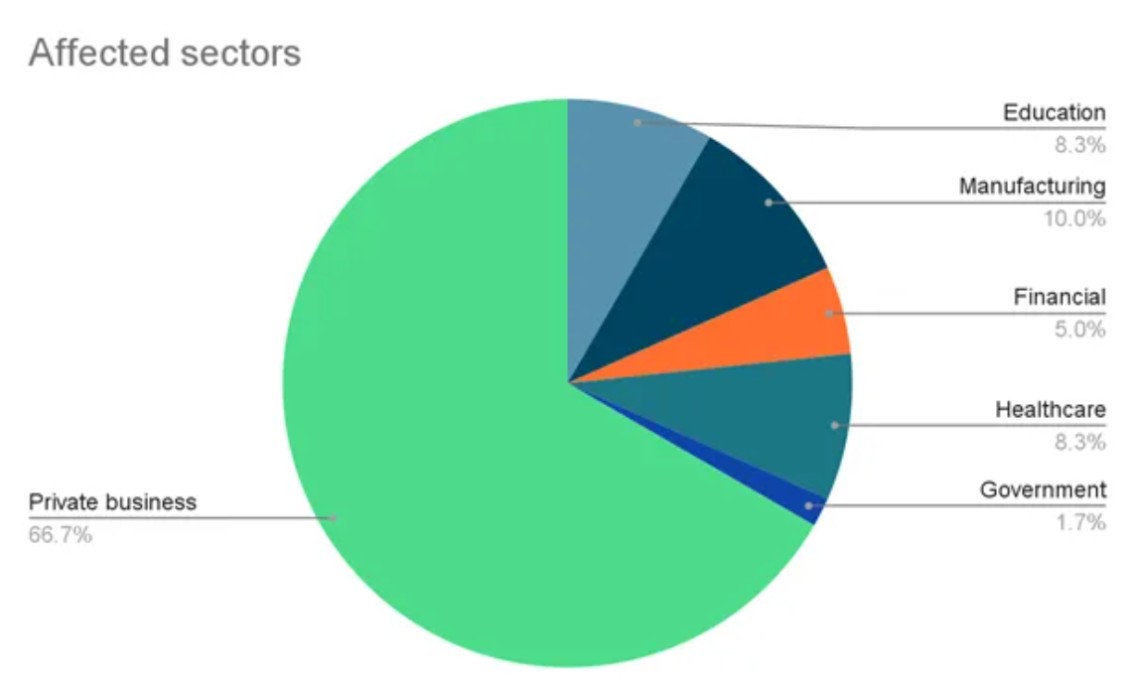

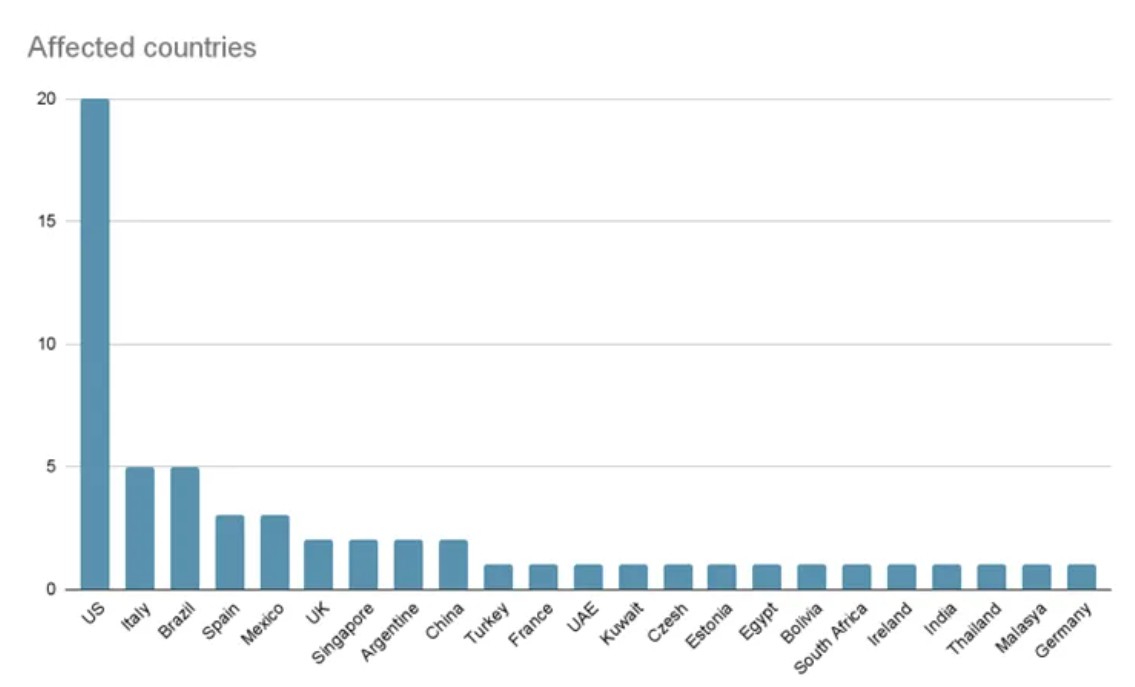

Molti elementi sono in linea di continuità con le versioni precedenti. Dal punto di vista operativo, LockBit 5.0 mantiene il modello RaaS ormai consolidato: il team principale si occupa dello sviluppo del malware, mantiene l’infrastruttura del sito di rivendicazione e coordina i pagamenti; gli affiliati gestiscono le intrusioni, i movimenti laterali e la scelta delle vittime. La doppia estorsione resta centrale: prima della cifratura vera e propria, gli attaccanti esfiltrano i dati verso i propri server, così da rendere irrilevante il restore da backup. Il sito di leak dedicato alla versione 5.0 ha già all’attivo 60 vittime: il settore privato è il bersaglio prevalente, ma l’elenco include aziende sanitarie, istituzioni finanziarie, manifatturiere, enti governativi e organizzazioni legate al mondo dell’istruzione, con una concentrazione significativa di casi negli Stati Uniti e un’eco globale.

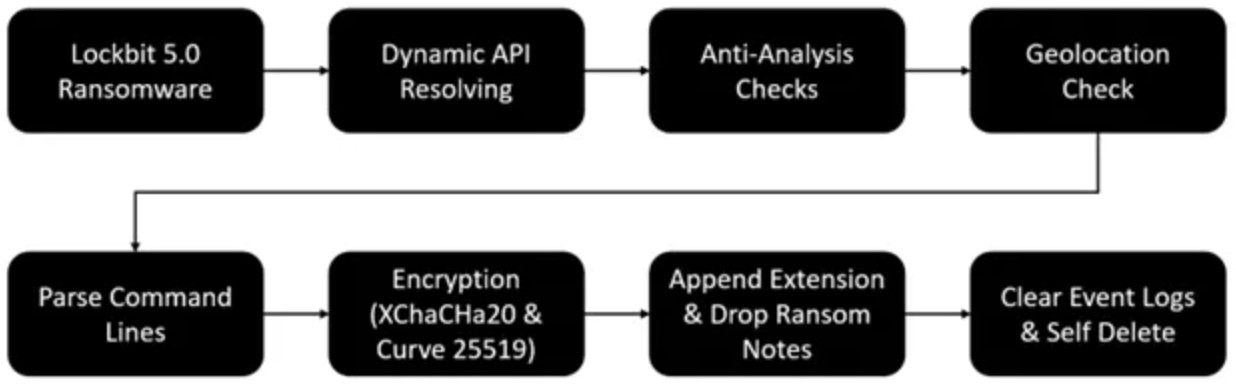

Il cuore tecnico di LockBit 5.0 è un framework sostanzialmente unificato per Windows, Linux ed ESXi, con una logica comune di esecuzione, un set coerente di argomenti da riga di comando e uno schema crittografico condiviso basato su XChaCha20 per la cifratura dei dati e Curve25519 per la gestione delle chiavi asimmetriche. Su tutte le piattaforme, i file cifrati ricevono un’estensione casuale di 16 caratteri e, a fine file, viene aggiunto un blocco strutturato che contiene la dimensione originale, un separatore e la chiave ChaCha20 cifrata. La nota di riscatto è sostanzialmente identica sulle diverse varianti e viene depositata in ogni directory sottoposta al processo di cifratura.

Le novità tecniche

La differenza più netta emerge lato Windows, dove il campione analizzato risulta impacchettato con un packer personalizzato, che presenta un timestamp di compilazione falsificato, una sezione .rdata compressa e una tabella di importazioni vuota. Sono tutti indizi che rivelano un lavoro mirato di offuscazione. La firma digitale associata è invalida, scaduta nel 1996 e intestata all’azienda statunitense BorgWarner, mentre il manifest descrive il programma come “Blender”: tutti elementi che suggeriscono l’abuso di identità digitali legittime per rendere meno sospetto il file.

Una volta in memoria, LockBit 5.0 offusca pesantemente il proprio codice e risolve le API di sistema in modo dinamico, così da rendere più difficile comprenderne le attività. Integra anche controlli anti-debug mirati, e in presenza di strumenti di analisi il flusso di esecuzione viene mandato volutamente in errore, così da bloccare il malware nei laboratori ma lasciarlo funzionare regolarmente sulle macchine delle vittime.

Prima di proseguire lungo la kill chain, LockBit 5.0 controlla la lingua del sistema e la geolocalizza attraverso codici specifici; se individua il russo o aree geografiche corrispondenti alla sfera post-sovietica, termina l’esecuzione. Il malware gestisce un set di argomenti da riga di comando che consentono di modificarne il comportamento. Per esempio, disattivare la creazione del mutex, forzare la cifratura diretta o abilitare la modalità che stampa a console i file cifrati.

La presenza di un mutex, creato sulla base di una stringa decodificata, evita il lancio simultaneo di più istanze sulla stessa macchina, a meno che l’operatore non disabiliti esplicitamente il meccanismo. Quando non è impostata la cifratura diretta, LockBit 5.0 si infila in un processo di sistema legittimo, come defrag.exe, e continua da lì la propria esecuzione. In questo modo il ransomware si nasconde dietro un binario di Windows riconosciuto e riduce le possibilità di essere individuato dai controlli di sicurezza.

La fase di cifratura beneficia di ottimizzazioni che sfruttano il numero di core logici rilevati tramite GetSystemInfo per parallelizzare il lavoro. Il thread principale esplora ricorsivamente le directory del sistema, costruisce una lista di file bersaglio e deposita in ciascuna cartella la nota di riscatto, mentre una serie di thread di cifratura preleva i file dalla lista, cifra i contenuti e aggiunge in coda il blocco con metadati e chiave cifrata.

Terminato il processo di cifratura, LockBit 5.0 passa alla fase post-compromissione, dove si concentra sull’eliminazione delle tracce e sulla riduzione della visibilità per i sistemi di sicurezza. In parallelo l’eseguibile procede alla cancellazione sistematica dei log di sistema e avvia la routine di auto-cancellazione. Se l’attacco è stato lanciato con il parametro che abilita il wiping, l’istanza iniettata in defrag.exe crea un file temporaneo nella radice di C:\ e lo riempie ripetutamente con blocchi di zeri fino a saturare lo spazio disponibile, complicando il recupero dei dati mediante tecniche di data carving.

Linux e ESXi

Le varianti per Linux ed ESXi adottano un approccio differente alla stealthness: cifrano gran parte delle stringhe interne e implementano controlli anticontesto per rilevare debugger e strumenti di tracing. Il processo verifica il nome del processo padre e lo confronta, dopo decodifica, con una lista che include strumenti come gdb, lldb, strace, ltrace e rr; se viene rilevata un’esecuzione in ambiente di analisi, il malware termina.

La catena di esecuzione

La catena di esecuzione

In ambiente ESXi, LockBit 5.0 verifica prima di tutto di trovarsi su una versione dell’hypervisor che conosce e supporta; in caso contrario non prosegue. Una volta superato questo controllo, adotta accorgimenti pensati per rendere più difficile seguirne l’esecuzione a livello di processo, complicando il lavoro degli strumenti di monitoraggio sugli host di virtualizzazione.

Anche su Linux ed ESXi la cifratura è multithread: il thread principale scansiona il filesystem e deposita le note di riscatto, mentre i thread worker processano i file in parallelo. La variante ESXi indirizza in modo mirato il path “/vmfs/”, dove risiedono i file delle macchine virtuali, e comprende la capacità di terminare le VM in esecuzione per rimuovere i blocchi sui file e garantirne la cifratura, con la possibilità per l’operatore di disattivare questa funzione tramite argomento. È inoltre possibile specificare un ID di macchina virtuale da escludere per preservare selettivamente asset ritenuti critici dall’affiliato. L’output a console della progressione della cifratura è attivo di default e, al termine, viene eseguito un wiping dello spazio libero analogo a quello implementato su Windows.

Sul piano infrastrutturale, l’indagine di Acronis evidenzia un link interessante con SmokeLoader, spesso usato come backdoor e downloader generico. Si appoggia a URL codificati nel binario e risolve dinamicamente gli IP in fase di esecuzione: un dettaglio che suggerisce la compravendita o il ri-affitto di infrastrutture già inserite nell’ecosistema criminale. L’insieme dei domini Onion collegati alla versione 5.0, comprensivi di sito di leak, chat per le trattative e mirror dei dati sottratti, conferma la volontà del gruppo di mantenere ridondanza e continuità operativa anche di fronte a eventuali takedown mirati.

In questo articolo abbiamo parlato di: Cifratura, Estorsione, Evasione, Hypervisor, LockBit, RaaS, Ransomware,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab