Attacchi ransomware crescono in volume e qualità

Nel nuovo report di Ivanti sui ransomware emerge che sono in crescita le vulnerabilità sfruttate dai cybercriminali.

I gruppi ransomware crescono per precisione, pericolosità e volume. Nel terzo trimestre 2021 le CVE associate al ransomware sono aumentate del 4,5%. Salgono della stessa percentuale le vulnerabilità attivamente sfruttate, mentre è del 3,4% l'incremento delle famiglie di ransomware esistenti. I dati sono contenuti nel Q3 2021 Ransomware Index Spotlights Report condotto da Ivanti in collaborazione con Cyber Security Works e Cyware.

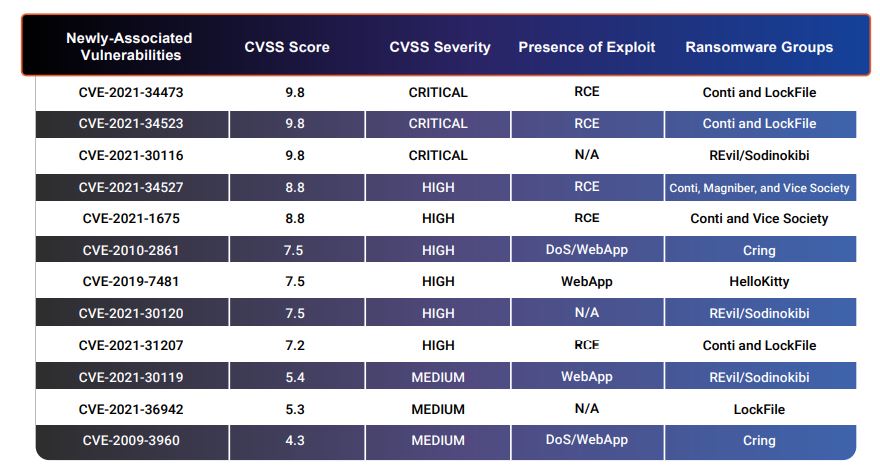

Andando nel dettaglio, l'analisi ha rilevato 12 nuove vulnerabilità legate al ransomware nel trimestre in esame. Di queste, cinque sono in grado di eseguire attacchi RCE e due possono sfruttare le applicazioni web ed essere manipolate per lanciare degli attacchi denial-of-service.

Il report conferma che i gruppi di ransomware continuano a identificare e sfruttare le vulnerabilità zero-day, spesso anticipando la pubblicazione delle patch. Un caso emblematico di questo modus operandi è l'attacco condotto da REvil ai danni di Kaseya VSA, nel momento in cui l’azienda stava lavorando attivamente a una patch. Ivanti ha inoltre conteggiato sei nuove vulnerabilità attive e di tendenza associate al ransomware, che sommate alle esistenti portano il conto complessivo a 140.

Nuovi gruppi ransomware

Fra le famiglie ransomware ci sono cinque new entry, che fanno lievitare il numero totale a 151. Non sono necessariamente composti da cryber criminali esperti, sfruttano tecniche automatizzate che permettono anche a chi non ha un know-how di perpetrare un attacco. È per questo che i gruppi esordienti hanno saputo sfruttare rapidamente alcune delle vulnerabilità più pericolose in circolazione, come per esempio PrintNightmare, PetitPotam e ProxyShell.

Le tecniche utilizzate da queste tipologie di attacchi sono rispettivamente il dropper-as-a-service e il trojan-as-a-service. La prima consente ai cybercriminali meno esperti di distribuire malware attraverso programmi che, se lanciati, possono eseguire automaticamente un payload dannoso sul computer della vittima. La seconda, chiamata anche malware-as-a-service, consente a chiunque abbia una connessione Internet di ottenere e diffondere un malware personalizzato nel cloud, senza installazione.

Vecchie falle ancora in auge

Il report ha anche scovato tre vulnerabilità che risalgono al 2020, e che nel trimestre in esame sono state nuovamente sfruttate dai gruppi ransomware. Per esempio, il gruppo ransowmare Cring ha individuato due vulnerabilità già conosciute, CVE-2009-3960 e CVE-2010-2861, che beneficiano delle patch da oltre un decennio.

A questo proposito ricordiamo il commento di Zapparoli Manzoni di Clusit: è scandaloso e inaccettabile nel 2021 che le vulnerabilità note […] siano lievitate del 41,4% in un solo semestre come vettori iniziali di attacchi andati a buon fine. Il valore dovrebbe essere su cifre fisiologiche del 2-3%, non di più.

Come ha sottolineato Srinivas Mukkamala, Senior Vice President of Security Products di Ivanti, “il report mira a consapevolizzare le organizzazioni sul tema della sicurezza, sul rischio che corrono i propri endpoint e il loro ambiente […]. Le aziende devono adottare un approccio proattivo, basato sul rischio, per gestire le patch sfruttando le tecnologie di automazione e ridurre il tempo medio per rilevare, scoprire, rimediare e rispondere agli attacchi ransomware.”

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab