Come esfiltrare dati dai cavi LAN non schermati

Un esperimento accademico ha dimostrato che cavi LAN non adeguatamente schermati possono far trapelare informazioni che gli amministratori di sistema ritenevano sicure.

Un ricercatore israeliano ha dimostrato che si possono leggere le emissioni a radiofrequenza dei cavi LAN utilizzando un'attrezzatura da 30 dollari. Si apre così la porta a potenziali attacchi di sniffing. L'autore della ricerca è Mordechai Guri dell'Università israeliana Ben Gurion del Negev e la tecnica che ha messo a punto è di una semplicità disarmante. Consiste nel posizionare una comune antenna radio entro il raggio di quattro metri da un cavo Ethernet di categoria 6A e utilizzare un SDR (Software Defined Radio) per l'ascolto.

Come spiega Guri, il motivo di tale semplicità è che "da un punto di vista ingegneristico, questi cavi possono essere utilizzati come antenne e impiegati per la trasmissione RF". In altre parole, consentono di scatenare un attacco air-gap, ossia contro dispositivi non collegati a Internet.

L'esperimento messo a punto a Guti è stato battezzato LANtenna ed è basato su una tecnica sperimentale, ma ha funzionato. In sostanza il ricercatore ha prima rallentato a una velocità molto bassa le trasmissioni di pacchetti UDP sul cavo di destinazione. Quindi ha trasmesso singole lettere dell'alfabeto e ha origliato le emissioni a radiofrequenza provenienti dal cavo tramite un SDR, che nel caso di Guti per un sintonizzatore basato su R820T2 e un'unità HackRF.

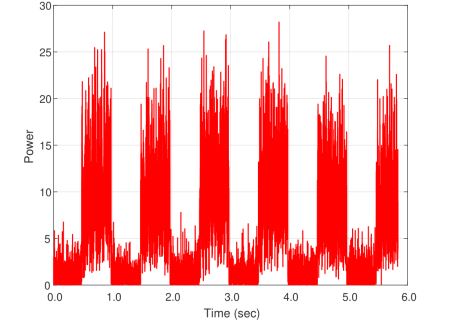

Lo spettrogramma generato da una trasmissione della sequenza alternata "0101010..." da un cavo Ethernet

Lo spettrogramma generato da una trasmissione della sequenza alternata "0101010..." da un cavo Ethernet

In ultimo, tramite un semplice algoritmo, ha convertito le emissioni in caratteri leggibili dall'uomo. Da notare che Guti ha usato un'antenna da un dollaro nel a sistema di test; se ne avesse impiegata una specializzata avrebbe potuto allargare la portata a decine di metri.

Detto questo, un attacco come quello condotto in laboratorio sarebbe tutt'altro che semplice da attuare nella realtà. Prima di tutto i rumori ambientali (provenienti per esempio da altri cavi) renderebbero difficile l'applicazione dell'attacco in un ambiente reale. Inoltre, lo sniffing sarebbe impraticabile con un traffico dati a piena velocità operativa.

È bene sottolineare che la tecnica descritta è un Proof of Concept accademico, non un attacco a tutti gli effetti. È sufficiente per dimostrare che i cavi scarsamente schermati possono far trapelare informazioni che gli amministratori di sistema ritenevano sicure.

I ricercatori della Ben Gurion lavorano da tempo alle tecniche per esfiltrare dati da sistemi air-gap. In precedenza hanno spiegato come rubare i dati da un PC origliando l'alimentatore e come origliare le conversazioni tramite una lampadina. Sono tutti esperimenti PoC che hanno un fondamento comune: i moderni sistemi di sicurezza identificano le intrusioni cercando dati che escono dalla rete, perché si tende a dare per scontato che un sistema non connesso alla rete sia sicuro. Ebbene. basta un canale non monitorato, anche radio, per aggirare le misure di sicurezza.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab