Cybermercenari, un caso interessante

Il monitoraggio di un gruppo di cybermercenari rivela vittime, strumenti e finalità di un lavoro che ha assunto una certa importanza nel panorama cyber.

Il vasto panorama cyber odierno comprende anche i cybermercenari, persone o gruppi che, per profitto, rastrellano dati su obiettivi sensibili. Uno dei più attivi è Void Balaur, che ha colpito oltre 3.500 aziende e persone dal 2015. I ricercatori di Trend Micro hanno indagato su questo gruppo e ne hanno scattato un interessante ritratto nel report Void Balaur: Tracking a Cybermercenary’s Activities.

Il presupposto di partenza è che gli attacchi informatici sono ormai uno strumento comune negli arsenali offensivi di organizzazioni e Paesi. L'interesse verso gli strumenti cyber ha portato allo sviluppo di un vero e proprio settore basato sulla fornitura di servizi di attacco informatico, strumenti e formazione ai potenziali clienti.

I cybermercenari offrono i propri servigi al migliore offerente. In linea teorica potrebbero lavorare al servizio della legalità supportando le Forze dell'ordine nella lotta al terrorismo e alla criminalità organizzata. Il problema è che pagano meglio coloro che commissionano attività illegali.

Void Balaur: attività e vittime

Void Balaur, noto anche con il nome Rockethack, è un brillante esponente della categoria dei cybermercenari e nel suo curriculum ci sono attacchi informatici contro obiettivi importanti. I ricercatori di Trend Micro hanno monitorato la sua attività per oltre un anno e reputano che sia in attività dal 2015. Si occupa principalmente di spionaggio informatico e furto di dati, e vende le informazioni rubate a chiunque sia disposto a pagare.

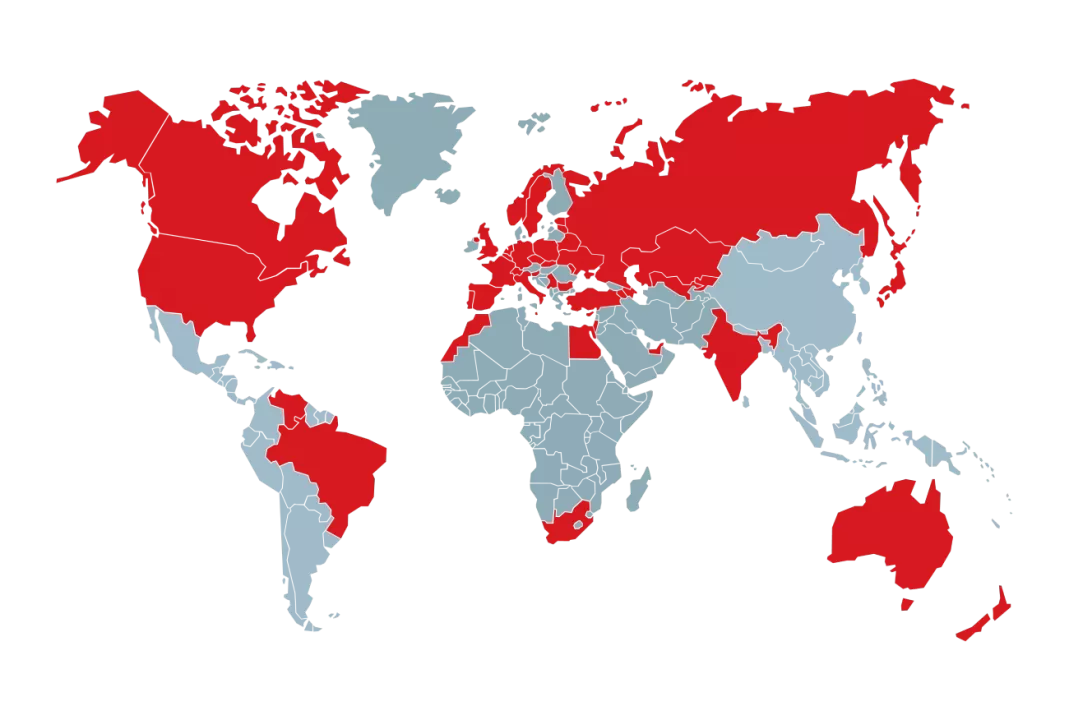

Collocazione geografica delle vittime

Collocazione geografica delle vittime

Uno dei servizi principali di questo attore è l'hacking nelle caselle di posta dei provider di posta elettronica e degli account dei social media. Void Balaur, in alcuni casi, fornisce anche copie complete di mailbox rubate senza alcuna interazione da parte dell'utente. A partire dal 2019, Void Balaur ha anche iniziato a vendere i dati privati sensibili di persone russe, fra cui passaporti, casellario giudiziario, storia creditizia, saldo ed estratti conto, e persino stampe di SMS.

Prodotti e servizi del gruppo sono pubblicizzati mediante siti Web clandestini in lingua russa, come per esempio i forum Darkmoney e Probiv. In precedenza, il gruppo ha anche pubblicizzato servizi come l'hacking di mailbox, attacchi DDoS e il flooding di numeri di telefono nei paesi della Comunità degli Stati Indipendenti (CIS).

Void Balaur ha anche all'attivo attacchi ai danni di exchange di criptovalute e dei loro dipendenti, creando numerosi siti di phishing per attirare gli utenti con l'obiettivo di accedere ai loro portafogli. EXMO è stata più volte vittima del gruppo.

Nel corso del monitoraggio i ricercatori di Trend Micro sono riusciti a ricostruire con una certa precisione la natura delle vittime: attivisti per i diritti umani, giornalisti, siti web di informazione. E ancora, l'ex capo di un'agenzia di intelligence, ministri e membri del parlamento in un paese dell'Europa orientale e persino candidati presidenziali.

Non è da escludere che gli attacchi non fossero isolati, ma parte di un'ampia campagna con più fronti. Inoltre, i ricercatori fanno notare che molte delle campagne, sebbene motivate finanziariamente, potrebbero avere avuto l'obiettivo corale di causare disagi e conflitti.

Servizi pubblicizzati nel darkweb

Servizi pubblicizzati nel darkweb

Void Balaur e i malware

Void Balaur ha anche utilizzato dei malware apparentemente semplici, ma altamente specializzati. Uno di questi è Z*Stealer, una minaccia progettata per collezionare credenziali da software, app di messaggistica istantanea, client di posta elettronica, browser e programmi RDP (Remote Desktop Protocol). Inoltre, è anche in grado di rubare portafogli di criptovaluta.

Un altro malware che il gruppo utilizza nelle sue campagne è DroidWatcher. Simile a Z*Stealer, consente anche il furto di informazioni, spionaggio e tracciamento remoto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab