Biomanufacturing bersagliato dal malware Tardigrade

L'infrastruttura di protezione dei vaccini è minacciata da un nuovo malware metamorfico studiato per lo spionaggio informatico.

Si chiama Tardigrade il malware personalizzato usato da un gruppo di cyber criminali per attaccare gli impianti di bioproduzione. Il target non stupisce, considerata l'importanza critica in questo periodo dei prodotti di questa filiera. BIO-ISAC (Bioeconomy Information Sharing and Analysis Center), che ha lanciato l'allarme, parla espressamente di "attacco APT all'infrastruttura di produzione dei vaccini".

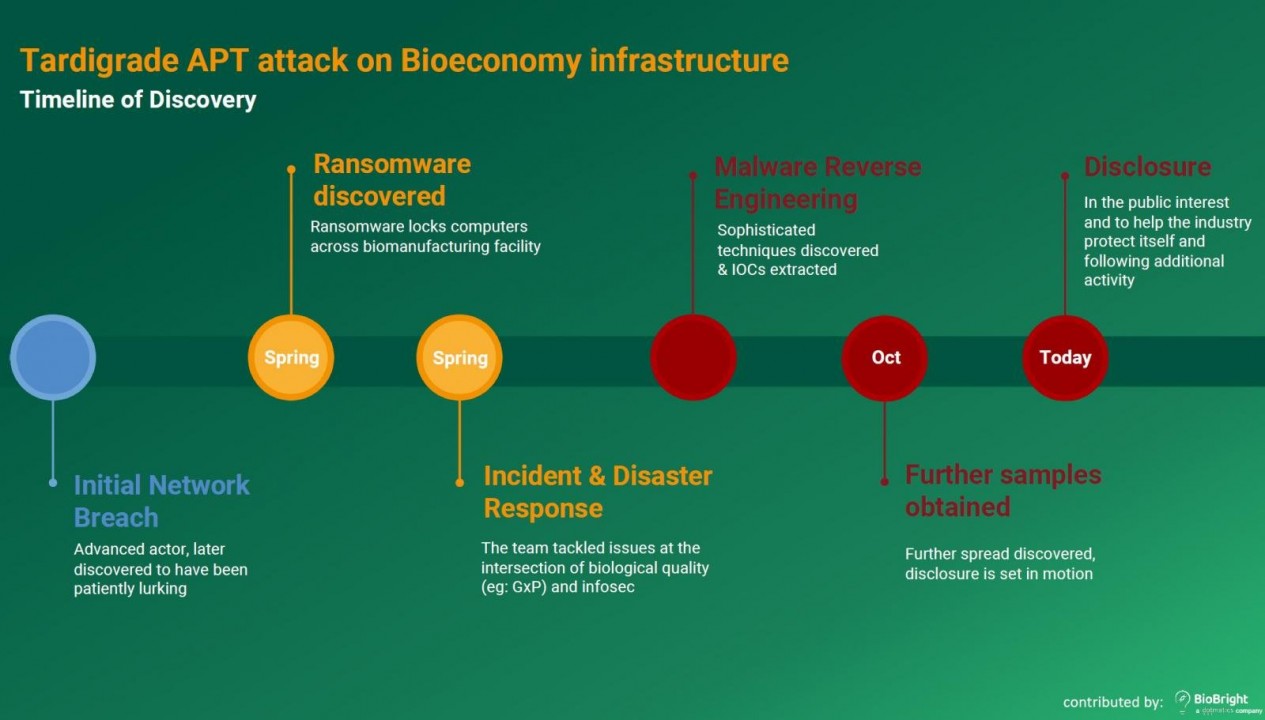

Al momento l'origine di questi attacchi è sconosciuta, ma gli esperti sospettano che siano orchestrati da APT, dato che l'obiettivo è inequivocabilmente lo spionaggio informatico. Gli attacchi sarebbero avvenuti nella primavera 2021, con il malware Tardigrade programmato per diffondersi in reti compromesse ed esfiltrare dati per lunghi periodi.

Gli attacchi sembravano una classica infezione da ransomware, con tanto di richiesta di riscatto. Solo dopo si è compreso che la finalità dell'attacco non era incassare il riscatto, ma fare da diversivo per distogliere l'attenzione dalla consegna del payload, che doveva permanere all'interno della rete target il più a lungo possibile.

Tardigrade

Tale payload era appunto Tardigrade, un malware metamorfico che si diffonde come un worm ed esfiltra i file. Per la precisione, si tratta di una versione personalizzata di SmokeLoader, che viene depositata sulla rete target mediante phishing o pendrive USB. L'aspetto interessante di questo malware è che può ricompilare il loader dalla memoria senza lasciare alcuna firma. Questo lo rende molto difficile da identificare, tracciare e rimuovere.

La funzione della versione metamorfica di SmokeLoader è di agire come punto di ingresso per gli attaccanti, che possono scaricare molteplici payload, manipolare file e distribuire moduli aggiuntivi. Una peculiarità di questa versione è che, al contrario delle varianti in precedenza note di SmokeLoader, può funzionare anche autonomamente, senza una connessione C2.

Significa che Tardigrade si appoggia a un C2, ma qualora questo fosse irraggiungibile per un qualsiasi motivo, il malware continuerebbe a muoversi lateralmente in base alla logica interna e alle sue capacità decisionali avanzate. Allo stesso modo ha la capacità di identificare selettivamente i file da modificare.

Rilevazione e prevenzione

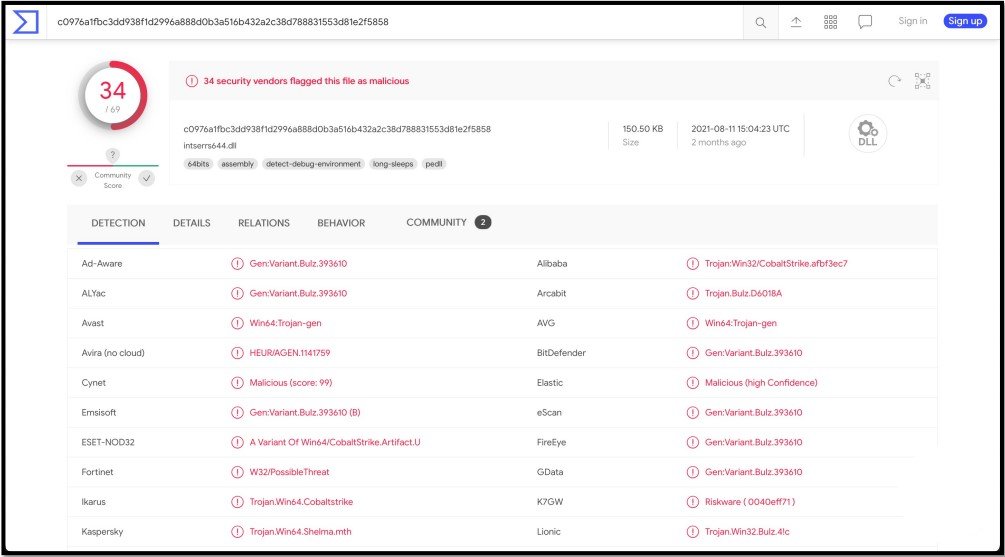

Secondo i test condotti da BIO-ISAC, SmokeLoader non viene rilevato da circa la metà dei motori antivirus presenti in Virus Total. Al momento si possono solo prendere precauzioni. A livello di rete, gli esperti consigliano di seguire le pratiche standard di segmentazione della rete, mantenendo i backup offline.

Sarà bene incontrare il personale per individuare le risorse e le infrastrutture davvero critiche per metterle in sicurezza. La protezione dev'essere affidata a strumenti che fanno uso dell'analisi comportamentale, per poter individuare qualsiasi attività al di fuori dell'ordinario. Infine, tutti i dipendenti dovrebbero essere coinvolti in corsi di formazione sul phishing.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab