Malware: aumentano gli attacchi e le armi

I malware sono sempre più diffusi. Oltre a quelli noti, ce ne sono di nuovi che leggono i Captcha e che aggirano gli strumenti di difesa tradizionali.

Gli attacchi informatici sono sempre più remunerativi, aumentano progressivamente di numero, e i criminali informatici hanno sempre più fondi per sviluppare nuove armi. Lo testimoniano i dati collezionati da HP Wolf Security, che tiene traccia del malware all'interno di macchine micro-virtuali isolate per comprendere e catturare una catena di infezione completa.

In particolare, HP ha calcolato che fra la seconda metà del 2020 e la prima metà del 2021 il traffico dovuto al download di strumenti di hacking dal dark web è aumentato del 65%. Oltre ai threat classici, stanno prendendo piede novità a cui è bene prestare attenzione.

In particolare, i ricercatori mettono l'accento su uno strumento che sfrutta il riconoscimento ottico dei caratteri (OCR) per risolvere i Captcha. Viene impiegato per condurre attacchi di credential stuffing contro i siti web.

Se Dridex è un'arma versatile, il malware CryptBot non è da meno. Storicamente è stato utilizzato come infostealer per esfiltrare le credenziali da portafogli di criptovaluta e browser web. Di recente è stato impiegato anche per la distribuzione del trojan bancario DanaBot.

Abbiamo segnalato più volte che gli attacchi sono sempre più mirati. Sono gli strumenti a consentirlo, e un esempio di questo è la campagna di downloader VBS destinata ai dirigenti aziendali. Sfruttando script VBS condivide allegati ZIP dannosi che prendono il nome dal manager target. Una volta infiltrato, sfrutta strumenti legittimi del sistema per assicurarsi la persistenza, scaricare nuovi malware e prelevare informazioni.

Il fatto che siano i manager l'obiettivo predestinato non è un caso: spesso è violando i loro account che si entra in possesso di credenziali di alto livello con cui attaccare la rete, o che si possono avviare attacchi BEC di successo.

Il fatto che siano i manager l'obiettivo predestinato non è un caso: spesso è violando i loro account che si entra in possesso di credenziali di alto livello con cui attaccare la rete, o che si possono avviare attacchi BEC di successo.

L'ultima segnalazione degna di nota riguarda gli attacchi che sfruttano vulnerabilità di Microsoft Office per distribuire il RAT Remcos, una minaccia particolarmente insidiosa perché difficile da individuare.

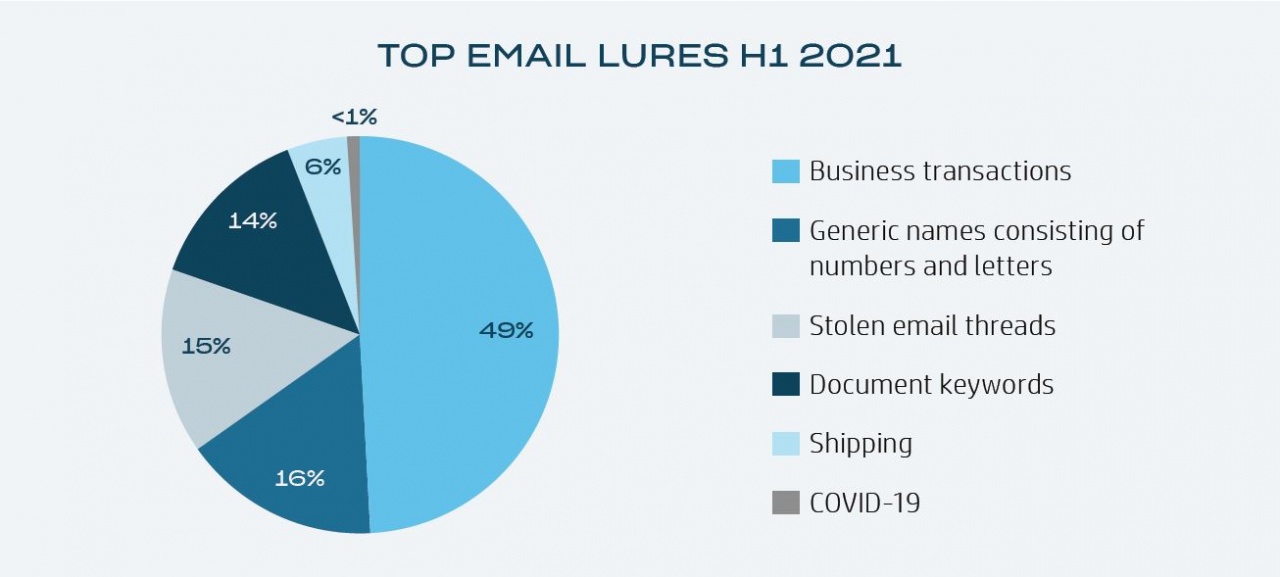

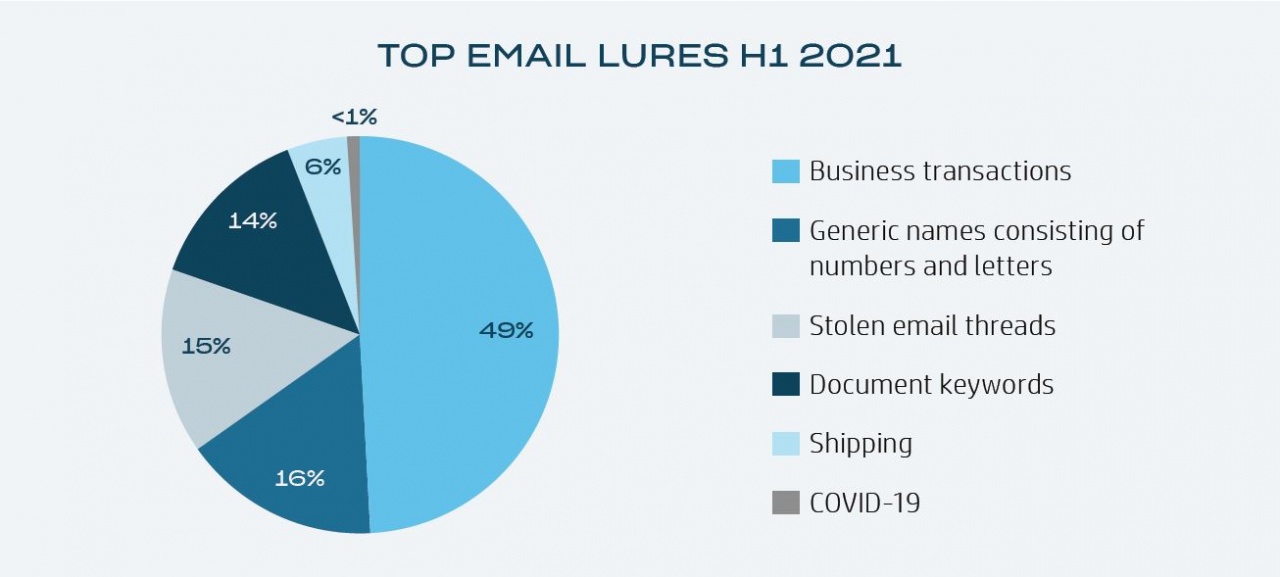

Il 75% del malware viene distribuito via email. I download web sono responsabili del restante 25%. Le esche di phishing più comuni sono le fatture e le transazioni commerciali (49%), e in periodo di piena pandemia quelle che menzionavano il COVID-19.

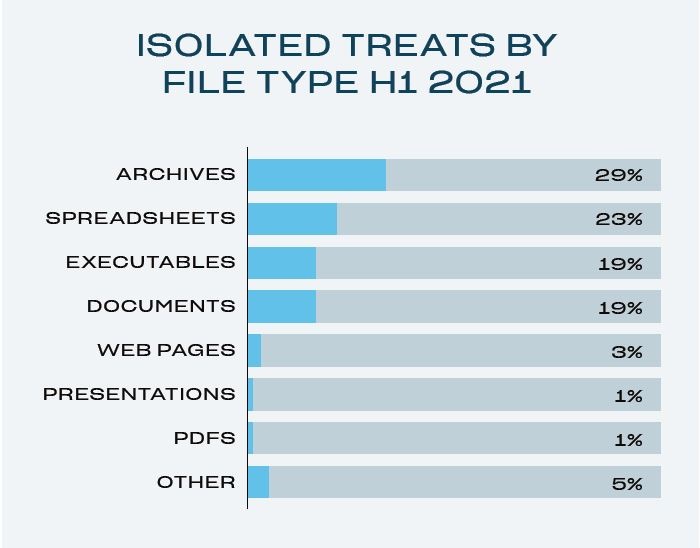

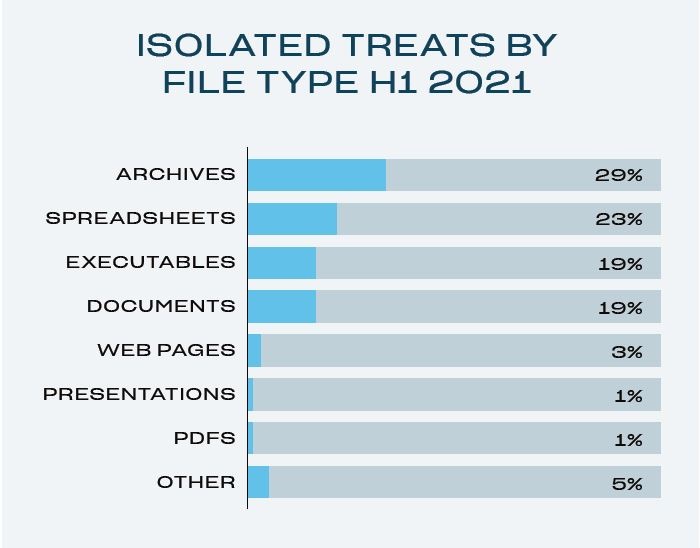

Il tipo più comune di allegato dannoso è un file di Office. A questo proposito è bene prestare attenzione alla vecchia vulnerabilità CVE-2017-11882: il malware che la sfrutta è cresciuto del 24% nel periodo in esame. Inoltre, stanno prendendo sempre più piede tipi di file insoliti, come JAR (Java Archive files), utilizzati per bypassare gli strumenti di rilevamento e scansione.

Il tipo più comune di allegato dannoso è un file di Office. A questo proposito è bene prestare attenzione alla vecchia vulnerabilità CVE-2017-11882: il malware che la sfrutta è cresciuto del 24% nel periodo in esame. Inoltre, stanno prendendo sempre più piede tipi di file insoliti, come JAR (Java Archive files), utilizzati per bypassare gli strumenti di rilevamento e scansione.

In particolare, HP ha calcolato che fra la seconda metà del 2020 e la prima metà del 2021 il traffico dovuto al download di strumenti di hacking dal dark web è aumentato del 65%. Oltre ai threat classici, stanno prendendo piede novità a cui è bene prestare attenzione.

In particolare, i ricercatori mettono l'accento su uno strumento che sfrutta il riconoscimento ottico dei caratteri (OCR) per risolvere i Captcha. Viene impiegato per condurre attacchi di credential stuffing contro i siti web.

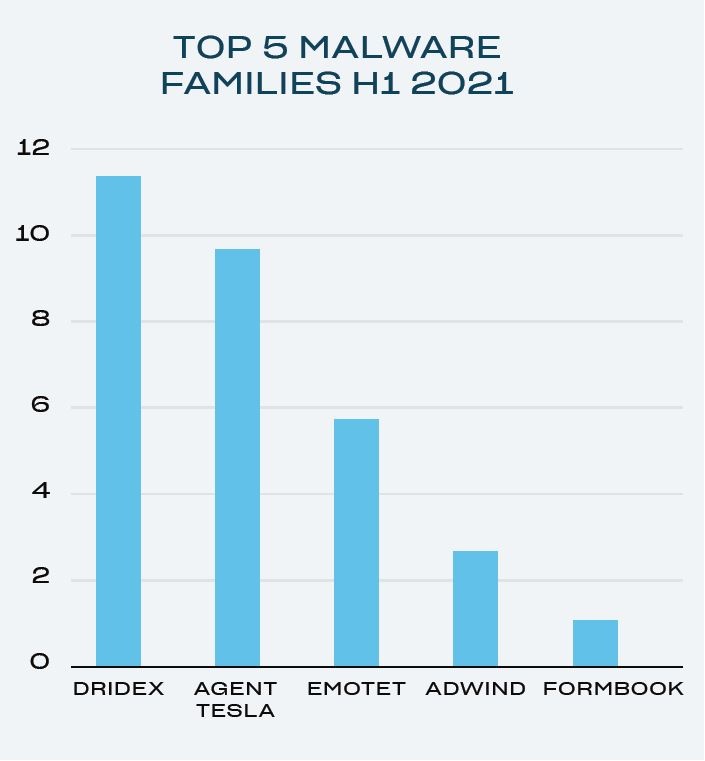

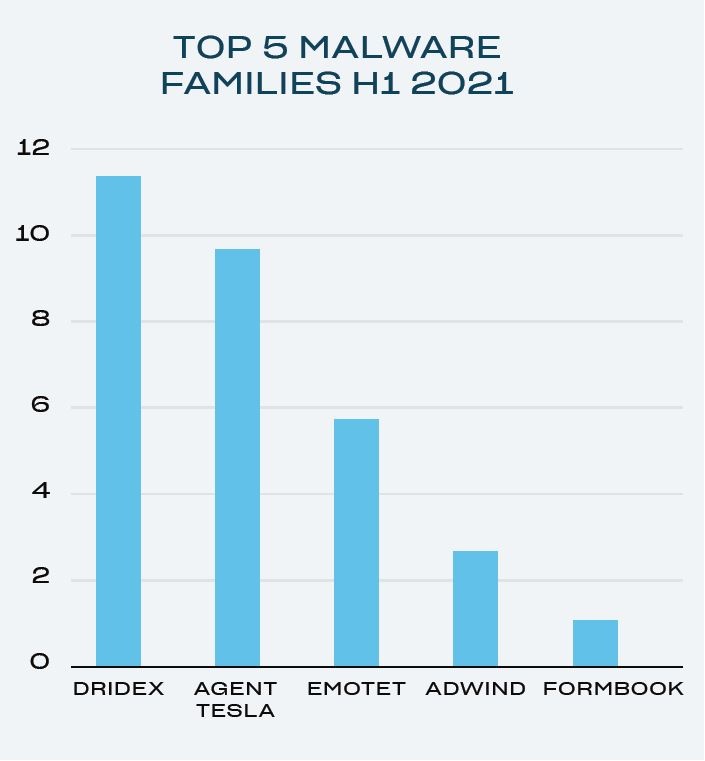

I malware più usati

L'uscita di scena di Emotet ha fatto di Dridex il malware più gettonato del 2021. Non è solo una minaccia per l'Italia, ma per tutto il mondo. Da notare anche come viene sfruttato: i suoi autori lo impiegano per campagne di phishing, ma anche come primo anello della una catena d'attacco ransomware. In quest'ultimo caso, spesso gli affiliati vendono l'accesso alle aziende violate ad altri attaccanti.Se Dridex è un'arma versatile, il malware CryptBot non è da meno. Storicamente è stato utilizzato come infostealer per esfiltrare le credenziali da portafogli di criptovaluta e browser web. Di recente è stato impiegato anche per la distribuzione del trojan bancario DanaBot.

Abbiamo segnalato più volte che gli attacchi sono sempre più mirati. Sono gli strumenti a consentirlo, e un esempio di questo è la campagna di downloader VBS destinata ai dirigenti aziendali. Sfruttando script VBS condivide allegati ZIP dannosi che prendono il nome dal manager target. Una volta infiltrato, sfrutta strumenti legittimi del sistema per assicurarsi la persistenza, scaricare nuovi malware e prelevare informazioni.

Il fatto che siano i manager l'obiettivo predestinato non è un caso: spesso è violando i loro account che si entra in possesso di credenziali di alto livello con cui attaccare la rete, o che si possono avviare attacchi BEC di successo.

Il fatto che siano i manager l'obiettivo predestinato non è un caso: spesso è violando i loro account che si entra in possesso di credenziali di alto livello con cui attaccare la rete, o che si possono avviare attacchi BEC di successo.L'ultima segnalazione degna di nota riguarda gli attacchi che sfruttano vulnerabilità di Microsoft Office per distribuire il RAT Remcos, una minaccia particolarmente insidiosa perché difficile da individuare.

Come vengono distribuiti i malware

Il 75% del malware viene distribuito via email. I download web sono responsabili del restante 25%. Le esche di phishing più comuni sono le fatture e le transazioni commerciali (49%), e in periodo di piena pandemia quelle che menzionavano il COVID-19.

Il tipo più comune di allegato dannoso è un file di Office. A questo proposito è bene prestare attenzione alla vecchia vulnerabilità CVE-2017-11882: il malware che la sfrutta è cresciuto del 24% nel periodo in esame. Inoltre, stanno prendendo sempre più piede tipi di file insoliti, come JAR (Java Archive files), utilizzati per bypassare gli strumenti di rilevamento e scansione.

Il tipo più comune di allegato dannoso è un file di Office. A questo proposito è bene prestare attenzione alla vecchia vulnerabilità CVE-2017-11882: il malware che la sfrutta è cresciuto del 24% nel periodo in esame. Inoltre, stanno prendendo sempre più piede tipi di file insoliti, come JAR (Java Archive files), utilizzati per bypassare gli strumenti di rilevamento e scansione.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Iran, allerta su hacktivisti e attacchi opportunistici

03-03-2026

Resilienza 2026: perché la sicurezza di un’azienda dipende anche dai fornitori

03-03-2026

Provate a craccare l’AI, se ci riuscite

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab